搜索到

5

篇与

的结果

-

![Mikrotik RouterOS家用动态限速方案(小型企业也适用)]() Mikrotik RouterOS家用动态限速方案(小型企业也适用) i> RouterOS是一款非常灵活的路由器,功能上也可以代替运营商bras,大喵在2012年使用到至今;家里的手机电脑越来越多,这个家用动态限速方案比什么限速小包优先效果都好。mikrotik routeros家用动态限速方案第一步首先,需要将内网中,在线的主机IP,都保存到/ip firewall address-lists里面,下面会有用到,timeout就设为10分钟吧。第二步再增加同一网段的所有IP的标记,in-interface src-address和out-interface dst-address分别设置。所有标记都启用,并且关掉passthrough。:for item from=1 to=254 do={/ip firewall mangle;add chain=forward src-address="192.168.88.$item" in-interface=Lan action=mark-packet new-packet-mark="192.168.88.$item" passthrough=no comment="192.168.88.$item";add chain=forward dst-address="192.168.88.$item" out-interface=Lan action=mark-packet new-packet-mark="_192.168.88.$item" passthrough=no comment="_192.168.88.$item";}第三步然后再在queue tree里面,增加同一网段所有IP的queue包含up和down,一共254*2+2个队列需要增加。每一queue的包标记使用对应的包名称。 增加好后除了down和up这两个主队列,其它都先禁用。主队列使用paren=global,max-limit=你的最大带宽。所有子队列的max-limit=最大带宽*0.8。/queue tree;add name=down parent=global max-limit=100000000;add name=up parent=global max-limit=2000000;:for item from=1 to=254 do={add name="_192.168.88.$item" parent=down max-limit=80000000 packet-mark="_192.168.88.$item" disable=yes;add name="192.168.88.$item" parent=up max-limit=1600000 packet-mark="192.168.88.$item" disable=yes}第四步最后一部分就是限速部分,需要system scripts和scheduler来完成。计划写两个脚本,其中一个总开关检查功能。先介绍总开关功能,总开关将声明一个全局变量,用来存放上一次执行时的在线主机IP列表。总开关每三十秒运行一次(scheduler定时执行),每次运行都获取一次在线主机IP列表,将这列表与全局变量保存的IP列表对比,判断新旧在线主机IP列表是否有变化,是否有下线的主机IP(若有下线的,直接执行disable=yes关了对应的queue),若IP列表有变化,运行另外一个执行脚本,剩余的事都交给另外一个脚本了。 介绍第二个脚本功能,第二个脚本功能获取当前在线主机IP的数量,用来计算一会要使用到的limit值。建议limit=最大带宽*0.7/当前在线主机数量。事实上脚本的实际写法要比上文的介绍要复杂一些,多了一些判断什么的,但是全介绍出来的话太累人了,自行看脚本吧。代码如下:/system script;add name=onlineAddressChack source=":global onlineAddressBak;:local onlineAddressObj [/ip firewall address-list find list=onlineAddress];:local onlineAddress \"\";:foreach item in=\$onlineAddressObj do={:set onlineAddress (\$onlineAddress . \",\" . [/ip firewall address-list get \$item address]);};:set onlineAddress [:toarray \$onlineAddress];:local Tswitch 0;:if ([:typeof \$onlineAddressBak] = \"array\") do={:if (\$onlineAddress != \$onlineAddressBak) do={:set Tswitch 1;:foreach item in=\$onlineAddressBak do={:local Sswitch 1;:foreach item2 in=\$onlineAddress do={:if (\$item = \$item2) do={:set Sswitch 0;};};:if (\$Sswitch = 1) do={:local tempAddress [:tostr \$item];/queue tree set [find name=\$tempAddress] disable=yes;/queue tree set [find name=\"_\$tempAddress\"] disable=yes;:set Tswitch 1;};};};} else={:set Tswitch 1;};:if (\$Tswitch = 1) do={:set onlineAddressBak \$onlineAddress;/system script run [find name=onlineAddressChange];};";add name=onlineAddressChange source=":global onlineAddressBak;:local numOfOnlineAddress [:len \$onlineAddressBak];:local limitUp (1400000 / \$numOfOnlineAddress);:local limitDown (70000000 / \$numOfOnlineAddress);:foreach item in=\$onlineAddressBak do={/queue tree set [find name=\$item] dis=no limit-at=\$limitUp;:delay 500ms;/queue tree set [find name=\"_\$item\"] dis=no limit-at=\$limitDown;:delay 500ms;}";第二个脚本中,每执行一次queue操作,后面都有一个delay 500ms。 若各位在线设备大于30台,建议此延时值改小一点,例如400ms? 最低不要低于100ms,除非你CPU真的挺强的。最后记得手动添加scheduler定时执行。

Mikrotik RouterOS家用动态限速方案(小型企业也适用) i> RouterOS是一款非常灵活的路由器,功能上也可以代替运营商bras,大喵在2012年使用到至今;家里的手机电脑越来越多,这个家用动态限速方案比什么限速小包优先效果都好。mikrotik routeros家用动态限速方案第一步首先,需要将内网中,在线的主机IP,都保存到/ip firewall address-lists里面,下面会有用到,timeout就设为10分钟吧。第二步再增加同一网段的所有IP的标记,in-interface src-address和out-interface dst-address分别设置。所有标记都启用,并且关掉passthrough。:for item from=1 to=254 do={/ip firewall mangle;add chain=forward src-address="192.168.88.$item" in-interface=Lan action=mark-packet new-packet-mark="192.168.88.$item" passthrough=no comment="192.168.88.$item";add chain=forward dst-address="192.168.88.$item" out-interface=Lan action=mark-packet new-packet-mark="_192.168.88.$item" passthrough=no comment="_192.168.88.$item";}第三步然后再在queue tree里面,增加同一网段所有IP的queue包含up和down,一共254*2+2个队列需要增加。每一queue的包标记使用对应的包名称。 增加好后除了down和up这两个主队列,其它都先禁用。主队列使用paren=global,max-limit=你的最大带宽。所有子队列的max-limit=最大带宽*0.8。/queue tree;add name=down parent=global max-limit=100000000;add name=up parent=global max-limit=2000000;:for item from=1 to=254 do={add name="_192.168.88.$item" parent=down max-limit=80000000 packet-mark="_192.168.88.$item" disable=yes;add name="192.168.88.$item" parent=up max-limit=1600000 packet-mark="192.168.88.$item" disable=yes}第四步最后一部分就是限速部分,需要system scripts和scheduler来完成。计划写两个脚本,其中一个总开关检查功能。先介绍总开关功能,总开关将声明一个全局变量,用来存放上一次执行时的在线主机IP列表。总开关每三十秒运行一次(scheduler定时执行),每次运行都获取一次在线主机IP列表,将这列表与全局变量保存的IP列表对比,判断新旧在线主机IP列表是否有变化,是否有下线的主机IP(若有下线的,直接执行disable=yes关了对应的queue),若IP列表有变化,运行另外一个执行脚本,剩余的事都交给另外一个脚本了。 介绍第二个脚本功能,第二个脚本功能获取当前在线主机IP的数量,用来计算一会要使用到的limit值。建议limit=最大带宽*0.7/当前在线主机数量。事实上脚本的实际写法要比上文的介绍要复杂一些,多了一些判断什么的,但是全介绍出来的话太累人了,自行看脚本吧。代码如下:/system script;add name=onlineAddressChack source=":global onlineAddressBak;:local onlineAddressObj [/ip firewall address-list find list=onlineAddress];:local onlineAddress \"\";:foreach item in=\$onlineAddressObj do={:set onlineAddress (\$onlineAddress . \",\" . [/ip firewall address-list get \$item address]);};:set onlineAddress [:toarray \$onlineAddress];:local Tswitch 0;:if ([:typeof \$onlineAddressBak] = \"array\") do={:if (\$onlineAddress != \$onlineAddressBak) do={:set Tswitch 1;:foreach item in=\$onlineAddressBak do={:local Sswitch 1;:foreach item2 in=\$onlineAddress do={:if (\$item = \$item2) do={:set Sswitch 0;};};:if (\$Sswitch = 1) do={:local tempAddress [:tostr \$item];/queue tree set [find name=\$tempAddress] disable=yes;/queue tree set [find name=\"_\$tempAddress\"] disable=yes;:set Tswitch 1;};};};} else={:set Tswitch 1;};:if (\$Tswitch = 1) do={:set onlineAddressBak \$onlineAddress;/system script run [find name=onlineAddressChange];};";add name=onlineAddressChange source=":global onlineAddressBak;:local numOfOnlineAddress [:len \$onlineAddressBak];:local limitUp (1400000 / \$numOfOnlineAddress);:local limitDown (70000000 / \$numOfOnlineAddress);:foreach item in=\$onlineAddressBak do={/queue tree set [find name=\$item] dis=no limit-at=\$limitUp;:delay 500ms;/queue tree set [find name=\"_\$item\"] dis=no limit-at=\$limitDown;:delay 500ms;}";第二个脚本中,每执行一次queue操作,后面都有一个delay 500ms。 若各位在线设备大于30台,建议此延时值改小一点,例如400ms? 最低不要低于100ms,除非你CPU真的挺强的。最后记得手动添加scheduler定时执行。 -

![Mikrotik RouterOS 基本安全防范设置]() Mikrotik RouterOS 基本安全防范设置 针对MikroTik近期的一些漏洞做一些安全设置措施 将默认用户名admin更改为其他名称 /user set 0 name=myros 设置高强度的密码 /user set 0 password=“d*@bBsweUBe3@” 通过IP地址访问 /user set 0 allowed-address=xxxx/yy 只保留安全的服务 /ip service disable telnet,ftp,www,api,api-ssl ⚠️注意:该操作会禁用Telnet,FTP,WWW,API,API-SSL 更改默认端口,这将立即停止大多数随机SSH暴力登录尝试 /ip service set ssh port=2200 设置Winbox允许登陆的网段 /ip service set winbox address=192.168.88.0/24 禁用mac-telnet服务 /tool mac-server set allowed-interface-list=none 禁用mac-winbox服务 /tool mac-server mac-winbox set allowed-interface-list=none 禁用mac-ping服务 /tool mac-server ping set enabled=no 邻居发现 MikroTik邻居发现协议用于显示和识别网络中的其他MikroTik设备,禁用所有接口上的邻居发现 禁用IPv4 的邻居发现协议 /ip neighbor discovery-settings set discover-interface-list=none 禁用IPv6 的邻居发现协议 /ipv6 nd set [find] disabled=yes 带宽服务器用于测试两个MikroTik路由器之间的吞吐量,请在测试后禁用它。 /tool bandwidth-server set enabled=no DNS缓存 /ip dns set allow-remote-requests=no 设置更安全的SSH访问,打开SSH强加密 /ip ssh set strong-crypto=yes 关闭 Proxy,Socks代理 /ip proxy set enabled=no /ip socks set enabled=no MikroTik UPnP服务(通用即插即用协议) /ip upnp set enabled=no MikroTik自带的DDNS服务器(动态域名解析) 如果不是使用的话请用以下命令禁用 /ip cloud set ddns-enabled=no update-time=no 某些型号的RouterBOARD有LCD模块用于信息显示。 /lcd set enabled=no 如果你的路由器不提供VPN服务,请用以下命令关闭VPN /interface l2tp-server server set enabled=no /interface pptp-server server set enabled=no /interface sstp-server server set enabled=no /interface ovpn-server server set enabled=no 禁用在设备上使用Radius进行授权 /user aaa set use-radius=no ⚠️⚠️⚠️⚠️移除操作请慎用 /radius remove numbers=[/radius find]

Mikrotik RouterOS 基本安全防范设置 针对MikroTik近期的一些漏洞做一些安全设置措施 将默认用户名admin更改为其他名称 /user set 0 name=myros 设置高强度的密码 /user set 0 password=“d*@bBsweUBe3@” 通过IP地址访问 /user set 0 allowed-address=xxxx/yy 只保留安全的服务 /ip service disable telnet,ftp,www,api,api-ssl ⚠️注意:该操作会禁用Telnet,FTP,WWW,API,API-SSL 更改默认端口,这将立即停止大多数随机SSH暴力登录尝试 /ip service set ssh port=2200 设置Winbox允许登陆的网段 /ip service set winbox address=192.168.88.0/24 禁用mac-telnet服务 /tool mac-server set allowed-interface-list=none 禁用mac-winbox服务 /tool mac-server mac-winbox set allowed-interface-list=none 禁用mac-ping服务 /tool mac-server ping set enabled=no 邻居发现 MikroTik邻居发现协议用于显示和识别网络中的其他MikroTik设备,禁用所有接口上的邻居发现 禁用IPv4 的邻居发现协议 /ip neighbor discovery-settings set discover-interface-list=none 禁用IPv6 的邻居发现协议 /ipv6 nd set [find] disabled=yes 带宽服务器用于测试两个MikroTik路由器之间的吞吐量,请在测试后禁用它。 /tool bandwidth-server set enabled=no DNS缓存 /ip dns set allow-remote-requests=no 设置更安全的SSH访问,打开SSH强加密 /ip ssh set strong-crypto=yes 关闭 Proxy,Socks代理 /ip proxy set enabled=no /ip socks set enabled=no MikroTik UPnP服务(通用即插即用协议) /ip upnp set enabled=no MikroTik自带的DDNS服务器(动态域名解析) 如果不是使用的话请用以下命令禁用 /ip cloud set ddns-enabled=no update-time=no 某些型号的RouterBOARD有LCD模块用于信息显示。 /lcd set enabled=no 如果你的路由器不提供VPN服务,请用以下命令关闭VPN /interface l2tp-server server set enabled=no /interface pptp-server server set enabled=no /interface sstp-server server set enabled=no /interface ovpn-server server set enabled=no 禁用在设备上使用Radius进行授权 /user aaa set use-radius=no ⚠️⚠️⚠️⚠️移除操作请慎用 /radius remove numbers=[/radius find] -

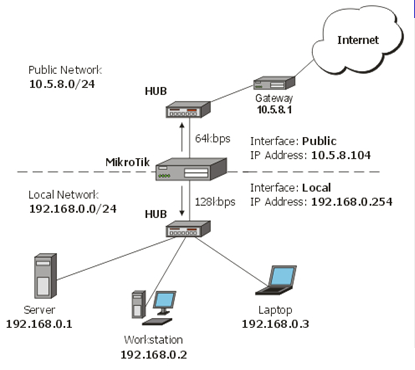

![Simple Queue简单配置]() Simple Queue简单配置 功能包:system等级: Level 3操作路径: /queue simple在/queue simple创建一个流控配置项目,会分别有三个独立的队列,分别是 global-in, global-out和 global-total. 如果在/queue simple创建一个默认队列规则(无流控限制、queue type为默认),并且该队列没有子队列,即这样的队列实际上没有创建。如果队列只配置了upload/download流控属性,global-total队列可以被忽略。如果仔细观察,当建立一条queue simple规则同时在queue tree可以瞬间看到3条规则的建立,然后被隐藏到后台,即queue simple被建立在queue tree下。Simple queues是有序对队列即FIFO,每个数据包都必须经过每一个队列处理,直到最后一条队列规则,即如果有1000条队列,匹配的队列规则是排列在第1000条,那么数据包过经过前面999条后,才能到达该规则。 因此Simple queue在出现大量队列规则后,处理效率会降低。在v6大改动后,simple queue已经具备了和queue tree相同的等级流控功能。在v6前simple queue使用的是FIFO算法,后v6之后FIFO算法已经取消,优化了RouterOS在流控处理性能。 P2P流量队列 计划时间任务执行队列规则 优先级队列 从 /ip firewall mangle 使用多重包标记 双向流控(对上行和下行的带宽限制) 应用举例下面假设我们想要对网络192.168.0.0/24流量限制为:下行1Mb上行512kb,这里我们需要让服务器192.168.0.1不受流量控制。网络的基本设置如图:这里我们使用(simple queue)简单队列,首先我们配置RouterOS的IP地址、网关和NAT等基本网络参数:[admin@MikroTik] ip address> print Flags: X – disabled, I – invalid, D – dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.0.254/24 192.168.0.0 192.168.0.255 Local 1 10.5.8.104/24 10.5.8.0 10.5.8.255 Public [admin@MikroTik] ip address>路由配置:[admin@MikroTik] ip route> print Flags: X – disabled, A – active, D – dynamic, C – connect, S – static, r – rip, b – bgp, o – ospf # DST-ADDRESS G GATEWAY DISTANCE INTERFACE 0 ADC 10.5.8.0/24 Public 1 ADC 192.168.0.0/24 Local 2 A S 0.0.0.0/0 r 10.5.8.1 Public [admin@MikroTik] ip route>最后不要忘记在ip firewall nat中配置src-nat的伪装或nat,做地址转换操作。为网络192.168.0.0/24的所有客户端添加一个限制下载流量为2Mb上传流量1Mb的简单队列规则。[admin@MikroTik] queue simple> add name=Limit-Local target-address=192.168.0.0/24 max-limit=1000000/2000000 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=1000000/2000000 total-queue=default [admin@MikroTik] queue simple>max-limit限制了最大可用带宽,从客户的角度看,参数target-addresses定义限制带宽的目标网络或者主机(也可以用逗号分隔开网络段或主机地址)。这里不想让服务器受到我们添加上面规则的任何流量限制,我们可以通过添加一个没有任何限制的规则(max-limit=0/0代表没有任何限制)并把它移到列表的顶部:[admin@MikroTik] queue simple> add name=Server target-addresses=192.168.0.1/32 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default 1 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default使用move命令将第二条规则移动到第一条,即从编号1,移动到编号0,用于queue simple中FIFO的优先顺序(注意:v6.0后FIFO算法被取消,所以不存在move命令)[admin@MikroTik] queue simple> move 1 0 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default 1 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default [admin@MikroTik] queue simple>

Simple Queue简单配置 功能包:system等级: Level 3操作路径: /queue simple在/queue simple创建一个流控配置项目,会分别有三个独立的队列,分别是 global-in, global-out和 global-total. 如果在/queue simple创建一个默认队列规则(无流控限制、queue type为默认),并且该队列没有子队列,即这样的队列实际上没有创建。如果队列只配置了upload/download流控属性,global-total队列可以被忽略。如果仔细观察,当建立一条queue simple规则同时在queue tree可以瞬间看到3条规则的建立,然后被隐藏到后台,即queue simple被建立在queue tree下。Simple queues是有序对队列即FIFO,每个数据包都必须经过每一个队列处理,直到最后一条队列规则,即如果有1000条队列,匹配的队列规则是排列在第1000条,那么数据包过经过前面999条后,才能到达该规则。 因此Simple queue在出现大量队列规则后,处理效率会降低。在v6大改动后,simple queue已经具备了和queue tree相同的等级流控功能。在v6前simple queue使用的是FIFO算法,后v6之后FIFO算法已经取消,优化了RouterOS在流控处理性能。 P2P流量队列 计划时间任务执行队列规则 优先级队列 从 /ip firewall mangle 使用多重包标记 双向流控(对上行和下行的带宽限制) 应用举例下面假设我们想要对网络192.168.0.0/24流量限制为:下行1Mb上行512kb,这里我们需要让服务器192.168.0.1不受流量控制。网络的基本设置如图:这里我们使用(simple queue)简单队列,首先我们配置RouterOS的IP地址、网关和NAT等基本网络参数:[admin@MikroTik] ip address> print Flags: X – disabled, I – invalid, D – dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.0.254/24 192.168.0.0 192.168.0.255 Local 1 10.5.8.104/24 10.5.8.0 10.5.8.255 Public [admin@MikroTik] ip address>路由配置:[admin@MikroTik] ip route> print Flags: X – disabled, A – active, D – dynamic, C – connect, S – static, r – rip, b – bgp, o – ospf # DST-ADDRESS G GATEWAY DISTANCE INTERFACE 0 ADC 10.5.8.0/24 Public 1 ADC 192.168.0.0/24 Local 2 A S 0.0.0.0/0 r 10.5.8.1 Public [admin@MikroTik] ip route>最后不要忘记在ip firewall nat中配置src-nat的伪装或nat,做地址转换操作。为网络192.168.0.0/24的所有客户端添加一个限制下载流量为2Mb上传流量1Mb的简单队列规则。[admin@MikroTik] queue simple> add name=Limit-Local target-address=192.168.0.0/24 max-limit=1000000/2000000 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=1000000/2000000 total-queue=default [admin@MikroTik] queue simple>max-limit限制了最大可用带宽,从客户的角度看,参数target-addresses定义限制带宽的目标网络或者主机(也可以用逗号分隔开网络段或主机地址)。这里不想让服务器受到我们添加上面规则的任何流量限制,我们可以通过添加一个没有任何限制的规则(max-limit=0/0代表没有任何限制)并把它移到列表的顶部:[admin@MikroTik] queue simple> add name=Server target-addresses=192.168.0.1/32 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default 1 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default使用move命令将第二条规则移动到第一条,即从编号1,移动到编号0,用于queue simple中FIFO的优先顺序(注意:v6.0后FIFO算法被取消,所以不存在move命令)[admin@MikroTik] queue simple> move 1 0 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default 1 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default [admin@MikroTik] queue simple> -

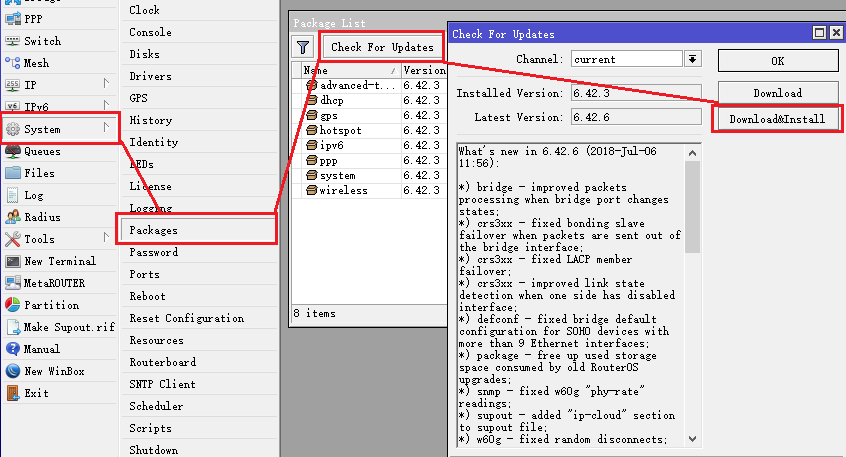

![近期Mikrotik-RouterOS的几个漏洞说明]() 近期Mikrotik-RouterOS的几个漏洞说明 关于WEB 服务的漏洞WikiLeaks 开始使用一个新的代号 Vault 7 作为美国中情局(CIA)的敏感信息披露计划,这次被发布的第一份档案 Year Zero 大小高达 513MB,一共包含 8,761 份相关敏感文档。根据维基解密的阐述,这份包含了大量 0day,恶意软件,病毒,木马以及相关文档的高度机密资料,在美国政府黑客和承包商之间传播,其中有人向维基解密提交了这份绝密档案的部分内容。关于www服务器的漏洞,是从2017年维基解密公布新的代号 Vault 7的文档,据维基解密的阐述,这份包含了大量 0day,恶意软件,病毒,木马以及相关文档的高度机密资料,在美国政府黑客和承包商之间传播,其中有人向维基解密提交了这份绝密档案的部分内容。如果没有防火墙来保护www服务,该漏洞直接影响到RouterOS的webfig网页配置接口,MikroTik修改该漏洞从6.37.5 Bugfix 版本和6.38.5 发行版本,这两个版本都是在2017年3月9日发布该漏洞后来被几个恶意攻击利用,并且影响到之前未修复的RouterOS,以及将www服务端口(TCP 80端口)开放给不信任网络RouterOS系统。1、VPNfilter在2018年5月22日,MikroTik接到Cisco通知,一个恶意工具VPNfilter在多个网络设备中被发现,其中包括三款MikroTik的设备。MikroTik高度重视,该恶意软件通过RouterOS的一个漏洞安装进系统,但在2017年3月,MikroTik已经修补过该漏洞,被攻击的是老版本的RouterOS。因此建议尽快升级RouterOS最新版本,如果有更多关于该漏洞的消息请与MikroTik联系(support@mikrotik.com)。如果你运行的RouterOS版本是在2017年3月之前(6.37.5 bugifx版本和6.38.5发行版本),并且允许不信任网络访问设备的www服务(TCP 80端口)P.S: VPNfilter这个名字只是被发现的恶意软件的代号(更具体地说,是一个假的可执行名称),这个工具的执行方式与VPN隧道没有关联. 从基本的角度看,恶意软件可以嗅探某些类型的流量,并将其发送到某个地方,或者让路由器系统崩溃。2、流氓僵尸工具近期MikroTik官方注意到,一款流氓僵尸网络正在扫描随机的公共IP地址,以找到那些打开Winbox(TCP 8291)和WWW(TCP 80)端口的RouterOS,并利用以上描述的几个漏洞进行恶意攻击。注意Winbox与该漏洞没有关系,只是利用winbox的端口来识别MikroTik的RouterOS设备,当识别到后,会继续尝试通过TCP 80端口攻击如果在最近一年时间未升级过RouterOS,强烈的建议升级你的RouterOS设备,仅需要在winbox中打开/system packages 点击check for updates,选择Download&install,即可升级(确保RouterOS能正常连接网络,并在ip->dns下配置好dns服务器)对于80端口的RouterOS如何确定是否安全?– 如果你在最近一年内升级了RouterOS,是安全的 – 如果你在ip service关闭掉了www服务,是安全的 – 如果你有防火墙配置保护TCP 80端口,确保配置正确,是安全的 – 如果你的Hotspot只对局域网服务,但Webfig不能访问,是安全的 – 如果你的User Manager只对局域网服务,但Webfig不能访问,是安全的. – 如果你修改了Winbox默认端口,你可以幸免不会被扫描到,但并不代表不会被感染 – 如果你关闭Winbox端口,你可以幸免不会被扫描到,但并不代表不会被感染 – 如果”ip service”的 “allowed-from” 参数设置了信任网络,在信任网络内没有被感染设备,是安全的 – 如果Webfig仅局域网可访问,需要小心被局域网感染设备所利用如果保护?1、升级RouterOS最新版本,升级方式:Winbox中打开/system packages 点击check for updates,选择Download&install 升级 2、修改你的RouterOS所有管理员密码 3、根据MikroTik官方指南保护你的设备,下面是官方提供的保护路由器的防火墙规则介绍 https://wiki.mikrotik.com/wiki/Manual:Securing_Your_Router 如果监测?– 升级到6.38.5或更高版本,将会删除掉漏洞文件,修改密码,安全之前提到的方法保护到TCP 80端口 – 如果你升级设备后,仍然能看通过telnet或其他方式非法访问你的路由器,请打开Tool/torch工具,找到攻击源,但你本地网络的其他设备被感染,也请及时做出升级处理和安全措施关于Winbox漏洞RouterOS发现一个新的漏洞,针对RouterOS v6.29以后的版本,从6.29到6.43rc3受到该漏洞影响。这个漏洞与之前的TCP 80端口不同,这个是直接针对Winbox 8291端口漏洞说明:该漏洞通过一个特定的工具连接winbox端口(tcp/8291),并获取系统管理员的数据文件,从而得到RouterOS的登录账号和密码。受影响版本:6.29到6.43rc3受到该漏洞影响,从v6.40.8、v6.42.1和v6.43rc4修复该漏洞,请大家及时更新版本! 升级完成后,及时更改密码升级操作:/system packages 点击check for updates,选择Download&install 升级

近期Mikrotik-RouterOS的几个漏洞说明 关于WEB 服务的漏洞WikiLeaks 开始使用一个新的代号 Vault 7 作为美国中情局(CIA)的敏感信息披露计划,这次被发布的第一份档案 Year Zero 大小高达 513MB,一共包含 8,761 份相关敏感文档。根据维基解密的阐述,这份包含了大量 0day,恶意软件,病毒,木马以及相关文档的高度机密资料,在美国政府黑客和承包商之间传播,其中有人向维基解密提交了这份绝密档案的部分内容。关于www服务器的漏洞,是从2017年维基解密公布新的代号 Vault 7的文档,据维基解密的阐述,这份包含了大量 0day,恶意软件,病毒,木马以及相关文档的高度机密资料,在美国政府黑客和承包商之间传播,其中有人向维基解密提交了这份绝密档案的部分内容。如果没有防火墙来保护www服务,该漏洞直接影响到RouterOS的webfig网页配置接口,MikroTik修改该漏洞从6.37.5 Bugfix 版本和6.38.5 发行版本,这两个版本都是在2017年3月9日发布该漏洞后来被几个恶意攻击利用,并且影响到之前未修复的RouterOS,以及将www服务端口(TCP 80端口)开放给不信任网络RouterOS系统。1、VPNfilter在2018年5月22日,MikroTik接到Cisco通知,一个恶意工具VPNfilter在多个网络设备中被发现,其中包括三款MikroTik的设备。MikroTik高度重视,该恶意软件通过RouterOS的一个漏洞安装进系统,但在2017年3月,MikroTik已经修补过该漏洞,被攻击的是老版本的RouterOS。因此建议尽快升级RouterOS最新版本,如果有更多关于该漏洞的消息请与MikroTik联系(support@mikrotik.com)。如果你运行的RouterOS版本是在2017年3月之前(6.37.5 bugifx版本和6.38.5发行版本),并且允许不信任网络访问设备的www服务(TCP 80端口)P.S: VPNfilter这个名字只是被发现的恶意软件的代号(更具体地说,是一个假的可执行名称),这个工具的执行方式与VPN隧道没有关联. 从基本的角度看,恶意软件可以嗅探某些类型的流量,并将其发送到某个地方,或者让路由器系统崩溃。2、流氓僵尸工具近期MikroTik官方注意到,一款流氓僵尸网络正在扫描随机的公共IP地址,以找到那些打开Winbox(TCP 8291)和WWW(TCP 80)端口的RouterOS,并利用以上描述的几个漏洞进行恶意攻击。注意Winbox与该漏洞没有关系,只是利用winbox的端口来识别MikroTik的RouterOS设备,当识别到后,会继续尝试通过TCP 80端口攻击如果在最近一年时间未升级过RouterOS,强烈的建议升级你的RouterOS设备,仅需要在winbox中打开/system packages 点击check for updates,选择Download&install,即可升级(确保RouterOS能正常连接网络,并在ip->dns下配置好dns服务器)对于80端口的RouterOS如何确定是否安全?– 如果你在最近一年内升级了RouterOS,是安全的 – 如果你在ip service关闭掉了www服务,是安全的 – 如果你有防火墙配置保护TCP 80端口,确保配置正确,是安全的 – 如果你的Hotspot只对局域网服务,但Webfig不能访问,是安全的 – 如果你的User Manager只对局域网服务,但Webfig不能访问,是安全的. – 如果你修改了Winbox默认端口,你可以幸免不会被扫描到,但并不代表不会被感染 – 如果你关闭Winbox端口,你可以幸免不会被扫描到,但并不代表不会被感染 – 如果”ip service”的 “allowed-from” 参数设置了信任网络,在信任网络内没有被感染设备,是安全的 – 如果Webfig仅局域网可访问,需要小心被局域网感染设备所利用如果保护?1、升级RouterOS最新版本,升级方式:Winbox中打开/system packages 点击check for updates,选择Download&install 升级 2、修改你的RouterOS所有管理员密码 3、根据MikroTik官方指南保护你的设备,下面是官方提供的保护路由器的防火墙规则介绍 https://wiki.mikrotik.com/wiki/Manual:Securing_Your_Router 如果监测?– 升级到6.38.5或更高版本,将会删除掉漏洞文件,修改密码,安全之前提到的方法保护到TCP 80端口 – 如果你升级设备后,仍然能看通过telnet或其他方式非法访问你的路由器,请打开Tool/torch工具,找到攻击源,但你本地网络的其他设备被感染,也请及时做出升级处理和安全措施关于Winbox漏洞RouterOS发现一个新的漏洞,针对RouterOS v6.29以后的版本,从6.29到6.43rc3受到该漏洞影响。这个漏洞与之前的TCP 80端口不同,这个是直接针对Winbox 8291端口漏洞说明:该漏洞通过一个特定的工具连接winbox端口(tcp/8291),并获取系统管理员的数据文件,从而得到RouterOS的登录账号和密码。受影响版本:6.29到6.43rc3受到该漏洞影响,从v6.40.8、v6.42.1和v6.43rc4修复该漏洞,请大家及时更新版本! 升级完成后,及时更改密码升级操作:/system packages 点击check for updates,选择Download&install 升级 -

![RouterOS打开网页强制跳转到指定服务器]() RouterOS打开网页强制跳转到指定服务器 今天群友有这个需求就写了个脚本,不过也是有很久没更新文章了,哈哈。#映射命令 ip firewall nat add chain=dstnat action=dst-nat to-addresses=修改为自己的服务IP to-ports=80 protocol=tcp src-address-list=Client-ip dst-port=80 disabled=yes #设置强制跳转时间 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=!Client-ip_2 address-list=Client-ip address-list-timeout=5s dst-port=80 disabled=yes #设置刷新间隔 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=Client-ip address-list=Client-ip_2 address-list-timeout=5m dst-port=80 disabled=yes来自Routeos入门

RouterOS打开网页强制跳转到指定服务器 今天群友有这个需求就写了个脚本,不过也是有很久没更新文章了,哈哈。#映射命令 ip firewall nat add chain=dstnat action=dst-nat to-addresses=修改为自己的服务IP to-ports=80 protocol=tcp src-address-list=Client-ip dst-port=80 disabled=yes #设置强制跳转时间 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=!Client-ip_2 address-list=Client-ip address-list-timeout=5s dst-port=80 disabled=yes #设置刷新间隔 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=Client-ip address-list=Client-ip_2 address-list-timeout=5m dst-port=80 disabled=yes来自Routeos入门