搜索到

11

篇与

的结果

-

![中兴皖通CPE开局配置说明]() 中兴皖通CPE开局配置说明 [scode type="green"]本文要包括CPE的基本配置,不包含CPE的网管通道的打通,CSG到ASG的PW[/scode]CPE开局配置说明第一章 设备名称1、配置命令hostname XXXXXX //根据客户提供的命名规范。举例:CPE-GZHW-PYWDGC-22、CPE设备命名规范[collapse status="false" title="点击展开→"]格式:CPE-地市+CPE厂家-名称-n(n=1,2,3......),n代表该地址所在的第几个CPE。其中CPE、地市+厂家、名称、n为必选项;例子:CPE-GZHW-番禺万达广场-1CPE-GZHW-番禺万达广场-2CPE-ZHHW-珠海胡景苑-11)CPE设备上配置的名称对应中文名称,英文名称为:CPE-GZHW-PYWDGC-2;CPE-ZHHW-ZHHJY-1;2)如果有名称简称重复的,后面重复设备的最后一个汉字使用全拼小写;例如CPE-ZHHW-ZHHJyuan-1;3)如果最后一个汉字仍旧重复,后面的两个汉字使用全拼小写,依次类推,例如CPE-ZHHW-ZHHjingyuan-1;4)地市属性:21个地市首字母,例如广州:GZ。5)CPE厂家属性:CPE设备厂家首字母。[/collapse]第二章 端口1、主接口配置上联CSG的端口:举例1/6端口180Xinterface gei_1/6 description to_CSG_nantainguangchang0205-3,20170404 //端口描述,to上联设备,日期, no negotiation auto //关闭自协商,把端口修改成强制千兆全双工 speed 1000 duplex full180P/380H-8interface gei-0/5 description to_CSG_nantainguangchang0205-3,20170404 //端口描述,to上联设备,日期, negation negation-force //关闭端口自协商,把端口改成强制千兆全双工 speed speep-1g duplex duplex-full2、CPE管理地址配置,使用上联CSG的端口,子接口固定使用99180Xinterface gei_1/5.99 description for_CPE_manamger //端口增加描述信息 for_用途 enc dot1q 99 //管理vlan 99 ip address x.x.x.x 255.255.255.252 //根据规划配置管理ip,掩码30; CSG/ASG使用低位地址,CPE使用高位地址;由UTN专业分配地址;180P/380H-8:interface gei-0/5.99 description for_CPE_manamger //端口增加描述信息 for_用途 ip address x.x.x.x 255.255.255.252 //根据规划配置管理ip,掩码30; CSG/ASG使用低位地址,CPE使用高位地址;由UTN专业分配地址; vlan-configuration interface gei-0/5.99 encapsulation-dot1q 995、CPE配置loopback1地址interface loopback1 ip address x.x.x.x 255.255.255.255 //根据规划配置CPE的业务loopback地址 exit第三章 静态路由1、配置到第三方网管的静态路由ip route 1.37.127.0 255.255.255.240 X.X.X.X //其中1.37.127.0/28为CPE网管U31和第三方网管的南向ip地址段;下一跳X.X.X.X为CPE上联到CSG的.99子接口对应的对端设备的对应99子接口的IP地址,例如1.37.185.1。 注意:2+3模型的地市下一跳为ASG设备上管理通道接口ip,纯3模型的地市下一跳为对端CSG管理通道接口ip。 第四章 snmp(设备出厂会默认配置)180Xno snmp-server community zxwt_rw //删除默认团体名 no snmp-server community zxwt_read //删除默认团体名 snmp-server view lldpView internet included snmp-server view lldpview iso included //SNMP MIB视图的信息包括iso子树 snmp-server access-list snmp snmp-server community GDutnoss view lldpview rw //写属性包括了读写权限。当读属性团体名与写属性团体名一致时,读属性命令行会被写属性命令行覆盖。 snmp-server trap-source X.X.X.X //设置Trap报文源接口CPE上联端口管理地址。 snmp-server host 1.37.127.2 trap version 2c GDutnoss udp-port 162 //允许向1.37.127.2(第三方网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server host 1.37.127.4 trap version 2c GDutnoss udp-port 162 //允许向1.37.127.4(U31网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server enable trap //使能SNMP发送Trap的功能。 snmp-server enable inform //使能SNMP发送Trap的功能。180P/380H-8no snmp-server community public //删除默认团体名 no snmp-server community private //删除默认团体名 snmp-server view lldpview iso included //SNMP MIB视图的信息包括iso子树 snmp-server community GDutnoss view lldpview rw //写属性包括了读写权限。当读属性团体名与写属性团体名一致时,读属性命令行会被写属性命令行覆盖。 snmp-server enable inform //使能SNMP发送Trap的功能 snmp-server enable trap //使能SNMP发送Trap的功能 snmp-server host 1.37.127.2 trap version 2c GDutnoss //允许向1.37.127.2(第三方网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server host 1.37.127.4 trap version 2c GDutnoss //允许向1.37.127.4(U31网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server trap-source X.X.X.X //设置Trap报文源接口CPE上联端口管理地址。 snmp-server version v2c enable logging trap-enable notifications第五章 log服务器目前CPE没有部署log服务器;待更新! ::quyin:1huaji::第六章 本地账号180Xconfig模式下 username gdcpe2017 password CPE_gd@@)!&2017 privilege 15 //配置用户名、密码以及优先级,用户名统一为gdcpe2017 username gdcpeoss2017 password CPE_oss@@)!&2017 privilege 15 //第三方网管账户,配置用户名、密码 ,用户名统一为gdcpeoss2017 ssh server enable //使能ssh服务器180P/380H-8configure terminal multi-user configure aaa-authentication-template 2001 aaa-authentication-type local exit aaa-authorization-template 2001 aaa-authorization-type local exit enable secret level 15 zxr10 system-user authentication-template 1 bind aaa-authentication-template 2001 exit authorization-template 1 bind aaa-authorization-template 2001 exit default-privilege-level 15 user-name gdcpe2017 bind authorization-template 1 bind authentication-template 1 password CPE_gd@@)!&2017 exit user-name gdcpeoss2017 bind authentication-template 1 bind authorization-template 1 password CPE_oss@@)!&2017 exit exit ssh server enable //使能ssh服务器 测试完新建用户正常使用后,请退出,并进行测试。 180X默认用户名密码需要删除,180P/380H-8在新增用户名之后,原msr/zxr10msr用户名将失效,不用删除。 conftg模式下:(180X) no username msr 删除默认用户msr第七章 用户登录line telnet max-link 15 //配置可以同时登录到设备的VTY类型用户界面的最大个数为15。默认为第八章 NTP目前还没有NTP服务器部署,以后会增加。 ::paopao:tieba_emotion_25::第九章 访问控制策略180X: acl standard number 99 //规范使用acl 99; description telnet-acl rule 1 permit 1.37.127.0 0.0.0.15 //允许网管ip登陆 rule 2 permit source 1.X.X.X X.X.X.X //允许CPE上联的CSG或者ASG登录;范围为每个地市分配CPE管理通道地址的地址段。 exit snmp-server access-list 99 line telnet access-class 99 180P/380H line telnet access-class ipv4 1 ssh server access-class ipv4 1 ipv4-access-list 1 rule 1 permit 1.37.127.0 0.0.0.15 //允许网管ip登陆 rule 2 permit source 1.X.X.X X.X.X.X //允许CPE上联的CSG或者ASG登录;范围为每个地市分配CPE管理通道地址的地址段。 rule 20 permit any exit

中兴皖通CPE开局配置说明 [scode type="green"]本文要包括CPE的基本配置,不包含CPE的网管通道的打通,CSG到ASG的PW[/scode]CPE开局配置说明第一章 设备名称1、配置命令hostname XXXXXX //根据客户提供的命名规范。举例:CPE-GZHW-PYWDGC-22、CPE设备命名规范[collapse status="false" title="点击展开→"]格式:CPE-地市+CPE厂家-名称-n(n=1,2,3......),n代表该地址所在的第几个CPE。其中CPE、地市+厂家、名称、n为必选项;例子:CPE-GZHW-番禺万达广场-1CPE-GZHW-番禺万达广场-2CPE-ZHHW-珠海胡景苑-11)CPE设备上配置的名称对应中文名称,英文名称为:CPE-GZHW-PYWDGC-2;CPE-ZHHW-ZHHJY-1;2)如果有名称简称重复的,后面重复设备的最后一个汉字使用全拼小写;例如CPE-ZHHW-ZHHJyuan-1;3)如果最后一个汉字仍旧重复,后面的两个汉字使用全拼小写,依次类推,例如CPE-ZHHW-ZHHjingyuan-1;4)地市属性:21个地市首字母,例如广州:GZ。5)CPE厂家属性:CPE设备厂家首字母。[/collapse]第二章 端口1、主接口配置上联CSG的端口:举例1/6端口180Xinterface gei_1/6 description to_CSG_nantainguangchang0205-3,20170404 //端口描述,to上联设备,日期, no negotiation auto //关闭自协商,把端口修改成强制千兆全双工 speed 1000 duplex full180P/380H-8interface gei-0/5 description to_CSG_nantainguangchang0205-3,20170404 //端口描述,to上联设备,日期, negation negation-force //关闭端口自协商,把端口改成强制千兆全双工 speed speep-1g duplex duplex-full2、CPE管理地址配置,使用上联CSG的端口,子接口固定使用99180Xinterface gei_1/5.99 description for_CPE_manamger //端口增加描述信息 for_用途 enc dot1q 99 //管理vlan 99 ip address x.x.x.x 255.255.255.252 //根据规划配置管理ip,掩码30; CSG/ASG使用低位地址,CPE使用高位地址;由UTN专业分配地址;180P/380H-8:interface gei-0/5.99 description for_CPE_manamger //端口增加描述信息 for_用途 ip address x.x.x.x 255.255.255.252 //根据规划配置管理ip,掩码30; CSG/ASG使用低位地址,CPE使用高位地址;由UTN专业分配地址; vlan-configuration interface gei-0/5.99 encapsulation-dot1q 995、CPE配置loopback1地址interface loopback1 ip address x.x.x.x 255.255.255.255 //根据规划配置CPE的业务loopback地址 exit第三章 静态路由1、配置到第三方网管的静态路由ip route 1.37.127.0 255.255.255.240 X.X.X.X //其中1.37.127.0/28为CPE网管U31和第三方网管的南向ip地址段;下一跳X.X.X.X为CPE上联到CSG的.99子接口对应的对端设备的对应99子接口的IP地址,例如1.37.185.1。 注意:2+3模型的地市下一跳为ASG设备上管理通道接口ip,纯3模型的地市下一跳为对端CSG管理通道接口ip。 第四章 snmp(设备出厂会默认配置)180Xno snmp-server community zxwt_rw //删除默认团体名 no snmp-server community zxwt_read //删除默认团体名 snmp-server view lldpView internet included snmp-server view lldpview iso included //SNMP MIB视图的信息包括iso子树 snmp-server access-list snmp snmp-server community GDutnoss view lldpview rw //写属性包括了读写权限。当读属性团体名与写属性团体名一致时,读属性命令行会被写属性命令行覆盖。 snmp-server trap-source X.X.X.X //设置Trap报文源接口CPE上联端口管理地址。 snmp-server host 1.37.127.2 trap version 2c GDutnoss udp-port 162 //允许向1.37.127.2(第三方网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server host 1.37.127.4 trap version 2c GDutnoss udp-port 162 //允许向1.37.127.4(U31网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server enable trap //使能SNMP发送Trap的功能。 snmp-server enable inform //使能SNMP发送Trap的功能。180P/380H-8no snmp-server community public //删除默认团体名 no snmp-server community private //删除默认团体名 snmp-server view lldpview iso included //SNMP MIB视图的信息包括iso子树 snmp-server community GDutnoss view lldpview rw //写属性包括了读写权限。当读属性团体名与写属性团体名一致时,读属性命令行会被写属性命令行覆盖。 snmp-server enable inform //使能SNMP发送Trap的功能 snmp-server enable trap //使能SNMP发送Trap的功能 snmp-server host 1.37.127.2 trap version 2c GDutnoss //允许向1.37.127.2(第三方网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server host 1.37.127.4 trap version 2c GDutnoss //允许向1.37.127.4(U31网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server trap-source X.X.X.X //设置Trap报文源接口CPE上联端口管理地址。 snmp-server version v2c enable logging trap-enable notifications第五章 log服务器目前CPE没有部署log服务器;待更新! ::quyin:1huaji::第六章 本地账号180Xconfig模式下 username gdcpe2017 password CPE_gd@@)!&2017 privilege 15 //配置用户名、密码以及优先级,用户名统一为gdcpe2017 username gdcpeoss2017 password CPE_oss@@)!&2017 privilege 15 //第三方网管账户,配置用户名、密码 ,用户名统一为gdcpeoss2017 ssh server enable //使能ssh服务器180P/380H-8configure terminal multi-user configure aaa-authentication-template 2001 aaa-authentication-type local exit aaa-authorization-template 2001 aaa-authorization-type local exit enable secret level 15 zxr10 system-user authentication-template 1 bind aaa-authentication-template 2001 exit authorization-template 1 bind aaa-authorization-template 2001 exit default-privilege-level 15 user-name gdcpe2017 bind authorization-template 1 bind authentication-template 1 password CPE_gd@@)!&2017 exit user-name gdcpeoss2017 bind authentication-template 1 bind authorization-template 1 password CPE_oss@@)!&2017 exit exit ssh server enable //使能ssh服务器 测试完新建用户正常使用后,请退出,并进行测试。 180X默认用户名密码需要删除,180P/380H-8在新增用户名之后,原msr/zxr10msr用户名将失效,不用删除。 conftg模式下:(180X) no username msr 删除默认用户msr第七章 用户登录line telnet max-link 15 //配置可以同时登录到设备的VTY类型用户界面的最大个数为15。默认为第八章 NTP目前还没有NTP服务器部署,以后会增加。 ::paopao:tieba_emotion_25::第九章 访问控制策略180X: acl standard number 99 //规范使用acl 99; description telnet-acl rule 1 permit 1.37.127.0 0.0.0.15 //允许网管ip登陆 rule 2 permit source 1.X.X.X X.X.X.X //允许CPE上联的CSG或者ASG登录;范围为每个地市分配CPE管理通道地址的地址段。 exit snmp-server access-list 99 line telnet access-class 99 180P/380H line telnet access-class ipv4 1 ssh server access-class ipv4 1 ipv4-access-list 1 rule 1 permit 1.37.127.0 0.0.0.15 //允许网管ip登陆 rule 2 permit source 1.X.X.X X.X.X.X //允许CPE上联的CSG或者ASG登录;范围为每个地市分配CPE管理通道地址的地址段。 rule 20 permit any exit -

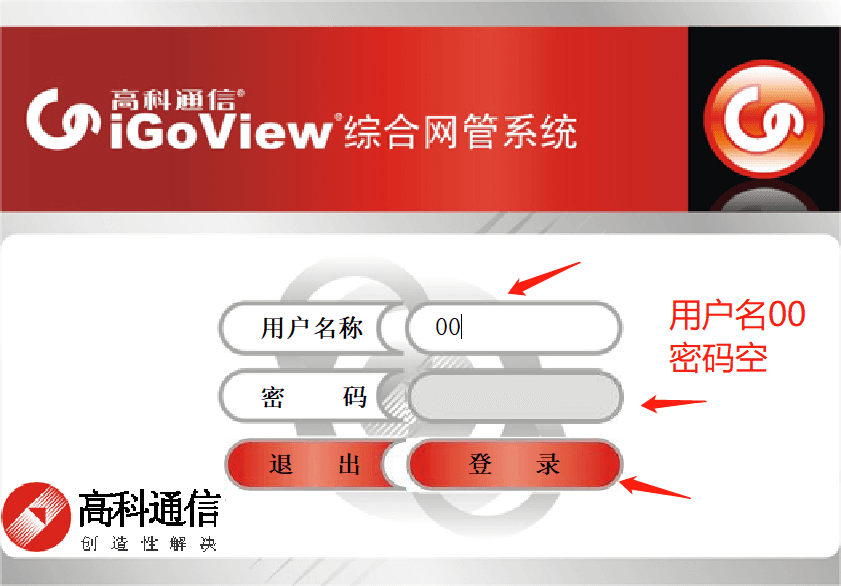

![高科GP520系列交换机配置指南]() 高科GP520系列交换机配置指南 前言[scode type="green"]本片文章介绍了高科GP520、T205系列交换机开局配置指南。该产品定位为底底底层业务接入设备。花里花俏的配置只会影响性能,登上只需一顿干配置能ping通即可。高科官方的给的配置文档问题太多所以周末抽空自己重写一份,时间仓促如有不正确请指出。@联系我[/scode]正题一、准备工作:1、设备默认的IP地址是10.XXX.XXX.XXX段的。电脑设置IP地址:10.44.44.44 (当然10.1.1.1可以)、子网掩码:255.255.255.0。2、注意:需要关闭防火墙、360杀毒等软件。3、到控制面板》》程序》》程序和功能》》打开或者关闭Windows功能:打开telnet客户端 ~和服务端~4、设备上面有4个拨码开关,正常情况不要拨码拨码会导致业务网管异常。1是恢复默认IP;2是恢复默认数据。二、安装网管软件iGoView下载地址: [button color="success" icon="" url="https://pan.baidu.com/s/13DZJkPclzEarMMwWqyVmWA" type=""]下载iGoView[/button]提取码:pc33运行setup.exe 一直下一步....ps:建议安装c盘,数据库安装Mysql三、登录设备:1.运行iGoView网管(需要管理员身份运行)2.登陆用户名称:00 密码 空[collapse status="false" title="图片"][/collapse]3.首次运行 iGoView网管 会提示您新增网管站,如果没有提示请手动添加 系统-通信参数-网管站信息-新增-填上上面准备工作设置好的电脑ip地址。[collapse status="false" title="图片"][/collapse]4.需要配置的新交换机网口接网线至电脑5.配置广播策略参数:设备-PTN设备相关维护-策略参数-广播包参数 如下图[collapse status="false" title="图片"][/collapse]6.如上操作后左边栏会自动发现新的设备,通常是 xx-xx-xx(10.x.x.x-GP520),你需要在电脑网卡设置一个同网段的ip地址 才能访问交换机 子网掩码默认为255.255.255.0[collapse status="false" title="图片"][/collapse]四、重要!配置网管和业务vlan如:业务vlan 157;网管vlan 136 网管IP地址 192.168.136.147/24[collapse status="ture" title="配置简要说明"]简要说明:交换机4网口2光口,网口为业务口光口为上联口 ;我们需要把vlan 157和136 透传至光口并加标签(即tag),业务vlan157设置在网口1并且去标签(即untag),网管vlan157里设置ip地址为192.168.136.147 子网掩码 255.255.255.0[/collapse](1)利用iGoView网管配置1.配置管理IP:点击左侧发现的新设备GP520系列交换机(重启才生效!)如图[collapse status="false" title="图片"] [/collapse]2.配置4个以太网端口隔离此步骤可忽略,但是官方建议隔离[collapse status="false" title="图片"] [/collapse]3.配置网管vlan添加到上联口并加标签添加完vlan记得点配置![collapse status="false" title="图片"] [/collapse]4.配置业务vlan添加到上联口并加标签 添加完vlan记得点配置![collapse status="false" title="图片"] [/collapse]5.配置网口1尾用户接口提供用户使用,配置网口4管理接口方便现场登陆测试。添加完vlan记得点配置![collapse status="false" title="图片"][/collapse]6.建议最后检查一下所有端口配置vlan是否无误。记得点配置![collapse status="false" title="图片"] [/collapse]7.配置802.1q vlan (必须)[collapse status="false" title="图片"] [/collapse]8.保存配置[collapse status="false" title="图片"] [/collapse]补充说明:2-7 配置后无须重启马上生效,1 网管ip需要重启后生效。(2)使用命令配置命令配置无思科华为华三有效率,看心情更新 ::paopao:tieba_emotion_28::吐槽硬件主控:MT7620a(联发科单核560HZ百兆的SOC芯片)以太网芯片:AR8033-AL1A闪存:250128FVSG[collapse status="false" title="拆机图"]感谢 @熊大大 提供的的硬件拆解图[/collapse]iGoView的Bug[collapse status="false" title="设置界面bug"]xp正常,win10会出现此bug,其他版本操作系统未实验[/collapse]本文参考: 高科官方文档本文链接: https://www.ledo.cc/668.html本站文章采用 知识共享署名4.0 国际许可协议 进行许可,请在转载时注明出处及本声明!

高科GP520系列交换机配置指南 前言[scode type="green"]本片文章介绍了高科GP520、T205系列交换机开局配置指南。该产品定位为底底底层业务接入设备。花里花俏的配置只会影响性能,登上只需一顿干配置能ping通即可。高科官方的给的配置文档问题太多所以周末抽空自己重写一份,时间仓促如有不正确请指出。@联系我[/scode]正题一、准备工作:1、设备默认的IP地址是10.XXX.XXX.XXX段的。电脑设置IP地址:10.44.44.44 (当然10.1.1.1可以)、子网掩码:255.255.255.0。2、注意:需要关闭防火墙、360杀毒等软件。3、到控制面板》》程序》》程序和功能》》打开或者关闭Windows功能:打开telnet客户端 ~和服务端~4、设备上面有4个拨码开关,正常情况不要拨码拨码会导致业务网管异常。1是恢复默认IP;2是恢复默认数据。二、安装网管软件iGoView下载地址: [button color="success" icon="" url="https://pan.baidu.com/s/13DZJkPclzEarMMwWqyVmWA" type=""]下载iGoView[/button]提取码:pc33运行setup.exe 一直下一步....ps:建议安装c盘,数据库安装Mysql三、登录设备:1.运行iGoView网管(需要管理员身份运行)2.登陆用户名称:00 密码 空[collapse status="false" title="图片"][/collapse]3.首次运行 iGoView网管 会提示您新增网管站,如果没有提示请手动添加 系统-通信参数-网管站信息-新增-填上上面准备工作设置好的电脑ip地址。[collapse status="false" title="图片"][/collapse]4.需要配置的新交换机网口接网线至电脑5.配置广播策略参数:设备-PTN设备相关维护-策略参数-广播包参数 如下图[collapse status="false" title="图片"][/collapse]6.如上操作后左边栏会自动发现新的设备,通常是 xx-xx-xx(10.x.x.x-GP520),你需要在电脑网卡设置一个同网段的ip地址 才能访问交换机 子网掩码默认为255.255.255.0[collapse status="false" title="图片"][/collapse]四、重要!配置网管和业务vlan如:业务vlan 157;网管vlan 136 网管IP地址 192.168.136.147/24[collapse status="ture" title="配置简要说明"]简要说明:交换机4网口2光口,网口为业务口光口为上联口 ;我们需要把vlan 157和136 透传至光口并加标签(即tag),业务vlan157设置在网口1并且去标签(即untag),网管vlan157里设置ip地址为192.168.136.147 子网掩码 255.255.255.0[/collapse](1)利用iGoView网管配置1.配置管理IP:点击左侧发现的新设备GP520系列交换机(重启才生效!)如图[collapse status="false" title="图片"] [/collapse]2.配置4个以太网端口隔离此步骤可忽略,但是官方建议隔离[collapse status="false" title="图片"] [/collapse]3.配置网管vlan添加到上联口并加标签添加完vlan记得点配置![collapse status="false" title="图片"] [/collapse]4.配置业务vlan添加到上联口并加标签 添加完vlan记得点配置![collapse status="false" title="图片"] [/collapse]5.配置网口1尾用户接口提供用户使用,配置网口4管理接口方便现场登陆测试。添加完vlan记得点配置![collapse status="false" title="图片"][/collapse]6.建议最后检查一下所有端口配置vlan是否无误。记得点配置![collapse status="false" title="图片"] [/collapse]7.配置802.1q vlan (必须)[collapse status="false" title="图片"] [/collapse]8.保存配置[collapse status="false" title="图片"] [/collapse]补充说明:2-7 配置后无须重启马上生效,1 网管ip需要重启后生效。(2)使用命令配置命令配置无思科华为华三有效率,看心情更新 ::paopao:tieba_emotion_28::吐槽硬件主控:MT7620a(联发科单核560HZ百兆的SOC芯片)以太网芯片:AR8033-AL1A闪存:250128FVSG[collapse status="false" title="拆机图"]感谢 @熊大大 提供的的硬件拆解图[/collapse]iGoView的Bug[collapse status="false" title="设置界面bug"]xp正常,win10会出现此bug,其他版本操作系统未实验[/collapse]本文参考: 高科官方文档本文链接: https://www.ledo.cc/668.html本站文章采用 知识共享署名4.0 国际许可协议 进行许可,请在转载时注明出处及本声明! -

![网络篇-华为与思科做链路捆绑(聚合)的问题]() 网络篇-华为与思科做链路捆绑(聚合)的问题 华为S5700 和 cisco6500 做 ETH-trunk 双链路捆绑拔插任意一条线都丢8个包,这个问题是项目做好很久之后一次偶然线路问题发现的。。。华为与思科拓扑(懒得画图):A(C2960)===》B(S5700) 通过 ETH-trunk 1 做链路捆绑 B(S5700)===》C(C6500) 通过 ETH-trunk 2 做链路捆绑 都是通过 2 层互联都是双链路.配置:C2960Switch#sh run int port-channel 1 Building configuration... Current configuration : 54 bytes ! interface Port-channel1 switchport mode trunk end Switch#sh run int g0/47 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/47 switchport mode trunk channel-group 1 mode on end Switch#sh run int g0/48 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/48 switchport mode trunk channel-group 1 mode on End S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface GigabitEthernet0/0/1 eth-trunk 1 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/2 eth-trunk 1 undo ntdp enable undo ndp enable \# \# interface GigabitEthernet0/0/13 eth-trunk 2 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/14 eth-trunk 2 undo ntdp enable undo ndp enable \# C6500BJ-BS02-6509#sh run int port-channel 100 Building configuration... Current configuration : 142 bytes ! interface Port-channel100 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk end BJ-BS02-6509#sh run int g2/41 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/41 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end BJ-BS02-6509#sh run int g2/42 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/42 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end 故障现象描述:A 下的主机 ping C 上的一个 ip 地址在捆绑做完配置候(未断线)通不丢包当断 AB 之间的一条链路丢 2 个包(拔插各一个正常)当断 BC 之间一条链路的时候丢 8 个包(拔插各 8 个不正常)处理过程检查配置基本没有问题:换场景测试我们把 A 接 B 的口和 C 接 B 的口对调配置不变断线 ping结果还是和开始一样在断 BC 链路的时候丢包 8 个(拔插各八个不正常)Cisco A 和 C 直接对接 ping 断线测试(配置不变)拔插各丢一个包正常通过拨打 400 客服(单号 2814229)给他说明情况和捆绑配置同时他让做了流量统计他们给出初步结论(57 和 65 之间物理线路问题接口问题以及不同厂商兼容问题)继续排查:保持上面的配置不变继续测试(捆绑接口都是放行 vlan all)通过上面的排查基本可以确定问题在 B 到 C 这两个交换机上。故先测 B 到 C 之间捆绑链路是否有问题:情景一在 B 交换机 S5700 上接了一个 pc 机把该接口划分在业务 vlan 下 ping 自己在 Cisco 交换机 6500上的网关现象: 不断线不丢包 断其中任意一条线丢 8 个包(拔线时丢 8 个再把链路恢复插上的时候也丢 8 个)情景二在交换机 B s5700 上配置了一个 vlanif 接口也是用该接口地址直接 ping cisco 交换机 6500 上的网关现象: 不断线不丢包 断其中任意一条线丢一个包(拔插个一个)得出结论:B 和 C 也就是 S5700 和 cisco6500 之间的捆绑链路没有问题情景三我们又在交换机 A 上配了一个 vlanif 接口用该地址 ping C 交换机 cisco6500 上的网关地址现象: 不断线不丢包 断 A 和 B 之间的链路一根线丢 1 个包(拔的时候丢 1 个再插上丢一个) 断 B 和 C 之间链路任意一根线丢 8 个包(拔插各 8 个包)情景四用 A 上的 vlanif 地址 ping B 交换机上的 vlanif 地址现象:不断线不丢包 断 A 和 B 之间任意一条链路丢一个包(拔插各一个)得出结论:可能业务 vlan 的问题,但是我们都是放行所有 vlan 和技术以及华为 400 沟通之后捆绑接口不放行所有 vlan 只放行业务 vlan修改配置:S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable 在 A 和 C 上也只放行业务 vlan 4 999 测试:把两台 pc 接在交换机 A c2960 上分别归在 vlan4 和 vlan999 然后 ping C 交换机 cisco6500上的网关地址现象:不断线不丢包 断 A 和 B 之间的任意一条链路丢一个包(拔插个一个) 断 B 和 C 之间的任意一条链路个丢一个包(拔插个一个)A 和 B 与 B 和 C 之间链路各任意断一条丢两个包(拔插各两个)该测试现象正常把现象反馈给 400 技术沟通得出结论:不同厂商之间兼容性问题,还有就是放行 vlan all 不安全容易出问题实际工程中几乎不这样做 主要结论归结不同厂商 BUG。小结1.可能配置出错,物理线路有问题,接口模块问题,工作速率工作模式(全双工半双工)不同厂商之间兼容性问题还有就是放行 vlan。。。。2.在配置链路捆绑的时候我们尽量不要放行 vlan all 这样安全性低以及容易出错,只需要具体放行业务 vlan 就可以了,同时与异厂商做对接时的明白设备通用协议考虑到兼容性问题。

网络篇-华为与思科做链路捆绑(聚合)的问题 华为S5700 和 cisco6500 做 ETH-trunk 双链路捆绑拔插任意一条线都丢8个包,这个问题是项目做好很久之后一次偶然线路问题发现的。。。华为与思科拓扑(懒得画图):A(C2960)===》B(S5700) 通过 ETH-trunk 1 做链路捆绑 B(S5700)===》C(C6500) 通过 ETH-trunk 2 做链路捆绑 都是通过 2 层互联都是双链路.配置:C2960Switch#sh run int port-channel 1 Building configuration... Current configuration : 54 bytes ! interface Port-channel1 switchport mode trunk end Switch#sh run int g0/47 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/47 switchport mode trunk channel-group 1 mode on end Switch#sh run int g0/48 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/48 switchport mode trunk channel-group 1 mode on End S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface GigabitEthernet0/0/1 eth-trunk 1 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/2 eth-trunk 1 undo ntdp enable undo ndp enable \# \# interface GigabitEthernet0/0/13 eth-trunk 2 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/14 eth-trunk 2 undo ntdp enable undo ndp enable \# C6500BJ-BS02-6509#sh run int port-channel 100 Building configuration... Current configuration : 142 bytes ! interface Port-channel100 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk end BJ-BS02-6509#sh run int g2/41 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/41 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end BJ-BS02-6509#sh run int g2/42 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/42 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end 故障现象描述:A 下的主机 ping C 上的一个 ip 地址在捆绑做完配置候(未断线)通不丢包当断 AB 之间的一条链路丢 2 个包(拔插各一个正常)当断 BC 之间一条链路的时候丢 8 个包(拔插各 8 个不正常)处理过程检查配置基本没有问题:换场景测试我们把 A 接 B 的口和 C 接 B 的口对调配置不变断线 ping结果还是和开始一样在断 BC 链路的时候丢包 8 个(拔插各八个不正常)Cisco A 和 C 直接对接 ping 断线测试(配置不变)拔插各丢一个包正常通过拨打 400 客服(单号 2814229)给他说明情况和捆绑配置同时他让做了流量统计他们给出初步结论(57 和 65 之间物理线路问题接口问题以及不同厂商兼容问题)继续排查:保持上面的配置不变继续测试(捆绑接口都是放行 vlan all)通过上面的排查基本可以确定问题在 B 到 C 这两个交换机上。故先测 B 到 C 之间捆绑链路是否有问题:情景一在 B 交换机 S5700 上接了一个 pc 机把该接口划分在业务 vlan 下 ping 自己在 Cisco 交换机 6500上的网关现象: 不断线不丢包 断其中任意一条线丢 8 个包(拔线时丢 8 个再把链路恢复插上的时候也丢 8 个)情景二在交换机 B s5700 上配置了一个 vlanif 接口也是用该接口地址直接 ping cisco 交换机 6500 上的网关现象: 不断线不丢包 断其中任意一条线丢一个包(拔插个一个)得出结论:B 和 C 也就是 S5700 和 cisco6500 之间的捆绑链路没有问题情景三我们又在交换机 A 上配了一个 vlanif 接口用该地址 ping C 交换机 cisco6500 上的网关地址现象: 不断线不丢包 断 A 和 B 之间的链路一根线丢 1 个包(拔的时候丢 1 个再插上丢一个) 断 B 和 C 之间链路任意一根线丢 8 个包(拔插各 8 个包)情景四用 A 上的 vlanif 地址 ping B 交换机上的 vlanif 地址现象:不断线不丢包 断 A 和 B 之间任意一条链路丢一个包(拔插各一个)得出结论:可能业务 vlan 的问题,但是我们都是放行所有 vlan 和技术以及华为 400 沟通之后捆绑接口不放行所有 vlan 只放行业务 vlan修改配置:S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable 在 A 和 C 上也只放行业务 vlan 4 999 测试:把两台 pc 接在交换机 A c2960 上分别归在 vlan4 和 vlan999 然后 ping C 交换机 cisco6500上的网关地址现象:不断线不丢包 断 A 和 B 之间的任意一条链路丢一个包(拔插个一个) 断 B 和 C 之间的任意一条链路个丢一个包(拔插个一个)A 和 B 与 B 和 C 之间链路各任意断一条丢两个包(拔插各两个)该测试现象正常把现象反馈给 400 技术沟通得出结论:不同厂商之间兼容性问题,还有就是放行 vlan all 不安全容易出问题实际工程中几乎不这样做 主要结论归结不同厂商 BUG。小结1.可能配置出错,物理线路有问题,接口模块问题,工作速率工作模式(全双工半双工)不同厂商之间兼容性问题还有就是放行 vlan。。。。2.在配置链路捆绑的时候我们尽量不要放行 vlan all 这样安全性低以及容易出错,只需要具体放行业务 vlan 就可以了,同时与异厂商做对接时的明白设备通用协议考虑到兼容性问题。 -

![Mikrotik RouterOS家用动态限速方案(小型企业也适用)]() Mikrotik RouterOS家用动态限速方案(小型企业也适用) i> RouterOS是一款非常灵活的路由器,功能上也可以代替运营商bras,大喵在2012年使用到至今;家里的手机电脑越来越多,这个家用动态限速方案比什么限速小包优先效果都好。mikrotik routeros家用动态限速方案第一步首先,需要将内网中,在线的主机IP,都保存到/ip firewall address-lists里面,下面会有用到,timeout就设为10分钟吧。第二步再增加同一网段的所有IP的标记,in-interface src-address和out-interface dst-address分别设置。所有标记都启用,并且关掉passthrough。:for item from=1 to=254 do={/ip firewall mangle;add chain=forward src-address="192.168.88.$item" in-interface=Lan action=mark-packet new-packet-mark="192.168.88.$item" passthrough=no comment="192.168.88.$item";add chain=forward dst-address="192.168.88.$item" out-interface=Lan action=mark-packet new-packet-mark="_192.168.88.$item" passthrough=no comment="_192.168.88.$item";}第三步然后再在queue tree里面,增加同一网段所有IP的queue包含up和down,一共254*2+2个队列需要增加。每一queue的包标记使用对应的包名称。 增加好后除了down和up这两个主队列,其它都先禁用。主队列使用paren=global,max-limit=你的最大带宽。所有子队列的max-limit=最大带宽*0.8。/queue tree;add name=down parent=global max-limit=100000000;add name=up parent=global max-limit=2000000;:for item from=1 to=254 do={add name="_192.168.88.$item" parent=down max-limit=80000000 packet-mark="_192.168.88.$item" disable=yes;add name="192.168.88.$item" parent=up max-limit=1600000 packet-mark="192.168.88.$item" disable=yes}第四步最后一部分就是限速部分,需要system scripts和scheduler来完成。计划写两个脚本,其中一个总开关检查功能。先介绍总开关功能,总开关将声明一个全局变量,用来存放上一次执行时的在线主机IP列表。总开关每三十秒运行一次(scheduler定时执行),每次运行都获取一次在线主机IP列表,将这列表与全局变量保存的IP列表对比,判断新旧在线主机IP列表是否有变化,是否有下线的主机IP(若有下线的,直接执行disable=yes关了对应的queue),若IP列表有变化,运行另外一个执行脚本,剩余的事都交给另外一个脚本了。 介绍第二个脚本功能,第二个脚本功能获取当前在线主机IP的数量,用来计算一会要使用到的limit值。建议limit=最大带宽*0.7/当前在线主机数量。事实上脚本的实际写法要比上文的介绍要复杂一些,多了一些判断什么的,但是全介绍出来的话太累人了,自行看脚本吧。代码如下:/system script;add name=onlineAddressChack source=":global onlineAddressBak;:local onlineAddressObj [/ip firewall address-list find list=onlineAddress];:local onlineAddress \"\";:foreach item in=\$onlineAddressObj do={:set onlineAddress (\$onlineAddress . \",\" . [/ip firewall address-list get \$item address]);};:set onlineAddress [:toarray \$onlineAddress];:local Tswitch 0;:if ([:typeof \$onlineAddressBak] = \"array\") do={:if (\$onlineAddress != \$onlineAddressBak) do={:set Tswitch 1;:foreach item in=\$onlineAddressBak do={:local Sswitch 1;:foreach item2 in=\$onlineAddress do={:if (\$item = \$item2) do={:set Sswitch 0;};};:if (\$Sswitch = 1) do={:local tempAddress [:tostr \$item];/queue tree set [find name=\$tempAddress] disable=yes;/queue tree set [find name=\"_\$tempAddress\"] disable=yes;:set Tswitch 1;};};};} else={:set Tswitch 1;};:if (\$Tswitch = 1) do={:set onlineAddressBak \$onlineAddress;/system script run [find name=onlineAddressChange];};";add name=onlineAddressChange source=":global onlineAddressBak;:local numOfOnlineAddress [:len \$onlineAddressBak];:local limitUp (1400000 / \$numOfOnlineAddress);:local limitDown (70000000 / \$numOfOnlineAddress);:foreach item in=\$onlineAddressBak do={/queue tree set [find name=\$item] dis=no limit-at=\$limitUp;:delay 500ms;/queue tree set [find name=\"_\$item\"] dis=no limit-at=\$limitDown;:delay 500ms;}";第二个脚本中,每执行一次queue操作,后面都有一个delay 500ms。 若各位在线设备大于30台,建议此延时值改小一点,例如400ms? 最低不要低于100ms,除非你CPU真的挺强的。最后记得手动添加scheduler定时执行。

Mikrotik RouterOS家用动态限速方案(小型企业也适用) i> RouterOS是一款非常灵活的路由器,功能上也可以代替运营商bras,大喵在2012年使用到至今;家里的手机电脑越来越多,这个家用动态限速方案比什么限速小包优先效果都好。mikrotik routeros家用动态限速方案第一步首先,需要将内网中,在线的主机IP,都保存到/ip firewall address-lists里面,下面会有用到,timeout就设为10分钟吧。第二步再增加同一网段的所有IP的标记,in-interface src-address和out-interface dst-address分别设置。所有标记都启用,并且关掉passthrough。:for item from=1 to=254 do={/ip firewall mangle;add chain=forward src-address="192.168.88.$item" in-interface=Lan action=mark-packet new-packet-mark="192.168.88.$item" passthrough=no comment="192.168.88.$item";add chain=forward dst-address="192.168.88.$item" out-interface=Lan action=mark-packet new-packet-mark="_192.168.88.$item" passthrough=no comment="_192.168.88.$item";}第三步然后再在queue tree里面,增加同一网段所有IP的queue包含up和down,一共254*2+2个队列需要增加。每一queue的包标记使用对应的包名称。 增加好后除了down和up这两个主队列,其它都先禁用。主队列使用paren=global,max-limit=你的最大带宽。所有子队列的max-limit=最大带宽*0.8。/queue tree;add name=down parent=global max-limit=100000000;add name=up parent=global max-limit=2000000;:for item from=1 to=254 do={add name="_192.168.88.$item" parent=down max-limit=80000000 packet-mark="_192.168.88.$item" disable=yes;add name="192.168.88.$item" parent=up max-limit=1600000 packet-mark="192.168.88.$item" disable=yes}第四步最后一部分就是限速部分,需要system scripts和scheduler来完成。计划写两个脚本,其中一个总开关检查功能。先介绍总开关功能,总开关将声明一个全局变量,用来存放上一次执行时的在线主机IP列表。总开关每三十秒运行一次(scheduler定时执行),每次运行都获取一次在线主机IP列表,将这列表与全局变量保存的IP列表对比,判断新旧在线主机IP列表是否有变化,是否有下线的主机IP(若有下线的,直接执行disable=yes关了对应的queue),若IP列表有变化,运行另外一个执行脚本,剩余的事都交给另外一个脚本了。 介绍第二个脚本功能,第二个脚本功能获取当前在线主机IP的数量,用来计算一会要使用到的limit值。建议limit=最大带宽*0.7/当前在线主机数量。事实上脚本的实际写法要比上文的介绍要复杂一些,多了一些判断什么的,但是全介绍出来的话太累人了,自行看脚本吧。代码如下:/system script;add name=onlineAddressChack source=":global onlineAddressBak;:local onlineAddressObj [/ip firewall address-list find list=onlineAddress];:local onlineAddress \"\";:foreach item in=\$onlineAddressObj do={:set onlineAddress (\$onlineAddress . \",\" . [/ip firewall address-list get \$item address]);};:set onlineAddress [:toarray \$onlineAddress];:local Tswitch 0;:if ([:typeof \$onlineAddressBak] = \"array\") do={:if (\$onlineAddress != \$onlineAddressBak) do={:set Tswitch 1;:foreach item in=\$onlineAddressBak do={:local Sswitch 1;:foreach item2 in=\$onlineAddress do={:if (\$item = \$item2) do={:set Sswitch 0;};};:if (\$Sswitch = 1) do={:local tempAddress [:tostr \$item];/queue tree set [find name=\$tempAddress] disable=yes;/queue tree set [find name=\"_\$tempAddress\"] disable=yes;:set Tswitch 1;};};};} else={:set Tswitch 1;};:if (\$Tswitch = 1) do={:set onlineAddressBak \$onlineAddress;/system script run [find name=onlineAddressChange];};";add name=onlineAddressChange source=":global onlineAddressBak;:local numOfOnlineAddress [:len \$onlineAddressBak];:local limitUp (1400000 / \$numOfOnlineAddress);:local limitDown (70000000 / \$numOfOnlineAddress);:foreach item in=\$onlineAddressBak do={/queue tree set [find name=\$item] dis=no limit-at=\$limitUp;:delay 500ms;/queue tree set [find name=\"_\$item\"] dis=no limit-at=\$limitDown;:delay 500ms;}";第二个脚本中,每执行一次queue操作,后面都有一个delay 500ms。 若各位在线设备大于30台,建议此延时值改小一点,例如400ms? 最低不要低于100ms,除非你CPU真的挺强的。最后记得手动添加scheduler定时执行。 -

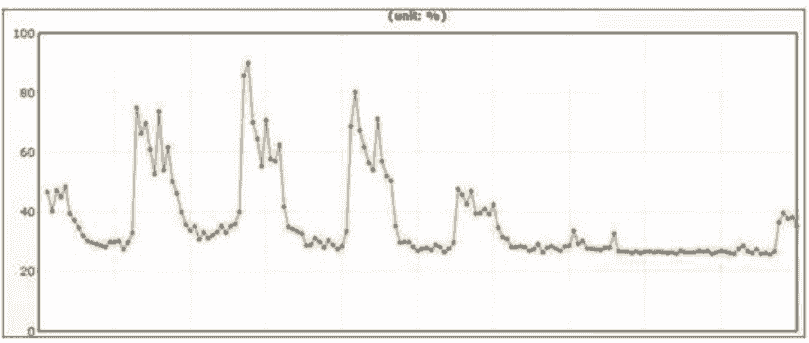

![华为S6700交换机CPU占用过高]() 华为S6700交换机CPU占用过高 问题描述:两台 S6700 均全局使能 RSTP,并配置 OSPF 和 VRRP。故障发生时,主设备上出现 OSPF、 VRRP 协议震荡。两台交换机上均出现 CPU 高的日志信息,同时网管上监控 CPU 占用率多次超过 90%,同时还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。 通过网管监控的 CPU 利用率情况,如图所示 :通过网管监控看到的 CPU 利用率告警信息1. 交换机上出现 CPU 占用率过高的日志信息。S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[31]:The CPU is overloaded(CpuUsage=96%, Threshold=95%), and the tasks with top three CPU occupancy are: FTS total : 18% SRMT total : 11% SOCK total : 8% S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[60]:The CPU is overloaded(CpuUsage=100%, Threshold=95%), and the tasks with top three CPU occupancy are: PPI total : 41% SRMT total : 10% FTS total : 8%2. 交换机上还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[56]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-miss, ExceededPacketCount=016956) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[57]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-reply, ExceededPacketCount=020699) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[58]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-request, ExceededPacketCount=0574)3. 查看端口 TC(Topology Change)报文收发情况。 所有使能 RSTP 的端口,接收的 TC 报文计数均在增长。<S6700> display stp tc-bpdu statistics -------------------------- STP TC/TCN information -------------------------- MSTID Port TC(Send/Receive) TCN(Send/Receive) 0 GigabitEthernet0/0/1 19319/3271 0/0 0 GigabitEthernet0/0/2 29761/676 0/0 0 GigabitEthernet0/0/3 128/4 0/0 0 GigabitEthernet0/0/4 24615/1016 0/0 0 GigabitEthernet0/0/5 30697/98 0/0 0 GigabitEthernet0/0/6 25447/317 0/0处理过程步骤 1 全局配置 stp tc-protection。配置此命令后可以保证设备频繁收到 TC 报文时,每 2 秒周期内最多只处理 1 次表项刷新。 从而减少 MAC、ARP 表项频繁刷新对设备造成的 CPU 处理任务过多。步骤 2 全局配置 arp topology-change disable 及 mac-address update arp当设备收到 TC 报文后,默认会清除 MAC、老化 ARP。当设备上的 ARP 表项较多时,ARP 的 重新学习会导致网络中的 ARP 报文过多。配置 arp topology-change disable、mac-address update arp 后,在网络拓扑变化时,可以根据 MAC 地址的出接口变化刷新 ARP 表项出接口。可以 减少大量不必要的 ARP 表项刷新。说明:V100R006 版本开始支持 mac-address update arp,V200R001 版本开始支持 arp topology-change disable 命令根因通过查看端口的 TC 报文计数,发现端口收到大量的 TC 报文,且在不断增长。触发 MAC 删除、 ARP 表项刷新,设备处理大量 arp-miss、arp-request 和 arp-reply 报文,导致 CPU 升高,OSPF Hello 报文、VRRP 心跳报文不能及时处理,出现震荡建议与总结在部署 STP 时,建议配置 TC 保护功能,所有连接终端的接口配置成边缘端口,这样可以避免 某些端口的状态变化引起整个 STP 网络震荡而重新收敛

华为S6700交换机CPU占用过高 问题描述:两台 S6700 均全局使能 RSTP,并配置 OSPF 和 VRRP。故障发生时,主设备上出现 OSPF、 VRRP 协议震荡。两台交换机上均出现 CPU 高的日志信息,同时网管上监控 CPU 占用率多次超过 90%,同时还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。 通过网管监控的 CPU 利用率情况,如图所示 :通过网管监控看到的 CPU 利用率告警信息1. 交换机上出现 CPU 占用率过高的日志信息。S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[31]:The CPU is overloaded(CpuUsage=96%, Threshold=95%), and the tasks with top three CPU occupancy are: FTS total : 18% SRMT total : 11% SOCK total : 8% S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[60]:The CPU is overloaded(CpuUsage=100%, Threshold=95%), and the tasks with top three CPU occupancy are: PPI total : 41% SRMT total : 10% FTS total : 8%2. 交换机上还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[56]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-miss, ExceededPacketCount=016956) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[57]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-reply, ExceededPacketCount=020699) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[58]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-request, ExceededPacketCount=0574)3. 查看端口 TC(Topology Change)报文收发情况。 所有使能 RSTP 的端口,接收的 TC 报文计数均在增长。<S6700> display stp tc-bpdu statistics -------------------------- STP TC/TCN information -------------------------- MSTID Port TC(Send/Receive) TCN(Send/Receive) 0 GigabitEthernet0/0/1 19319/3271 0/0 0 GigabitEthernet0/0/2 29761/676 0/0 0 GigabitEthernet0/0/3 128/4 0/0 0 GigabitEthernet0/0/4 24615/1016 0/0 0 GigabitEthernet0/0/5 30697/98 0/0 0 GigabitEthernet0/0/6 25447/317 0/0处理过程步骤 1 全局配置 stp tc-protection。配置此命令后可以保证设备频繁收到 TC 报文时,每 2 秒周期内最多只处理 1 次表项刷新。 从而减少 MAC、ARP 表项频繁刷新对设备造成的 CPU 处理任务过多。步骤 2 全局配置 arp topology-change disable 及 mac-address update arp当设备收到 TC 报文后,默认会清除 MAC、老化 ARP。当设备上的 ARP 表项较多时,ARP 的 重新学习会导致网络中的 ARP 报文过多。配置 arp topology-change disable、mac-address update arp 后,在网络拓扑变化时,可以根据 MAC 地址的出接口变化刷新 ARP 表项出接口。可以 减少大量不必要的 ARP 表项刷新。说明:V100R006 版本开始支持 mac-address update arp,V200R001 版本开始支持 arp topology-change disable 命令根因通过查看端口的 TC 报文计数,发现端口收到大量的 TC 报文,且在不断增长。触发 MAC 删除、 ARP 表项刷新,设备处理大量 arp-miss、arp-request 和 arp-reply 报文,导致 CPU 升高,OSPF Hello 报文、VRRP 心跳报文不能及时处理,出现震荡建议与总结在部署 STP 时,建议配置 TC 保护功能,所有连接终端的接口配置成边缘端口,这样可以避免 某些端口的状态变化引起整个 STP 网络震荡而重新收敛 -

![Mikrotik RouterOS 基本安全防范设置]() Mikrotik RouterOS 基本安全防范设置 针对MikroTik近期的一些漏洞做一些安全设置措施 将默认用户名admin更改为其他名称 /user set 0 name=myros 设置高强度的密码 /user set 0 password=“d*@bBsweUBe3@” 通过IP地址访问 /user set 0 allowed-address=xxxx/yy 只保留安全的服务 /ip service disable telnet,ftp,www,api,api-ssl ⚠️注意:该操作会禁用Telnet,FTP,WWW,API,API-SSL 更改默认端口,这将立即停止大多数随机SSH暴力登录尝试 /ip service set ssh port=2200 设置Winbox允许登陆的网段 /ip service set winbox address=192.168.88.0/24 禁用mac-telnet服务 /tool mac-server set allowed-interface-list=none 禁用mac-winbox服务 /tool mac-server mac-winbox set allowed-interface-list=none 禁用mac-ping服务 /tool mac-server ping set enabled=no 邻居发现 MikroTik邻居发现协议用于显示和识别网络中的其他MikroTik设备,禁用所有接口上的邻居发现 禁用IPv4 的邻居发现协议 /ip neighbor discovery-settings set discover-interface-list=none 禁用IPv6 的邻居发现协议 /ipv6 nd set [find] disabled=yes 带宽服务器用于测试两个MikroTik路由器之间的吞吐量,请在测试后禁用它。 /tool bandwidth-server set enabled=no DNS缓存 /ip dns set allow-remote-requests=no 设置更安全的SSH访问,打开SSH强加密 /ip ssh set strong-crypto=yes 关闭 Proxy,Socks代理 /ip proxy set enabled=no /ip socks set enabled=no MikroTik UPnP服务(通用即插即用协议) /ip upnp set enabled=no MikroTik自带的DDNS服务器(动态域名解析) 如果不是使用的话请用以下命令禁用 /ip cloud set ddns-enabled=no update-time=no 某些型号的RouterBOARD有LCD模块用于信息显示。 /lcd set enabled=no 如果你的路由器不提供VPN服务,请用以下命令关闭VPN /interface l2tp-server server set enabled=no /interface pptp-server server set enabled=no /interface sstp-server server set enabled=no /interface ovpn-server server set enabled=no 禁用在设备上使用Radius进行授权 /user aaa set use-radius=no ⚠️⚠️⚠️⚠️移除操作请慎用 /radius remove numbers=[/radius find]

Mikrotik RouterOS 基本安全防范设置 针对MikroTik近期的一些漏洞做一些安全设置措施 将默认用户名admin更改为其他名称 /user set 0 name=myros 设置高强度的密码 /user set 0 password=“d*@bBsweUBe3@” 通过IP地址访问 /user set 0 allowed-address=xxxx/yy 只保留安全的服务 /ip service disable telnet,ftp,www,api,api-ssl ⚠️注意:该操作会禁用Telnet,FTP,WWW,API,API-SSL 更改默认端口,这将立即停止大多数随机SSH暴力登录尝试 /ip service set ssh port=2200 设置Winbox允许登陆的网段 /ip service set winbox address=192.168.88.0/24 禁用mac-telnet服务 /tool mac-server set allowed-interface-list=none 禁用mac-winbox服务 /tool mac-server mac-winbox set allowed-interface-list=none 禁用mac-ping服务 /tool mac-server ping set enabled=no 邻居发现 MikroTik邻居发现协议用于显示和识别网络中的其他MikroTik设备,禁用所有接口上的邻居发现 禁用IPv4 的邻居发现协议 /ip neighbor discovery-settings set discover-interface-list=none 禁用IPv6 的邻居发现协议 /ipv6 nd set [find] disabled=yes 带宽服务器用于测试两个MikroTik路由器之间的吞吐量,请在测试后禁用它。 /tool bandwidth-server set enabled=no DNS缓存 /ip dns set allow-remote-requests=no 设置更安全的SSH访问,打开SSH强加密 /ip ssh set strong-crypto=yes 关闭 Proxy,Socks代理 /ip proxy set enabled=no /ip socks set enabled=no MikroTik UPnP服务(通用即插即用协议) /ip upnp set enabled=no MikroTik自带的DDNS服务器(动态域名解析) 如果不是使用的话请用以下命令禁用 /ip cloud set ddns-enabled=no update-time=no 某些型号的RouterBOARD有LCD模块用于信息显示。 /lcd set enabled=no 如果你的路由器不提供VPN服务,请用以下命令关闭VPN /interface l2tp-server server set enabled=no /interface pptp-server server set enabled=no /interface sstp-server server set enabled=no /interface ovpn-server server set enabled=no 禁用在设备上使用Radius进行授权 /user aaa set use-radius=no ⚠️⚠️⚠️⚠️移除操作请慎用 /radius remove numbers=[/radius find] -

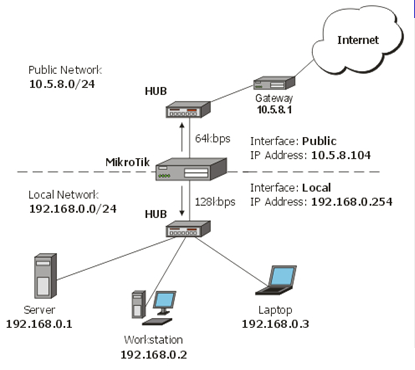

![Simple Queue简单配置]() Simple Queue简单配置 功能包:system等级: Level 3操作路径: /queue simple在/queue simple创建一个流控配置项目,会分别有三个独立的队列,分别是 global-in, global-out和 global-total. 如果在/queue simple创建一个默认队列规则(无流控限制、queue type为默认),并且该队列没有子队列,即这样的队列实际上没有创建。如果队列只配置了upload/download流控属性,global-total队列可以被忽略。如果仔细观察,当建立一条queue simple规则同时在queue tree可以瞬间看到3条规则的建立,然后被隐藏到后台,即queue simple被建立在queue tree下。Simple queues是有序对队列即FIFO,每个数据包都必须经过每一个队列处理,直到最后一条队列规则,即如果有1000条队列,匹配的队列规则是排列在第1000条,那么数据包过经过前面999条后,才能到达该规则。 因此Simple queue在出现大量队列规则后,处理效率会降低。在v6大改动后,simple queue已经具备了和queue tree相同的等级流控功能。在v6前simple queue使用的是FIFO算法,后v6之后FIFO算法已经取消,优化了RouterOS在流控处理性能。 P2P流量队列 计划时间任务执行队列规则 优先级队列 从 /ip firewall mangle 使用多重包标记 双向流控(对上行和下行的带宽限制) 应用举例下面假设我们想要对网络192.168.0.0/24流量限制为:下行1Mb上行512kb,这里我们需要让服务器192.168.0.1不受流量控制。网络的基本设置如图:这里我们使用(simple queue)简单队列,首先我们配置RouterOS的IP地址、网关和NAT等基本网络参数:[admin@MikroTik] ip address> print Flags: X – disabled, I – invalid, D – dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.0.254/24 192.168.0.0 192.168.0.255 Local 1 10.5.8.104/24 10.5.8.0 10.5.8.255 Public [admin@MikroTik] ip address>路由配置:[admin@MikroTik] ip route> print Flags: X – disabled, A – active, D – dynamic, C – connect, S – static, r – rip, b – bgp, o – ospf # DST-ADDRESS G GATEWAY DISTANCE INTERFACE 0 ADC 10.5.8.0/24 Public 1 ADC 192.168.0.0/24 Local 2 A S 0.0.0.0/0 r 10.5.8.1 Public [admin@MikroTik] ip route>最后不要忘记在ip firewall nat中配置src-nat的伪装或nat,做地址转换操作。为网络192.168.0.0/24的所有客户端添加一个限制下载流量为2Mb上传流量1Mb的简单队列规则。[admin@MikroTik] queue simple> add name=Limit-Local target-address=192.168.0.0/24 max-limit=1000000/2000000 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=1000000/2000000 total-queue=default [admin@MikroTik] queue simple>max-limit限制了最大可用带宽,从客户的角度看,参数target-addresses定义限制带宽的目标网络或者主机(也可以用逗号分隔开网络段或主机地址)。这里不想让服务器受到我们添加上面规则的任何流量限制,我们可以通过添加一个没有任何限制的规则(max-limit=0/0代表没有任何限制)并把它移到列表的顶部:[admin@MikroTik] queue simple> add name=Server target-addresses=192.168.0.1/32 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default 1 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default使用move命令将第二条规则移动到第一条,即从编号1,移动到编号0,用于queue simple中FIFO的优先顺序(注意:v6.0后FIFO算法被取消,所以不存在move命令)[admin@MikroTik] queue simple> move 1 0 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default 1 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default [admin@MikroTik] queue simple>

Simple Queue简单配置 功能包:system等级: Level 3操作路径: /queue simple在/queue simple创建一个流控配置项目,会分别有三个独立的队列,分别是 global-in, global-out和 global-total. 如果在/queue simple创建一个默认队列规则(无流控限制、queue type为默认),并且该队列没有子队列,即这样的队列实际上没有创建。如果队列只配置了upload/download流控属性,global-total队列可以被忽略。如果仔细观察,当建立一条queue simple规则同时在queue tree可以瞬间看到3条规则的建立,然后被隐藏到后台,即queue simple被建立在queue tree下。Simple queues是有序对队列即FIFO,每个数据包都必须经过每一个队列处理,直到最后一条队列规则,即如果有1000条队列,匹配的队列规则是排列在第1000条,那么数据包过经过前面999条后,才能到达该规则。 因此Simple queue在出现大量队列规则后,处理效率会降低。在v6大改动后,simple queue已经具备了和queue tree相同的等级流控功能。在v6前simple queue使用的是FIFO算法,后v6之后FIFO算法已经取消,优化了RouterOS在流控处理性能。 P2P流量队列 计划时间任务执行队列规则 优先级队列 从 /ip firewall mangle 使用多重包标记 双向流控(对上行和下行的带宽限制) 应用举例下面假设我们想要对网络192.168.0.0/24流量限制为:下行1Mb上行512kb,这里我们需要让服务器192.168.0.1不受流量控制。网络的基本设置如图:这里我们使用(simple queue)简单队列,首先我们配置RouterOS的IP地址、网关和NAT等基本网络参数:[admin@MikroTik] ip address> print Flags: X – disabled, I – invalid, D – dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.0.254/24 192.168.0.0 192.168.0.255 Local 1 10.5.8.104/24 10.5.8.0 10.5.8.255 Public [admin@MikroTik] ip address>路由配置:[admin@MikroTik] ip route> print Flags: X – disabled, A – active, D – dynamic, C – connect, S – static, r – rip, b – bgp, o – ospf # DST-ADDRESS G GATEWAY DISTANCE INTERFACE 0 ADC 10.5.8.0/24 Public 1 ADC 192.168.0.0/24 Local 2 A S 0.0.0.0/0 r 10.5.8.1 Public [admin@MikroTik] ip route>最后不要忘记在ip firewall nat中配置src-nat的伪装或nat,做地址转换操作。为网络192.168.0.0/24的所有客户端添加一个限制下载流量为2Mb上传流量1Mb的简单队列规则。[admin@MikroTik] queue simple> add name=Limit-Local target-address=192.168.0.0/24 max-limit=1000000/2000000 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=1000000/2000000 total-queue=default [admin@MikroTik] queue simple>max-limit限制了最大可用带宽,从客户的角度看,参数target-addresses定义限制带宽的目标网络或者主机(也可以用逗号分隔开网络段或主机地址)。这里不想让服务器受到我们添加上面规则的任何流量限制,我们可以通过添加一个没有任何限制的规则(max-limit=0/0代表没有任何限制)并把它移到列表的顶部:[admin@MikroTik] queue simple> add name=Server target-addresses=192.168.0.1/32 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default 1 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default使用move命令将第二条规则移动到第一条,即从编号1,移动到编号0,用于queue simple中FIFO的优先顺序(注意:v6.0后FIFO算法被取消,所以不存在move命令)[admin@MikroTik] queue simple> move 1 0 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default 1 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default [admin@MikroTik] queue simple> -

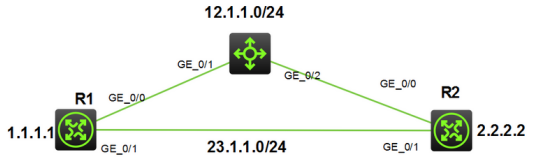

![华为BFD功能简单配置]() 华为BFD功能简单配置 BFD:Bidirectional Forwarding Detection,双向转发检查作用:毫秒级故障检查,通常结合三层协议(如静态路由、vrrp、ospf、BGP等)实现链路故障快速检查。bfd 全局使能BFDbfd 1 bind peer-ip 12.1.1.2 source-ip 12.1.1.1 配置BFD组1 discriminator local 1 本地标识1 标识需要互为对称 discriminator remote 2 远端标识2 commit 确认提交 静态路由调用BFDip route-static 0.0.0.0 0.0.0.0 23.1.1.2 track bfd-session 1OSPF调用BFDospf 1 bfd all-interfaces enable .

华为BFD功能简单配置 BFD:Bidirectional Forwarding Detection,双向转发检查作用:毫秒级故障检查,通常结合三层协议(如静态路由、vrrp、ospf、BGP等)实现链路故障快速检查。bfd 全局使能BFDbfd 1 bind peer-ip 12.1.1.2 source-ip 12.1.1.1 配置BFD组1 discriminator local 1 本地标识1 标识需要互为对称 discriminator remote 2 远端标识2 commit 确认提交 静态路由调用BFDip route-static 0.0.0.0 0.0.0.0 23.1.1.2 track bfd-session 1OSPF调用BFDospf 1 bfd all-interfaces enable . -

![RouterOS打开网页强制跳转到指定服务器]() RouterOS打开网页强制跳转到指定服务器 今天群友有这个需求就写了个脚本,不过也是有很久没更新文章了,哈哈。#映射命令 ip firewall nat add chain=dstnat action=dst-nat to-addresses=修改为自己的服务IP to-ports=80 protocol=tcp src-address-list=Client-ip dst-port=80 disabled=yes #设置强制跳转时间 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=!Client-ip_2 address-list=Client-ip address-list-timeout=5s dst-port=80 disabled=yes #设置刷新间隔 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=Client-ip address-list=Client-ip_2 address-list-timeout=5m dst-port=80 disabled=yes来自Routeos入门

RouterOS打开网页强制跳转到指定服务器 今天群友有这个需求就写了个脚本,不过也是有很久没更新文章了,哈哈。#映射命令 ip firewall nat add chain=dstnat action=dst-nat to-addresses=修改为自己的服务IP to-ports=80 protocol=tcp src-address-list=Client-ip dst-port=80 disabled=yes #设置强制跳转时间 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=!Client-ip_2 address-list=Client-ip address-list-timeout=5s dst-port=80 disabled=yes #设置刷新间隔 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=Client-ip address-list=Client-ip_2 address-list-timeout=5m dst-port=80 disabled=yes来自Routeos入门 -

![交换机(Switch)的个人理解]() 交换机(Switch)的个人理解 概念与作用交换机(switch)是集线器的换代产品,其作用也是将传输介质的线缆汇聚在一起,以实现计算机的连接。但集线器工作在OSI模型的物理层,而交换机工作在OSI模型的数据链路层。工作原理地址表端口地址表记录了端口下包含主机的MAC地址。端口地址表是交换机上电后自动建立的,保存在RAM中,并且自动维护。交换机隔离冲突域的原理是根据其端口地址表和转发决策决定的。转发决策交换机的转发决策有三种操作:丢弃、转发和扩散。丢弃:当本端口下的主机访问已知本端口下的主机时丢弃。转发:当某端口下的主机访问已知某端口下的主机时转发。扩散:当某端口下的主机访问未知端口下的主机时要扩散。每个操作都要记录下发包端的MAC地址,以备其它主机的访问。VLANVirtual Lan是虚拟逻辑网络,交换机通过VLAN设置,可以划分为多个逻辑网络,从而隔离广播域。具有三层模块的交换机可以实现VLAN间的路由。端口模式个人理解部分1、Access口:仅可以属于某一个Vlan,所以可以连客户端,且客户端只能属于端口的VLAN。2、Trunk口:可以属于多个VLAN ,且默认VLAN的数据帧会发出会去掉VLAN标签,其他的VLAN发送不去除VLAN标签,所以只有默认VLAN的端口可以连客户端3、Hybrid口:可以属于多个VLAN,可以让属于多个VLAN的端口为数据帧打上指定的VLAN标签或去掉某些VLAN标签。所以可以指定为连接的客户端分配多个VLAN。默认VLAN1、Access端口只属于1个VLAN,所以它的缺省VLAN就是它所在的VLAN,不用设置;2、Hybrid端口和Trunk端口属于多个VLAN, 所以需要设置缺省VLAN ID。缺省情况下,Hybrid端口和Trunk端口的缺省VLAN为VLAN 1;如果设置了端口的缺省VLAN ID,当端口接收到不带VLAN tag的报文后,则将报文转发到属于缺省VLAN的端口;当端口发送带有VLAN tag的报文时,如果该报文的VLAN ID与端口缺省的VLAN ID相同,则系统将去掉报文的VLAN tag,然后再发送该报文。注:对于华为交换机,缺省VLAN被称为“Pvid Vlan”,对于思科交换机缺省VLAN被称为“Native Vlan”。交换机接口出入数据处理过程:1、Access端口收报文:收到电脑或者其他设备的一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则直接丢弃(缺省);Access端口发报文:将报文的VLAN信息剥离, 直接发送出去;2、Trunk端口收报文收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID,并进行交换转发;如果有则判断该Trunk端口是否允许该VLAN的数据进入:如果可以则转发,否则丢弃;Trunk端口发报文:比较端口的PVID和将要发送报文的VLAN信息,如果两者相等则剥离VLAN信息,再发送,如果不相等则直接发送;3、Hybrid端口收报文:收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则判断该Hybrid端口是否允许该VLAN的数据进入,如果可以则转发,否则丢弃(此时端口上的untag配置是不用考虑的,untag配置只是对发送报文时起作用)。Hybrid端口发报文1、判断该VLAN在本端口的属性(disp interface即可看到该端口对哪些VLAN是untag,哪些VLAN是tag);2、如果是untag则剥离VLAN信息,再发送,如果是tag则直接发送;

交换机(Switch)的个人理解 概念与作用交换机(switch)是集线器的换代产品,其作用也是将传输介质的线缆汇聚在一起,以实现计算机的连接。但集线器工作在OSI模型的物理层,而交换机工作在OSI模型的数据链路层。工作原理地址表端口地址表记录了端口下包含主机的MAC地址。端口地址表是交换机上电后自动建立的,保存在RAM中,并且自动维护。交换机隔离冲突域的原理是根据其端口地址表和转发决策决定的。转发决策交换机的转发决策有三种操作:丢弃、转发和扩散。丢弃:当本端口下的主机访问已知本端口下的主机时丢弃。转发:当某端口下的主机访问已知某端口下的主机时转发。扩散:当某端口下的主机访问未知端口下的主机时要扩散。每个操作都要记录下发包端的MAC地址,以备其它主机的访问。VLANVirtual Lan是虚拟逻辑网络,交换机通过VLAN设置,可以划分为多个逻辑网络,从而隔离广播域。具有三层模块的交换机可以实现VLAN间的路由。端口模式个人理解部分1、Access口:仅可以属于某一个Vlan,所以可以连客户端,且客户端只能属于端口的VLAN。2、Trunk口:可以属于多个VLAN ,且默认VLAN的数据帧会发出会去掉VLAN标签,其他的VLAN发送不去除VLAN标签,所以只有默认VLAN的端口可以连客户端3、Hybrid口:可以属于多个VLAN,可以让属于多个VLAN的端口为数据帧打上指定的VLAN标签或去掉某些VLAN标签。所以可以指定为连接的客户端分配多个VLAN。默认VLAN1、Access端口只属于1个VLAN,所以它的缺省VLAN就是它所在的VLAN,不用设置;2、Hybrid端口和Trunk端口属于多个VLAN, 所以需要设置缺省VLAN ID。缺省情况下,Hybrid端口和Trunk端口的缺省VLAN为VLAN 1;如果设置了端口的缺省VLAN ID,当端口接收到不带VLAN tag的报文后,则将报文转发到属于缺省VLAN的端口;当端口发送带有VLAN tag的报文时,如果该报文的VLAN ID与端口缺省的VLAN ID相同,则系统将去掉报文的VLAN tag,然后再发送该报文。注:对于华为交换机,缺省VLAN被称为“Pvid Vlan”,对于思科交换机缺省VLAN被称为“Native Vlan”。交换机接口出入数据处理过程:1、Access端口收报文:收到电脑或者其他设备的一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则直接丢弃(缺省);Access端口发报文:将报文的VLAN信息剥离, 直接发送出去;2、Trunk端口收报文收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID,并进行交换转发;如果有则判断该Trunk端口是否允许该VLAN的数据进入:如果可以则转发,否则丢弃;Trunk端口发报文:比较端口的PVID和将要发送报文的VLAN信息,如果两者相等则剥离VLAN信息,再发送,如果不相等则直接发送;3、Hybrid端口收报文:收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则判断该Hybrid端口是否允许该VLAN的数据进入,如果可以则转发,否则丢弃(此时端口上的untag配置是不用考虑的,untag配置只是对发送报文时起作用)。Hybrid端口发报文1、判断该VLAN在本端口的属性(disp interface即可看到该端口对哪些VLAN是untag,哪些VLAN是tag);2、如果是untag则剥离VLAN信息,再发送,如果是tag则直接发送; -

![OSPF里几个特殊区域(stub、Totally stubby、NSSA、Totally NSSA)总结]()