搜索到

28

篇与

的结果

-

![中兴皖通CPE开局配置说明]() 中兴皖通CPE开局配置说明 [scode type="green"]本文要包括CPE的基本配置,不包含CPE的网管通道的打通,CSG到ASG的PW[/scode]CPE开局配置说明第一章 设备名称1、配置命令hostname XXXXXX //根据客户提供的命名规范。举例:CPE-GZHW-PYWDGC-22、CPE设备命名规范[collapse status="false" title="点击展开→"]格式:CPE-地市+CPE厂家-名称-n(n=1,2,3......),n代表该地址所在的第几个CPE。其中CPE、地市+厂家、名称、n为必选项;例子:CPE-GZHW-番禺万达广场-1CPE-GZHW-番禺万达广场-2CPE-ZHHW-珠海胡景苑-11)CPE设备上配置的名称对应中文名称,英文名称为:CPE-GZHW-PYWDGC-2;CPE-ZHHW-ZHHJY-1;2)如果有名称简称重复的,后面重复设备的最后一个汉字使用全拼小写;例如CPE-ZHHW-ZHHJyuan-1;3)如果最后一个汉字仍旧重复,后面的两个汉字使用全拼小写,依次类推,例如CPE-ZHHW-ZHHjingyuan-1;4)地市属性:21个地市首字母,例如广州:GZ。5)CPE厂家属性:CPE设备厂家首字母。[/collapse]第二章 端口1、主接口配置上联CSG的端口:举例1/6端口180Xinterface gei_1/6 description to_CSG_nantainguangchang0205-3,20170404 //端口描述,to上联设备,日期, no negotiation auto //关闭自协商,把端口修改成强制千兆全双工 speed 1000 duplex full180P/380H-8interface gei-0/5 description to_CSG_nantainguangchang0205-3,20170404 //端口描述,to上联设备,日期, negation negation-force //关闭端口自协商,把端口改成强制千兆全双工 speed speep-1g duplex duplex-full2、CPE管理地址配置,使用上联CSG的端口,子接口固定使用99180Xinterface gei_1/5.99 description for_CPE_manamger //端口增加描述信息 for_用途 enc dot1q 99 //管理vlan 99 ip address x.x.x.x 255.255.255.252 //根据规划配置管理ip,掩码30; CSG/ASG使用低位地址,CPE使用高位地址;由UTN专业分配地址;180P/380H-8:interface gei-0/5.99 description for_CPE_manamger //端口增加描述信息 for_用途 ip address x.x.x.x 255.255.255.252 //根据规划配置管理ip,掩码30; CSG/ASG使用低位地址,CPE使用高位地址;由UTN专业分配地址; vlan-configuration interface gei-0/5.99 encapsulation-dot1q 995、CPE配置loopback1地址interface loopback1 ip address x.x.x.x 255.255.255.255 //根据规划配置CPE的业务loopback地址 exit第三章 静态路由1、配置到第三方网管的静态路由ip route 1.37.127.0 255.255.255.240 X.X.X.X //其中1.37.127.0/28为CPE网管U31和第三方网管的南向ip地址段;下一跳X.X.X.X为CPE上联到CSG的.99子接口对应的对端设备的对应99子接口的IP地址,例如1.37.185.1。 注意:2+3模型的地市下一跳为ASG设备上管理通道接口ip,纯3模型的地市下一跳为对端CSG管理通道接口ip。 第四章 snmp(设备出厂会默认配置)180Xno snmp-server community zxwt_rw //删除默认团体名 no snmp-server community zxwt_read //删除默认团体名 snmp-server view lldpView internet included snmp-server view lldpview iso included //SNMP MIB视图的信息包括iso子树 snmp-server access-list snmp snmp-server community GDutnoss view lldpview rw //写属性包括了读写权限。当读属性团体名与写属性团体名一致时,读属性命令行会被写属性命令行覆盖。 snmp-server trap-source X.X.X.X //设置Trap报文源接口CPE上联端口管理地址。 snmp-server host 1.37.127.2 trap version 2c GDutnoss udp-port 162 //允许向1.37.127.2(第三方网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server host 1.37.127.4 trap version 2c GDutnoss udp-port 162 //允许向1.37.127.4(U31网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server enable trap //使能SNMP发送Trap的功能。 snmp-server enable inform //使能SNMP发送Trap的功能。180P/380H-8no snmp-server community public //删除默认团体名 no snmp-server community private //删除默认团体名 snmp-server view lldpview iso included //SNMP MIB视图的信息包括iso子树 snmp-server community GDutnoss view lldpview rw //写属性包括了读写权限。当读属性团体名与写属性团体名一致时,读属性命令行会被写属性命令行覆盖。 snmp-server enable inform //使能SNMP发送Trap的功能 snmp-server enable trap //使能SNMP发送Trap的功能 snmp-server host 1.37.127.2 trap version 2c GDutnoss //允许向1.37.127.2(第三方网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server host 1.37.127.4 trap version 2c GDutnoss //允许向1.37.127.4(U31网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server trap-source X.X.X.X //设置Trap报文源接口CPE上联端口管理地址。 snmp-server version v2c enable logging trap-enable notifications第五章 log服务器目前CPE没有部署log服务器;待更新! ::quyin:1huaji::第六章 本地账号180Xconfig模式下 username gdcpe2017 password CPE_gd@@)!&2017 privilege 15 //配置用户名、密码以及优先级,用户名统一为gdcpe2017 username gdcpeoss2017 password CPE_oss@@)!&2017 privilege 15 //第三方网管账户,配置用户名、密码 ,用户名统一为gdcpeoss2017 ssh server enable //使能ssh服务器180P/380H-8configure terminal multi-user configure aaa-authentication-template 2001 aaa-authentication-type local exit aaa-authorization-template 2001 aaa-authorization-type local exit enable secret level 15 zxr10 system-user authentication-template 1 bind aaa-authentication-template 2001 exit authorization-template 1 bind aaa-authorization-template 2001 exit default-privilege-level 15 user-name gdcpe2017 bind authorization-template 1 bind authentication-template 1 password CPE_gd@@)!&2017 exit user-name gdcpeoss2017 bind authentication-template 1 bind authorization-template 1 password CPE_oss@@)!&2017 exit exit ssh server enable //使能ssh服务器 测试完新建用户正常使用后,请退出,并进行测试。 180X默认用户名密码需要删除,180P/380H-8在新增用户名之后,原msr/zxr10msr用户名将失效,不用删除。 conftg模式下:(180X) no username msr 删除默认用户msr第七章 用户登录line telnet max-link 15 //配置可以同时登录到设备的VTY类型用户界面的最大个数为15。默认为第八章 NTP目前还没有NTP服务器部署,以后会增加。 ::paopao:tieba_emotion_25::第九章 访问控制策略180X: acl standard number 99 //规范使用acl 99; description telnet-acl rule 1 permit 1.37.127.0 0.0.0.15 //允许网管ip登陆 rule 2 permit source 1.X.X.X X.X.X.X //允许CPE上联的CSG或者ASG登录;范围为每个地市分配CPE管理通道地址的地址段。 exit snmp-server access-list 99 line telnet access-class 99 180P/380H line telnet access-class ipv4 1 ssh server access-class ipv4 1 ipv4-access-list 1 rule 1 permit 1.37.127.0 0.0.0.15 //允许网管ip登陆 rule 2 permit source 1.X.X.X X.X.X.X //允许CPE上联的CSG或者ASG登录;范围为每个地市分配CPE管理通道地址的地址段。 rule 20 permit any exit

中兴皖通CPE开局配置说明 [scode type="green"]本文要包括CPE的基本配置,不包含CPE的网管通道的打通,CSG到ASG的PW[/scode]CPE开局配置说明第一章 设备名称1、配置命令hostname XXXXXX //根据客户提供的命名规范。举例:CPE-GZHW-PYWDGC-22、CPE设备命名规范[collapse status="false" title="点击展开→"]格式:CPE-地市+CPE厂家-名称-n(n=1,2,3......),n代表该地址所在的第几个CPE。其中CPE、地市+厂家、名称、n为必选项;例子:CPE-GZHW-番禺万达广场-1CPE-GZHW-番禺万达广场-2CPE-ZHHW-珠海胡景苑-11)CPE设备上配置的名称对应中文名称,英文名称为:CPE-GZHW-PYWDGC-2;CPE-ZHHW-ZHHJY-1;2)如果有名称简称重复的,后面重复设备的最后一个汉字使用全拼小写;例如CPE-ZHHW-ZHHJyuan-1;3)如果最后一个汉字仍旧重复,后面的两个汉字使用全拼小写,依次类推,例如CPE-ZHHW-ZHHjingyuan-1;4)地市属性:21个地市首字母,例如广州:GZ。5)CPE厂家属性:CPE设备厂家首字母。[/collapse]第二章 端口1、主接口配置上联CSG的端口:举例1/6端口180Xinterface gei_1/6 description to_CSG_nantainguangchang0205-3,20170404 //端口描述,to上联设备,日期, no negotiation auto //关闭自协商,把端口修改成强制千兆全双工 speed 1000 duplex full180P/380H-8interface gei-0/5 description to_CSG_nantainguangchang0205-3,20170404 //端口描述,to上联设备,日期, negation negation-force //关闭端口自协商,把端口改成强制千兆全双工 speed speep-1g duplex duplex-full2、CPE管理地址配置,使用上联CSG的端口,子接口固定使用99180Xinterface gei_1/5.99 description for_CPE_manamger //端口增加描述信息 for_用途 enc dot1q 99 //管理vlan 99 ip address x.x.x.x 255.255.255.252 //根据规划配置管理ip,掩码30; CSG/ASG使用低位地址,CPE使用高位地址;由UTN专业分配地址;180P/380H-8:interface gei-0/5.99 description for_CPE_manamger //端口增加描述信息 for_用途 ip address x.x.x.x 255.255.255.252 //根据规划配置管理ip,掩码30; CSG/ASG使用低位地址,CPE使用高位地址;由UTN专业分配地址; vlan-configuration interface gei-0/5.99 encapsulation-dot1q 995、CPE配置loopback1地址interface loopback1 ip address x.x.x.x 255.255.255.255 //根据规划配置CPE的业务loopback地址 exit第三章 静态路由1、配置到第三方网管的静态路由ip route 1.37.127.0 255.255.255.240 X.X.X.X //其中1.37.127.0/28为CPE网管U31和第三方网管的南向ip地址段;下一跳X.X.X.X为CPE上联到CSG的.99子接口对应的对端设备的对应99子接口的IP地址,例如1.37.185.1。 注意:2+3模型的地市下一跳为ASG设备上管理通道接口ip,纯3模型的地市下一跳为对端CSG管理通道接口ip。 第四章 snmp(设备出厂会默认配置)180Xno snmp-server community zxwt_rw //删除默认团体名 no snmp-server community zxwt_read //删除默认团体名 snmp-server view lldpView internet included snmp-server view lldpview iso included //SNMP MIB视图的信息包括iso子树 snmp-server access-list snmp snmp-server community GDutnoss view lldpview rw //写属性包括了读写权限。当读属性团体名与写属性团体名一致时,读属性命令行会被写属性命令行覆盖。 snmp-server trap-source X.X.X.X //设置Trap报文源接口CPE上联端口管理地址。 snmp-server host 1.37.127.2 trap version 2c GDutnoss udp-port 162 //允许向1.37.127.2(第三方网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server host 1.37.127.4 trap version 2c GDutnoss udp-port 162 //允许向1.37.127.4(U31网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server enable trap //使能SNMP发送Trap的功能。 snmp-server enable inform //使能SNMP发送Trap的功能。180P/380H-8no snmp-server community public //删除默认团体名 no snmp-server community private //删除默认团体名 snmp-server view lldpview iso included //SNMP MIB视图的信息包括iso子树 snmp-server community GDutnoss view lldpview rw //写属性包括了读写权限。当读属性团体名与写属性团体名一致时,读属性命令行会被写属性命令行覆盖。 snmp-server enable inform //使能SNMP发送Trap的功能 snmp-server enable trap //使能SNMP发送Trap的功能 snmp-server host 1.37.127.2 trap version 2c GDutnoss //允许向1.37.127.2(第三方网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server host 1.37.127.4 trap version 2c GDutnoss //允许向1.37.127.4(U31网管)发送SNMP Trap报文,使用团体名为GDutnoss。 snmp-server trap-source X.X.X.X //设置Trap报文源接口CPE上联端口管理地址。 snmp-server version v2c enable logging trap-enable notifications第五章 log服务器目前CPE没有部署log服务器;待更新! ::quyin:1huaji::第六章 本地账号180Xconfig模式下 username gdcpe2017 password CPE_gd@@)!&2017 privilege 15 //配置用户名、密码以及优先级,用户名统一为gdcpe2017 username gdcpeoss2017 password CPE_oss@@)!&2017 privilege 15 //第三方网管账户,配置用户名、密码 ,用户名统一为gdcpeoss2017 ssh server enable //使能ssh服务器180P/380H-8configure terminal multi-user configure aaa-authentication-template 2001 aaa-authentication-type local exit aaa-authorization-template 2001 aaa-authorization-type local exit enable secret level 15 zxr10 system-user authentication-template 1 bind aaa-authentication-template 2001 exit authorization-template 1 bind aaa-authorization-template 2001 exit default-privilege-level 15 user-name gdcpe2017 bind authorization-template 1 bind authentication-template 1 password CPE_gd@@)!&2017 exit user-name gdcpeoss2017 bind authentication-template 1 bind authorization-template 1 password CPE_oss@@)!&2017 exit exit ssh server enable //使能ssh服务器 测试完新建用户正常使用后,请退出,并进行测试。 180X默认用户名密码需要删除,180P/380H-8在新增用户名之后,原msr/zxr10msr用户名将失效,不用删除。 conftg模式下:(180X) no username msr 删除默认用户msr第七章 用户登录line telnet max-link 15 //配置可以同时登录到设备的VTY类型用户界面的最大个数为15。默认为第八章 NTP目前还没有NTP服务器部署,以后会增加。 ::paopao:tieba_emotion_25::第九章 访问控制策略180X: acl standard number 99 //规范使用acl 99; description telnet-acl rule 1 permit 1.37.127.0 0.0.0.15 //允许网管ip登陆 rule 2 permit source 1.X.X.X X.X.X.X //允许CPE上联的CSG或者ASG登录;范围为每个地市分配CPE管理通道地址的地址段。 exit snmp-server access-list 99 line telnet access-class 99 180P/380H line telnet access-class ipv4 1 ssh server access-class ipv4 1 ipv4-access-list 1 rule 1 permit 1.37.127.0 0.0.0.15 //允许网管ip登陆 rule 2 permit source 1.X.X.X X.X.X.X //允许CPE上联的CSG或者ASG登录;范围为每个地市分配CPE管理通道地址的地址段。 rule 20 permit any exit -

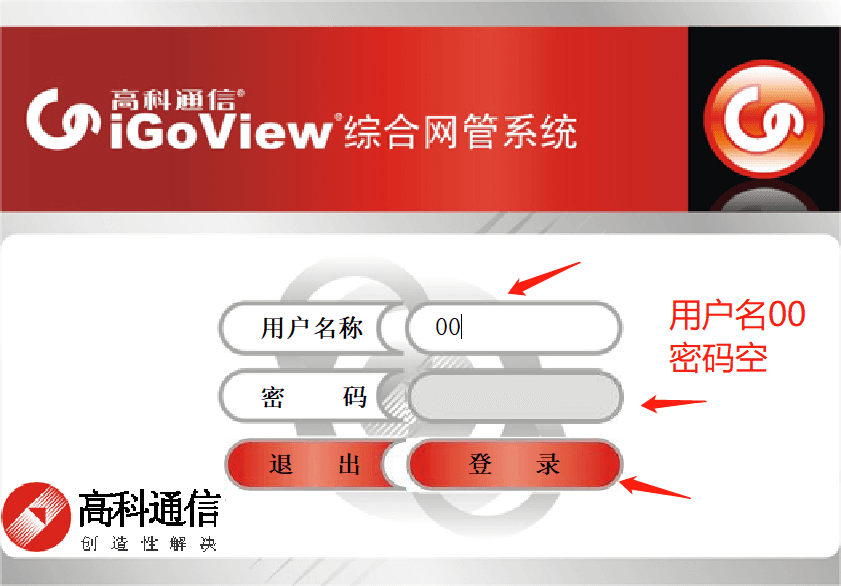

![高科GP520系列交换机配置指南]() 高科GP520系列交换机配置指南 前言[scode type="green"]本片文章介绍了高科GP520、T205系列交换机开局配置指南。该产品定位为底底底层业务接入设备。花里花俏的配置只会影响性能,登上只需一顿干配置能ping通即可。高科官方的给的配置文档问题太多所以周末抽空自己重写一份,时间仓促如有不正确请指出。@联系我[/scode]正题一、准备工作:1、设备默认的IP地址是10.XXX.XXX.XXX段的。电脑设置IP地址:10.44.44.44 (当然10.1.1.1可以)、子网掩码:255.255.255.0。2、注意:需要关闭防火墙、360杀毒等软件。3、到控制面板》》程序》》程序和功能》》打开或者关闭Windows功能:打开telnet客户端 ~和服务端~4、设备上面有4个拨码开关,正常情况不要拨码拨码会导致业务网管异常。1是恢复默认IP;2是恢复默认数据。二、安装网管软件iGoView下载地址: [button color="success" icon="" url="https://pan.baidu.com/s/13DZJkPclzEarMMwWqyVmWA" type=""]下载iGoView[/button]提取码:pc33运行setup.exe 一直下一步....ps:建议安装c盘,数据库安装Mysql三、登录设备:1.运行iGoView网管(需要管理员身份运行)2.登陆用户名称:00 密码 空[collapse status="false" title="图片"][/collapse]3.首次运行 iGoView网管 会提示您新增网管站,如果没有提示请手动添加 系统-通信参数-网管站信息-新增-填上上面准备工作设置好的电脑ip地址。[collapse status="false" title="图片"][/collapse]4.需要配置的新交换机网口接网线至电脑5.配置广播策略参数:设备-PTN设备相关维护-策略参数-广播包参数 如下图[collapse status="false" title="图片"][/collapse]6.如上操作后左边栏会自动发现新的设备,通常是 xx-xx-xx(10.x.x.x-GP520),你需要在电脑网卡设置一个同网段的ip地址 才能访问交换机 子网掩码默认为255.255.255.0[collapse status="false" title="图片"][/collapse]四、重要!配置网管和业务vlan如:业务vlan 157;网管vlan 136 网管IP地址 192.168.136.147/24[collapse status="ture" title="配置简要说明"]简要说明:交换机4网口2光口,网口为业务口光口为上联口 ;我们需要把vlan 157和136 透传至光口并加标签(即tag),业务vlan157设置在网口1并且去标签(即untag),网管vlan157里设置ip地址为192.168.136.147 子网掩码 255.255.255.0[/collapse](1)利用iGoView网管配置1.配置管理IP:点击左侧发现的新设备GP520系列交换机(重启才生效!)如图[collapse status="false" title="图片"] [/collapse]2.配置4个以太网端口隔离此步骤可忽略,但是官方建议隔离[collapse status="false" title="图片"] [/collapse]3.配置网管vlan添加到上联口并加标签添加完vlan记得点配置![collapse status="false" title="图片"] [/collapse]4.配置业务vlan添加到上联口并加标签 添加完vlan记得点配置![collapse status="false" title="图片"] [/collapse]5.配置网口1尾用户接口提供用户使用,配置网口4管理接口方便现场登陆测试。添加完vlan记得点配置![collapse status="false" title="图片"][/collapse]6.建议最后检查一下所有端口配置vlan是否无误。记得点配置![collapse status="false" title="图片"] [/collapse]7.配置802.1q vlan (必须)[collapse status="false" title="图片"] [/collapse]8.保存配置[collapse status="false" title="图片"] [/collapse]补充说明:2-7 配置后无须重启马上生效,1 网管ip需要重启后生效。(2)使用命令配置命令配置无思科华为华三有效率,看心情更新 ::paopao:tieba_emotion_28::吐槽硬件主控:MT7620a(联发科单核560HZ百兆的SOC芯片)以太网芯片:AR8033-AL1A闪存:250128FVSG[collapse status="false" title="拆机图"]感谢 @熊大大 提供的的硬件拆解图[/collapse]iGoView的Bug[collapse status="false" title="设置界面bug"]xp正常,win10会出现此bug,其他版本操作系统未实验[/collapse]本文参考: 高科官方文档本文链接: https://www.ledo.cc/668.html本站文章采用 知识共享署名4.0 国际许可协议 进行许可,请在转载时注明出处及本声明!

高科GP520系列交换机配置指南 前言[scode type="green"]本片文章介绍了高科GP520、T205系列交换机开局配置指南。该产品定位为底底底层业务接入设备。花里花俏的配置只会影响性能,登上只需一顿干配置能ping通即可。高科官方的给的配置文档问题太多所以周末抽空自己重写一份,时间仓促如有不正确请指出。@联系我[/scode]正题一、准备工作:1、设备默认的IP地址是10.XXX.XXX.XXX段的。电脑设置IP地址:10.44.44.44 (当然10.1.1.1可以)、子网掩码:255.255.255.0。2、注意:需要关闭防火墙、360杀毒等软件。3、到控制面板》》程序》》程序和功能》》打开或者关闭Windows功能:打开telnet客户端 ~和服务端~4、设备上面有4个拨码开关,正常情况不要拨码拨码会导致业务网管异常。1是恢复默认IP;2是恢复默认数据。二、安装网管软件iGoView下载地址: [button color="success" icon="" url="https://pan.baidu.com/s/13DZJkPclzEarMMwWqyVmWA" type=""]下载iGoView[/button]提取码:pc33运行setup.exe 一直下一步....ps:建议安装c盘,数据库安装Mysql三、登录设备:1.运行iGoView网管(需要管理员身份运行)2.登陆用户名称:00 密码 空[collapse status="false" title="图片"][/collapse]3.首次运行 iGoView网管 会提示您新增网管站,如果没有提示请手动添加 系统-通信参数-网管站信息-新增-填上上面准备工作设置好的电脑ip地址。[collapse status="false" title="图片"][/collapse]4.需要配置的新交换机网口接网线至电脑5.配置广播策略参数:设备-PTN设备相关维护-策略参数-广播包参数 如下图[collapse status="false" title="图片"][/collapse]6.如上操作后左边栏会自动发现新的设备,通常是 xx-xx-xx(10.x.x.x-GP520),你需要在电脑网卡设置一个同网段的ip地址 才能访问交换机 子网掩码默认为255.255.255.0[collapse status="false" title="图片"][/collapse]四、重要!配置网管和业务vlan如:业务vlan 157;网管vlan 136 网管IP地址 192.168.136.147/24[collapse status="ture" title="配置简要说明"]简要说明:交换机4网口2光口,网口为业务口光口为上联口 ;我们需要把vlan 157和136 透传至光口并加标签(即tag),业务vlan157设置在网口1并且去标签(即untag),网管vlan157里设置ip地址为192.168.136.147 子网掩码 255.255.255.0[/collapse](1)利用iGoView网管配置1.配置管理IP:点击左侧发现的新设备GP520系列交换机(重启才生效!)如图[collapse status="false" title="图片"] [/collapse]2.配置4个以太网端口隔离此步骤可忽略,但是官方建议隔离[collapse status="false" title="图片"] [/collapse]3.配置网管vlan添加到上联口并加标签添加完vlan记得点配置![collapse status="false" title="图片"] [/collapse]4.配置业务vlan添加到上联口并加标签 添加完vlan记得点配置![collapse status="false" title="图片"] [/collapse]5.配置网口1尾用户接口提供用户使用,配置网口4管理接口方便现场登陆测试。添加完vlan记得点配置![collapse status="false" title="图片"][/collapse]6.建议最后检查一下所有端口配置vlan是否无误。记得点配置![collapse status="false" title="图片"] [/collapse]7.配置802.1q vlan (必须)[collapse status="false" title="图片"] [/collapse]8.保存配置[collapse status="false" title="图片"] [/collapse]补充说明:2-7 配置后无须重启马上生效,1 网管ip需要重启后生效。(2)使用命令配置命令配置无思科华为华三有效率,看心情更新 ::paopao:tieba_emotion_28::吐槽硬件主控:MT7620a(联发科单核560HZ百兆的SOC芯片)以太网芯片:AR8033-AL1A闪存:250128FVSG[collapse status="false" title="拆机图"]感谢 @熊大大 提供的的硬件拆解图[/collapse]iGoView的Bug[collapse status="false" title="设置界面bug"]xp正常,win10会出现此bug,其他版本操作系统未实验[/collapse]本文参考: 高科官方文档本文链接: https://www.ledo.cc/668.html本站文章采用 知识共享署名4.0 国际许可协议 进行许可,请在转载时注明出处及本声明! -

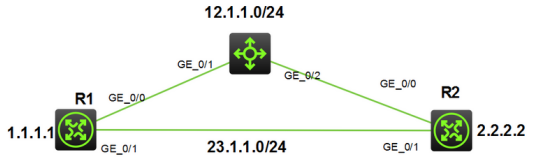

![网络篇-华为与思科做链路捆绑(聚合)的问题]() 网络篇-华为与思科做链路捆绑(聚合)的问题 华为S5700 和 cisco6500 做 ETH-trunk 双链路捆绑拔插任意一条线都丢8个包,这个问题是项目做好很久之后一次偶然线路问题发现的。。。华为与思科拓扑(懒得画图):A(C2960)===》B(S5700) 通过 ETH-trunk 1 做链路捆绑 B(S5700)===》C(C6500) 通过 ETH-trunk 2 做链路捆绑 都是通过 2 层互联都是双链路.配置:C2960Switch#sh run int port-channel 1 Building configuration... Current configuration : 54 bytes ! interface Port-channel1 switchport mode trunk end Switch#sh run int g0/47 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/47 switchport mode trunk channel-group 1 mode on end Switch#sh run int g0/48 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/48 switchport mode trunk channel-group 1 mode on End S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface GigabitEthernet0/0/1 eth-trunk 1 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/2 eth-trunk 1 undo ntdp enable undo ndp enable \# \# interface GigabitEthernet0/0/13 eth-trunk 2 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/14 eth-trunk 2 undo ntdp enable undo ndp enable \# C6500BJ-BS02-6509#sh run int port-channel 100 Building configuration... Current configuration : 142 bytes ! interface Port-channel100 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk end BJ-BS02-6509#sh run int g2/41 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/41 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end BJ-BS02-6509#sh run int g2/42 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/42 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end 故障现象描述:A 下的主机 ping C 上的一个 ip 地址在捆绑做完配置候(未断线)通不丢包当断 AB 之间的一条链路丢 2 个包(拔插各一个正常)当断 BC 之间一条链路的时候丢 8 个包(拔插各 8 个不正常)处理过程检查配置基本没有问题:换场景测试我们把 A 接 B 的口和 C 接 B 的口对调配置不变断线 ping结果还是和开始一样在断 BC 链路的时候丢包 8 个(拔插各八个不正常)Cisco A 和 C 直接对接 ping 断线测试(配置不变)拔插各丢一个包正常通过拨打 400 客服(单号 2814229)给他说明情况和捆绑配置同时他让做了流量统计他们给出初步结论(57 和 65 之间物理线路问题接口问题以及不同厂商兼容问题)继续排查:保持上面的配置不变继续测试(捆绑接口都是放行 vlan all)通过上面的排查基本可以确定问题在 B 到 C 这两个交换机上。故先测 B 到 C 之间捆绑链路是否有问题:情景一在 B 交换机 S5700 上接了一个 pc 机把该接口划分在业务 vlan 下 ping 自己在 Cisco 交换机 6500上的网关现象: 不断线不丢包 断其中任意一条线丢 8 个包(拔线时丢 8 个再把链路恢复插上的时候也丢 8 个)情景二在交换机 B s5700 上配置了一个 vlanif 接口也是用该接口地址直接 ping cisco 交换机 6500 上的网关现象: 不断线不丢包 断其中任意一条线丢一个包(拔插个一个)得出结论:B 和 C 也就是 S5700 和 cisco6500 之间的捆绑链路没有问题情景三我们又在交换机 A 上配了一个 vlanif 接口用该地址 ping C 交换机 cisco6500 上的网关地址现象: 不断线不丢包 断 A 和 B 之间的链路一根线丢 1 个包(拔的时候丢 1 个再插上丢一个) 断 B 和 C 之间链路任意一根线丢 8 个包(拔插各 8 个包)情景四用 A 上的 vlanif 地址 ping B 交换机上的 vlanif 地址现象:不断线不丢包 断 A 和 B 之间任意一条链路丢一个包(拔插各一个)得出结论:可能业务 vlan 的问题,但是我们都是放行所有 vlan 和技术以及华为 400 沟通之后捆绑接口不放行所有 vlan 只放行业务 vlan修改配置:S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable 在 A 和 C 上也只放行业务 vlan 4 999 测试:把两台 pc 接在交换机 A c2960 上分别归在 vlan4 和 vlan999 然后 ping C 交换机 cisco6500上的网关地址现象:不断线不丢包 断 A 和 B 之间的任意一条链路丢一个包(拔插个一个) 断 B 和 C 之间的任意一条链路个丢一个包(拔插个一个)A 和 B 与 B 和 C 之间链路各任意断一条丢两个包(拔插各两个)该测试现象正常把现象反馈给 400 技术沟通得出结论:不同厂商之间兼容性问题,还有就是放行 vlan all 不安全容易出问题实际工程中几乎不这样做 主要结论归结不同厂商 BUG。小结1.可能配置出错,物理线路有问题,接口模块问题,工作速率工作模式(全双工半双工)不同厂商之间兼容性问题还有就是放行 vlan。。。。2.在配置链路捆绑的时候我们尽量不要放行 vlan all 这样安全性低以及容易出错,只需要具体放行业务 vlan 就可以了,同时与异厂商做对接时的明白设备通用协议考虑到兼容性问题。

网络篇-华为与思科做链路捆绑(聚合)的问题 华为S5700 和 cisco6500 做 ETH-trunk 双链路捆绑拔插任意一条线都丢8个包,这个问题是项目做好很久之后一次偶然线路问题发现的。。。华为与思科拓扑(懒得画图):A(C2960)===》B(S5700) 通过 ETH-trunk 1 做链路捆绑 B(S5700)===》C(C6500) 通过 ETH-trunk 2 做链路捆绑 都是通过 2 层互联都是双链路.配置:C2960Switch#sh run int port-channel 1 Building configuration... Current configuration : 54 bytes ! interface Port-channel1 switchport mode trunk end Switch#sh run int g0/47 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/47 switchport mode trunk channel-group 1 mode on end Switch#sh run int g0/48 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/48 switchport mode trunk channel-group 1 mode on End S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface GigabitEthernet0/0/1 eth-trunk 1 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/2 eth-trunk 1 undo ntdp enable undo ndp enable \# \# interface GigabitEthernet0/0/13 eth-trunk 2 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/14 eth-trunk 2 undo ntdp enable undo ndp enable \# C6500BJ-BS02-6509#sh run int port-channel 100 Building configuration... Current configuration : 142 bytes ! interface Port-channel100 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk end BJ-BS02-6509#sh run int g2/41 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/41 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end BJ-BS02-6509#sh run int g2/42 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/42 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end 故障现象描述:A 下的主机 ping C 上的一个 ip 地址在捆绑做完配置候(未断线)通不丢包当断 AB 之间的一条链路丢 2 个包(拔插各一个正常)当断 BC 之间一条链路的时候丢 8 个包(拔插各 8 个不正常)处理过程检查配置基本没有问题:换场景测试我们把 A 接 B 的口和 C 接 B 的口对调配置不变断线 ping结果还是和开始一样在断 BC 链路的时候丢包 8 个(拔插各八个不正常)Cisco A 和 C 直接对接 ping 断线测试(配置不变)拔插各丢一个包正常通过拨打 400 客服(单号 2814229)给他说明情况和捆绑配置同时他让做了流量统计他们给出初步结论(57 和 65 之间物理线路问题接口问题以及不同厂商兼容问题)继续排查:保持上面的配置不变继续测试(捆绑接口都是放行 vlan all)通过上面的排查基本可以确定问题在 B 到 C 这两个交换机上。故先测 B 到 C 之间捆绑链路是否有问题:情景一在 B 交换机 S5700 上接了一个 pc 机把该接口划分在业务 vlan 下 ping 自己在 Cisco 交换机 6500上的网关现象: 不断线不丢包 断其中任意一条线丢 8 个包(拔线时丢 8 个再把链路恢复插上的时候也丢 8 个)情景二在交换机 B s5700 上配置了一个 vlanif 接口也是用该接口地址直接 ping cisco 交换机 6500 上的网关现象: 不断线不丢包 断其中任意一条线丢一个包(拔插个一个)得出结论:B 和 C 也就是 S5700 和 cisco6500 之间的捆绑链路没有问题情景三我们又在交换机 A 上配了一个 vlanif 接口用该地址 ping C 交换机 cisco6500 上的网关地址现象: 不断线不丢包 断 A 和 B 之间的链路一根线丢 1 个包(拔的时候丢 1 个再插上丢一个) 断 B 和 C 之间链路任意一根线丢 8 个包(拔插各 8 个包)情景四用 A 上的 vlanif 地址 ping B 交换机上的 vlanif 地址现象:不断线不丢包 断 A 和 B 之间任意一条链路丢一个包(拔插各一个)得出结论:可能业务 vlan 的问题,但是我们都是放行所有 vlan 和技术以及华为 400 沟通之后捆绑接口不放行所有 vlan 只放行业务 vlan修改配置:S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable 在 A 和 C 上也只放行业务 vlan 4 999 测试:把两台 pc 接在交换机 A c2960 上分别归在 vlan4 和 vlan999 然后 ping C 交换机 cisco6500上的网关地址现象:不断线不丢包 断 A 和 B 之间的任意一条链路丢一个包(拔插个一个) 断 B 和 C 之间的任意一条链路个丢一个包(拔插个一个)A 和 B 与 B 和 C 之间链路各任意断一条丢两个包(拔插各两个)该测试现象正常把现象反馈给 400 技术沟通得出结论:不同厂商之间兼容性问题,还有就是放行 vlan all 不安全容易出问题实际工程中几乎不这样做 主要结论归结不同厂商 BUG。小结1.可能配置出错,物理线路有问题,接口模块问题,工作速率工作模式(全双工半双工)不同厂商之间兼容性问题还有就是放行 vlan。。。。2.在配置链路捆绑的时候我们尽量不要放行 vlan all 这样安全性低以及容易出错,只需要具体放行业务 vlan 就可以了,同时与异厂商做对接时的明白设备通用协议考虑到兼容性问题。 -

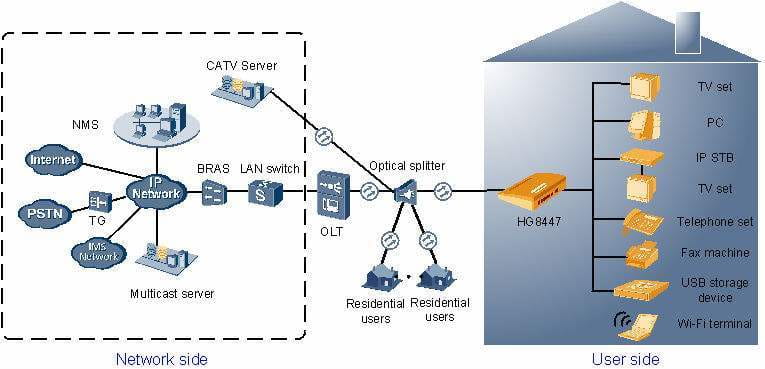

![常见的几种华为PON ONU MA5616、MA5620等配置]() 常见的几种华为PON ONU MA5616、MA5620等配置 本文主要记录一下开局脚本,记性不好,以免遗忘,也许正好有人需要呢?也可以帮到人 ::paopao:tieba_emotion_93::常见的几种华为ONU MA5616、MA5620等配置MA5620配置数据通信部分vlan 1001 to 1024 mux y port vlan 1001 to 1024 0/0 1 y multi-service-port from-vlan 1001 port 0/1 1-24 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1001 board 1 user-vlan untagged rx-cttr 6 tx-cttr 6 y语音部分vlan 3807 smart port vlan 3807 0/0 1 interface vlanif 3807 ip address 10.61.127.136 255.255.255.128 quit protocol-8021p-pri 6 vlan 3807 voip ip address media 10.61.127.136 10.61.127.129 ip address signaling 10.61.127.136 qos vlan media 10.61.127.136 priority 6 qos vlan signaling 10.61.127.136 priority 6 quit interface h248 0 Y if-h248 attribute mgip 10.61.127.136 mgport 2944 transfer udp primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 mg-media-ip1 10.61.127.136 start-negotiate-version 1 if-h248 attribute mgc-domain-name1 FS.GD.SS-HW-1.CNC.cn mgc-domain-name2 FS.GD.SS-HW-2.CNC.cn primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 secondary-mgc-ip1 221.4.13.196 secondary-mgc-port 2944 mg-ringmode add 0 10 26 digitmap-timer start 20 digitmap-timer short 3 digitmap-timer long 3 digitmap-timer duration 4000 mg-software parameter 13 2 reset coldstart y quit esl user mgpstnuser batadd 0/1/1 0/1/24 0 terminalid 0 quit pstnport pstnport attribute batset 0/1/1 0/1/24 reverse-pole-pulse-level 300 pstnport electric batset 0/1/1 0/1/24 current 2 quit board reset 0/1 y ring check enable autosave interval on autosave interval 1440 dns server 10.15.55.55 dns server 10.15.55.88 undo rollback y dsp attribute jitter-buffer init-adapt-jb 20 fax-modem parameters rfc2198-start-mode disableRfc2198SmartStartup fax parameters workmode thoroughly flow v5 ip route-static 221.4.12.0 255.255.255.0 10.61.127.129 ip route-static 221.4.13.0 255.255.255.0 10.61.127.129 ip route-static 221.4.15.0 255.255.255.192 10.61.127.129 ping 221.4.12.196 //测试是否通至软交换 MA5626配置与MA5620大同小异直接copy即可~MA5616配置数据部分board confirm 0 vlan 1001 to 1128 mux y port vlan 1001 to 1128 0/0 1 y multi-service-port from-vlan 1001 board 3 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1033 board 4 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1161 board 2 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y adsl line-profile quickadd 2 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 2048 32 512 name 2M_inter adsl line-profile quickadd 3 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 2048 32 512 name 2M_fast adsl line-profile quickadd 4 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 4096 32 512 name 4M_inter adsl line-profile quickadd 5 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 4096 32 512 name 4M_fast adsl line-profile quickadd 6 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 6144 32 512 name 6M_inter adsl line-profile quickadd 7 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 6144 32 512 name 6M_fast adsl line-profile quickadd 8 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 8192 32 512 name 8M_inter adsl line-profile quickadd 9 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 8192 32 512 name 8M_fast adsl line-profile quickadd 10 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 10240 32 1024 name 10M_inter ring check enable autosave interval on autosave interval 1440 interface adsl 0/2 deactivate all activate all profile-index 10 quit interface adsl 0/3 deactivate all activate all profile-index 10 quit interface adsl 0/4 deactivate all activate all profile-index 10 quit语言部分 vlan 3875 smart port vlan 3875 0/0 1 interface vlanif 3802 ip address 10.60.126.194 255.255.255.192 quit protocol-8021p-pri 6 vlan 3802 voip ip address media 10.60.126.194 10.60.126.193 ip address signaling 10.60.126.193 qos vlan media 10.60.126.194 priority 6 qos vlan signaling 10.60.126.194 priority 6 quit interface h248 0 Y if-h248 attribute mgip 10.60.126.193 mgport 2944 transfer udp primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 mg-media-ip 10.60.126.193 start-negotiate-version 1 if-h248 attribute mgc-domain-name1 FS.GD.SS-HW-1.CNC.cn mgc-domain-name2 FS.GD.SS-HW-2.CNC.cn primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 secondary-mgc-ip1 221.4.13.196 secondary-mgc-port 2944 mg-ringmode add 0 10 26 digitmap-timer start 20 digitmap-timer short 3 digitmap-timer long 3 digitmap-timer duration 4000 mg-software parameter 13 2 reset coldstart y quit esl user mgpstnuser batadd 0/1/0 0/1/31 0 terminalid 0 quit pstnport pstnport attribute batset 0/1/0 0/1/31 reverse-pole-pulse enable reverse-pole-pulse-level 300 quit board reset 0/1 y ring check enable autosave interval on autosave interval 1440 dns server 10.15.55.55 dns server 10.15.55.88 undo rollback y dsp attribute jitter-buffer init-adapt-jb 20 fax-modem parameters rfc2198-start-mode disableRfc2198SmartStartup fax parameters workmode thoroughly flow v5 ip route-static 221.4.12.0 255.255.255.0 10.61.122.1 ip route-static 221.4.13.0 255.255.255.0 10.61.122.1 ip route-static 221.4.15.0 255.255.255.192 10.61.122.1 ping 221.4.12.196 \\test ms

常见的几种华为PON ONU MA5616、MA5620等配置 本文主要记录一下开局脚本,记性不好,以免遗忘,也许正好有人需要呢?也可以帮到人 ::paopao:tieba_emotion_93::常见的几种华为ONU MA5616、MA5620等配置MA5620配置数据通信部分vlan 1001 to 1024 mux y port vlan 1001 to 1024 0/0 1 y multi-service-port from-vlan 1001 port 0/1 1-24 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1001 board 1 user-vlan untagged rx-cttr 6 tx-cttr 6 y语音部分vlan 3807 smart port vlan 3807 0/0 1 interface vlanif 3807 ip address 10.61.127.136 255.255.255.128 quit protocol-8021p-pri 6 vlan 3807 voip ip address media 10.61.127.136 10.61.127.129 ip address signaling 10.61.127.136 qos vlan media 10.61.127.136 priority 6 qos vlan signaling 10.61.127.136 priority 6 quit interface h248 0 Y if-h248 attribute mgip 10.61.127.136 mgport 2944 transfer udp primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 mg-media-ip1 10.61.127.136 start-negotiate-version 1 if-h248 attribute mgc-domain-name1 FS.GD.SS-HW-1.CNC.cn mgc-domain-name2 FS.GD.SS-HW-2.CNC.cn primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 secondary-mgc-ip1 221.4.13.196 secondary-mgc-port 2944 mg-ringmode add 0 10 26 digitmap-timer start 20 digitmap-timer short 3 digitmap-timer long 3 digitmap-timer duration 4000 mg-software parameter 13 2 reset coldstart y quit esl user mgpstnuser batadd 0/1/1 0/1/24 0 terminalid 0 quit pstnport pstnport attribute batset 0/1/1 0/1/24 reverse-pole-pulse-level 300 pstnport electric batset 0/1/1 0/1/24 current 2 quit board reset 0/1 y ring check enable autosave interval on autosave interval 1440 dns server 10.15.55.55 dns server 10.15.55.88 undo rollback y dsp attribute jitter-buffer init-adapt-jb 20 fax-modem parameters rfc2198-start-mode disableRfc2198SmartStartup fax parameters workmode thoroughly flow v5 ip route-static 221.4.12.0 255.255.255.0 10.61.127.129 ip route-static 221.4.13.0 255.255.255.0 10.61.127.129 ip route-static 221.4.15.0 255.255.255.192 10.61.127.129 ping 221.4.12.196 //测试是否通至软交换 MA5626配置与MA5620大同小异直接copy即可~MA5616配置数据部分board confirm 0 vlan 1001 to 1128 mux y port vlan 1001 to 1128 0/0 1 y multi-service-port from-vlan 1001 board 3 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1033 board 4 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1161 board 2 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y adsl line-profile quickadd 2 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 2048 32 512 name 2M_inter adsl line-profile quickadd 3 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 2048 32 512 name 2M_fast adsl line-profile quickadd 4 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 4096 32 512 name 4M_inter adsl line-profile quickadd 5 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 4096 32 512 name 4M_fast adsl line-profile quickadd 6 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 6144 32 512 name 6M_inter adsl line-profile quickadd 7 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 6144 32 512 name 6M_fast adsl line-profile quickadd 8 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 8192 32 512 name 8M_inter adsl line-profile quickadd 9 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 8192 32 512 name 8M_fast adsl line-profile quickadd 10 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 10240 32 1024 name 10M_inter ring check enable autosave interval on autosave interval 1440 interface adsl 0/2 deactivate all activate all profile-index 10 quit interface adsl 0/3 deactivate all activate all profile-index 10 quit interface adsl 0/4 deactivate all activate all profile-index 10 quit语言部分 vlan 3875 smart port vlan 3875 0/0 1 interface vlanif 3802 ip address 10.60.126.194 255.255.255.192 quit protocol-8021p-pri 6 vlan 3802 voip ip address media 10.60.126.194 10.60.126.193 ip address signaling 10.60.126.193 qos vlan media 10.60.126.194 priority 6 qos vlan signaling 10.60.126.194 priority 6 quit interface h248 0 Y if-h248 attribute mgip 10.60.126.193 mgport 2944 transfer udp primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 mg-media-ip 10.60.126.193 start-negotiate-version 1 if-h248 attribute mgc-domain-name1 FS.GD.SS-HW-1.CNC.cn mgc-domain-name2 FS.GD.SS-HW-2.CNC.cn primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 secondary-mgc-ip1 221.4.13.196 secondary-mgc-port 2944 mg-ringmode add 0 10 26 digitmap-timer start 20 digitmap-timer short 3 digitmap-timer long 3 digitmap-timer duration 4000 mg-software parameter 13 2 reset coldstart y quit esl user mgpstnuser batadd 0/1/0 0/1/31 0 terminalid 0 quit pstnport pstnport attribute batset 0/1/0 0/1/31 reverse-pole-pulse enable reverse-pole-pulse-level 300 quit board reset 0/1 y ring check enable autosave interval on autosave interval 1440 dns server 10.15.55.55 dns server 10.15.55.88 undo rollback y dsp attribute jitter-buffer init-adapt-jb 20 fax-modem parameters rfc2198-start-mode disableRfc2198SmartStartup fax parameters workmode thoroughly flow v5 ip route-static 221.4.12.0 255.255.255.0 10.61.122.1 ip route-static 221.4.13.0 255.255.255.0 10.61.122.1 ip route-static 221.4.15.0 255.255.255.192 10.61.122.1 ping 221.4.12.196 \\test ms -

![Mikrotik RouterOS家用动态限速方案(小型企业也适用)]() Mikrotik RouterOS家用动态限速方案(小型企业也适用) i> RouterOS是一款非常灵活的路由器,功能上也可以代替运营商bras,大喵在2012年使用到至今;家里的手机电脑越来越多,这个家用动态限速方案比什么限速小包优先效果都好。mikrotik routeros家用动态限速方案第一步首先,需要将内网中,在线的主机IP,都保存到/ip firewall address-lists里面,下面会有用到,timeout就设为10分钟吧。第二步再增加同一网段的所有IP的标记,in-interface src-address和out-interface dst-address分别设置。所有标记都启用,并且关掉passthrough。:for item from=1 to=254 do={/ip firewall mangle;add chain=forward src-address="192.168.88.$item" in-interface=Lan action=mark-packet new-packet-mark="192.168.88.$item" passthrough=no comment="192.168.88.$item";add chain=forward dst-address="192.168.88.$item" out-interface=Lan action=mark-packet new-packet-mark="_192.168.88.$item" passthrough=no comment="_192.168.88.$item";}第三步然后再在queue tree里面,增加同一网段所有IP的queue包含up和down,一共254*2+2个队列需要增加。每一queue的包标记使用对应的包名称。 增加好后除了down和up这两个主队列,其它都先禁用。主队列使用paren=global,max-limit=你的最大带宽。所有子队列的max-limit=最大带宽*0.8。/queue tree;add name=down parent=global max-limit=100000000;add name=up parent=global max-limit=2000000;:for item from=1 to=254 do={add name="_192.168.88.$item" parent=down max-limit=80000000 packet-mark="_192.168.88.$item" disable=yes;add name="192.168.88.$item" parent=up max-limit=1600000 packet-mark="192.168.88.$item" disable=yes}第四步最后一部分就是限速部分,需要system scripts和scheduler来完成。计划写两个脚本,其中一个总开关检查功能。先介绍总开关功能,总开关将声明一个全局变量,用来存放上一次执行时的在线主机IP列表。总开关每三十秒运行一次(scheduler定时执行),每次运行都获取一次在线主机IP列表,将这列表与全局变量保存的IP列表对比,判断新旧在线主机IP列表是否有变化,是否有下线的主机IP(若有下线的,直接执行disable=yes关了对应的queue),若IP列表有变化,运行另外一个执行脚本,剩余的事都交给另外一个脚本了。 介绍第二个脚本功能,第二个脚本功能获取当前在线主机IP的数量,用来计算一会要使用到的limit值。建议limit=最大带宽*0.7/当前在线主机数量。事实上脚本的实际写法要比上文的介绍要复杂一些,多了一些判断什么的,但是全介绍出来的话太累人了,自行看脚本吧。代码如下:/system script;add name=onlineAddressChack source=":global onlineAddressBak;:local onlineAddressObj [/ip firewall address-list find list=onlineAddress];:local onlineAddress \"\";:foreach item in=\$onlineAddressObj do={:set onlineAddress (\$onlineAddress . \",\" . [/ip firewall address-list get \$item address]);};:set onlineAddress [:toarray \$onlineAddress];:local Tswitch 0;:if ([:typeof \$onlineAddressBak] = \"array\") do={:if (\$onlineAddress != \$onlineAddressBak) do={:set Tswitch 1;:foreach item in=\$onlineAddressBak do={:local Sswitch 1;:foreach item2 in=\$onlineAddress do={:if (\$item = \$item2) do={:set Sswitch 0;};};:if (\$Sswitch = 1) do={:local tempAddress [:tostr \$item];/queue tree set [find name=\$tempAddress] disable=yes;/queue tree set [find name=\"_\$tempAddress\"] disable=yes;:set Tswitch 1;};};};} else={:set Tswitch 1;};:if (\$Tswitch = 1) do={:set onlineAddressBak \$onlineAddress;/system script run [find name=onlineAddressChange];};";add name=onlineAddressChange source=":global onlineAddressBak;:local numOfOnlineAddress [:len \$onlineAddressBak];:local limitUp (1400000 / \$numOfOnlineAddress);:local limitDown (70000000 / \$numOfOnlineAddress);:foreach item in=\$onlineAddressBak do={/queue tree set [find name=\$item] dis=no limit-at=\$limitUp;:delay 500ms;/queue tree set [find name=\"_\$item\"] dis=no limit-at=\$limitDown;:delay 500ms;}";第二个脚本中,每执行一次queue操作,后面都有一个delay 500ms。 若各位在线设备大于30台,建议此延时值改小一点,例如400ms? 最低不要低于100ms,除非你CPU真的挺强的。最后记得手动添加scheduler定时执行。

Mikrotik RouterOS家用动态限速方案(小型企业也适用) i> RouterOS是一款非常灵活的路由器,功能上也可以代替运营商bras,大喵在2012年使用到至今;家里的手机电脑越来越多,这个家用动态限速方案比什么限速小包优先效果都好。mikrotik routeros家用动态限速方案第一步首先,需要将内网中,在线的主机IP,都保存到/ip firewall address-lists里面,下面会有用到,timeout就设为10分钟吧。第二步再增加同一网段的所有IP的标记,in-interface src-address和out-interface dst-address分别设置。所有标记都启用,并且关掉passthrough。:for item from=1 to=254 do={/ip firewall mangle;add chain=forward src-address="192.168.88.$item" in-interface=Lan action=mark-packet new-packet-mark="192.168.88.$item" passthrough=no comment="192.168.88.$item";add chain=forward dst-address="192.168.88.$item" out-interface=Lan action=mark-packet new-packet-mark="_192.168.88.$item" passthrough=no comment="_192.168.88.$item";}第三步然后再在queue tree里面,增加同一网段所有IP的queue包含up和down,一共254*2+2个队列需要增加。每一queue的包标记使用对应的包名称。 增加好后除了down和up这两个主队列,其它都先禁用。主队列使用paren=global,max-limit=你的最大带宽。所有子队列的max-limit=最大带宽*0.8。/queue tree;add name=down parent=global max-limit=100000000;add name=up parent=global max-limit=2000000;:for item from=1 to=254 do={add name="_192.168.88.$item" parent=down max-limit=80000000 packet-mark="_192.168.88.$item" disable=yes;add name="192.168.88.$item" parent=up max-limit=1600000 packet-mark="192.168.88.$item" disable=yes}第四步最后一部分就是限速部分,需要system scripts和scheduler来完成。计划写两个脚本,其中一个总开关检查功能。先介绍总开关功能,总开关将声明一个全局变量,用来存放上一次执行时的在线主机IP列表。总开关每三十秒运行一次(scheduler定时执行),每次运行都获取一次在线主机IP列表,将这列表与全局变量保存的IP列表对比,判断新旧在线主机IP列表是否有变化,是否有下线的主机IP(若有下线的,直接执行disable=yes关了对应的queue),若IP列表有变化,运行另外一个执行脚本,剩余的事都交给另外一个脚本了。 介绍第二个脚本功能,第二个脚本功能获取当前在线主机IP的数量,用来计算一会要使用到的limit值。建议limit=最大带宽*0.7/当前在线主机数量。事实上脚本的实际写法要比上文的介绍要复杂一些,多了一些判断什么的,但是全介绍出来的话太累人了,自行看脚本吧。代码如下:/system script;add name=onlineAddressChack source=":global onlineAddressBak;:local onlineAddressObj [/ip firewall address-list find list=onlineAddress];:local onlineAddress \"\";:foreach item in=\$onlineAddressObj do={:set onlineAddress (\$onlineAddress . \",\" . [/ip firewall address-list get \$item address]);};:set onlineAddress [:toarray \$onlineAddress];:local Tswitch 0;:if ([:typeof \$onlineAddressBak] = \"array\") do={:if (\$onlineAddress != \$onlineAddressBak) do={:set Tswitch 1;:foreach item in=\$onlineAddressBak do={:local Sswitch 1;:foreach item2 in=\$onlineAddress do={:if (\$item = \$item2) do={:set Sswitch 0;};};:if (\$Sswitch = 1) do={:local tempAddress [:tostr \$item];/queue tree set [find name=\$tempAddress] disable=yes;/queue tree set [find name=\"_\$tempAddress\"] disable=yes;:set Tswitch 1;};};};} else={:set Tswitch 1;};:if (\$Tswitch = 1) do={:set onlineAddressBak \$onlineAddress;/system script run [find name=onlineAddressChange];};";add name=onlineAddressChange source=":global onlineAddressBak;:local numOfOnlineAddress [:len \$onlineAddressBak];:local limitUp (1400000 / \$numOfOnlineAddress);:local limitDown (70000000 / \$numOfOnlineAddress);:foreach item in=\$onlineAddressBak do={/queue tree set [find name=\$item] dis=no limit-at=\$limitUp;:delay 500ms;/queue tree set [find name=\"_\$item\"] dis=no limit-at=\$limitDown;:delay 500ms;}";第二个脚本中,每执行一次queue操作,后面都有一个delay 500ms。 若各位在线设备大于30台,建议此延时值改小一点,例如400ms? 最低不要低于100ms,除非你CPU真的挺强的。最后记得手动添加scheduler定时执行。 -

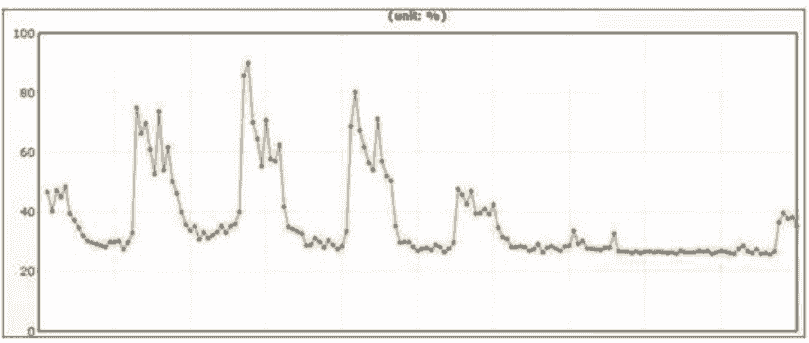

![华为S6700交换机CPU占用过高]() 华为S6700交换机CPU占用过高 问题描述:两台 S6700 均全局使能 RSTP,并配置 OSPF 和 VRRP。故障发生时,主设备上出现 OSPF、 VRRP 协议震荡。两台交换机上均出现 CPU 高的日志信息,同时网管上监控 CPU 占用率多次超过 90%,同时还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。 通过网管监控的 CPU 利用率情况,如图所示 :通过网管监控看到的 CPU 利用率告警信息1. 交换机上出现 CPU 占用率过高的日志信息。S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[31]:The CPU is overloaded(CpuUsage=96%, Threshold=95%), and the tasks with top three CPU occupancy are: FTS total : 18% SRMT total : 11% SOCK total : 8% S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[60]:The CPU is overloaded(CpuUsage=100%, Threshold=95%), and the tasks with top three CPU occupancy are: PPI total : 41% SRMT total : 10% FTS total : 8%2. 交换机上还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[56]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-miss, ExceededPacketCount=016956) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[57]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-reply, ExceededPacketCount=020699) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[58]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-request, ExceededPacketCount=0574)3. 查看端口 TC(Topology Change)报文收发情况。 所有使能 RSTP 的端口,接收的 TC 报文计数均在增长。<S6700> display stp tc-bpdu statistics -------------------------- STP TC/TCN information -------------------------- MSTID Port TC(Send/Receive) TCN(Send/Receive) 0 GigabitEthernet0/0/1 19319/3271 0/0 0 GigabitEthernet0/0/2 29761/676 0/0 0 GigabitEthernet0/0/3 128/4 0/0 0 GigabitEthernet0/0/4 24615/1016 0/0 0 GigabitEthernet0/0/5 30697/98 0/0 0 GigabitEthernet0/0/6 25447/317 0/0处理过程步骤 1 全局配置 stp tc-protection。配置此命令后可以保证设备频繁收到 TC 报文时,每 2 秒周期内最多只处理 1 次表项刷新。 从而减少 MAC、ARP 表项频繁刷新对设备造成的 CPU 处理任务过多。步骤 2 全局配置 arp topology-change disable 及 mac-address update arp当设备收到 TC 报文后,默认会清除 MAC、老化 ARP。当设备上的 ARP 表项较多时,ARP 的 重新学习会导致网络中的 ARP 报文过多。配置 arp topology-change disable、mac-address update arp 后,在网络拓扑变化时,可以根据 MAC 地址的出接口变化刷新 ARP 表项出接口。可以 减少大量不必要的 ARP 表项刷新。说明:V100R006 版本开始支持 mac-address update arp,V200R001 版本开始支持 arp topology-change disable 命令根因通过查看端口的 TC 报文计数,发现端口收到大量的 TC 报文,且在不断增长。触发 MAC 删除、 ARP 表项刷新,设备处理大量 arp-miss、arp-request 和 arp-reply 报文,导致 CPU 升高,OSPF Hello 报文、VRRP 心跳报文不能及时处理,出现震荡建议与总结在部署 STP 时,建议配置 TC 保护功能,所有连接终端的接口配置成边缘端口,这样可以避免 某些端口的状态变化引起整个 STP 网络震荡而重新收敛

华为S6700交换机CPU占用过高 问题描述:两台 S6700 均全局使能 RSTP,并配置 OSPF 和 VRRP。故障发生时,主设备上出现 OSPF、 VRRP 协议震荡。两台交换机上均出现 CPU 高的日志信息,同时网管上监控 CPU 占用率多次超过 90%,同时还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。 通过网管监控的 CPU 利用率情况,如图所示 :通过网管监控看到的 CPU 利用率告警信息1. 交换机上出现 CPU 占用率过高的日志信息。S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[31]:The CPU is overloaded(CpuUsage=96%, Threshold=95%), and the tasks with top three CPU occupancy are: FTS total : 18% SRMT total : 11% SOCK total : 8% S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[60]:The CPU is overloaded(CpuUsage=100%, Threshold=95%), and the tasks with top three CPU occupancy are: PPI total : 41% SRMT total : 10% FTS total : 8%2. 交换机上还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[56]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-miss, ExceededPacketCount=016956) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[57]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-reply, ExceededPacketCount=020699) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[58]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-request, ExceededPacketCount=0574)3. 查看端口 TC(Topology Change)报文收发情况。 所有使能 RSTP 的端口,接收的 TC 报文计数均在增长。<S6700> display stp tc-bpdu statistics -------------------------- STP TC/TCN information -------------------------- MSTID Port TC(Send/Receive) TCN(Send/Receive) 0 GigabitEthernet0/0/1 19319/3271 0/0 0 GigabitEthernet0/0/2 29761/676 0/0 0 GigabitEthernet0/0/3 128/4 0/0 0 GigabitEthernet0/0/4 24615/1016 0/0 0 GigabitEthernet0/0/5 30697/98 0/0 0 GigabitEthernet0/0/6 25447/317 0/0处理过程步骤 1 全局配置 stp tc-protection。配置此命令后可以保证设备频繁收到 TC 报文时,每 2 秒周期内最多只处理 1 次表项刷新。 从而减少 MAC、ARP 表项频繁刷新对设备造成的 CPU 处理任务过多。步骤 2 全局配置 arp topology-change disable 及 mac-address update arp当设备收到 TC 报文后,默认会清除 MAC、老化 ARP。当设备上的 ARP 表项较多时,ARP 的 重新学习会导致网络中的 ARP 报文过多。配置 arp topology-change disable、mac-address update arp 后,在网络拓扑变化时,可以根据 MAC 地址的出接口变化刷新 ARP 表项出接口。可以 减少大量不必要的 ARP 表项刷新。说明:V100R006 版本开始支持 mac-address update arp,V200R001 版本开始支持 arp topology-change disable 命令根因通过查看端口的 TC 报文计数,发现端口收到大量的 TC 报文,且在不断增长。触发 MAC 删除、 ARP 表项刷新,设备处理大量 arp-miss、arp-request 和 arp-reply 报文,导致 CPU 升高,OSPF Hello 报文、VRRP 心跳报文不能及时处理,出现震荡建议与总结在部署 STP 时,建议配置 TC 保护功能,所有连接终端的接口配置成边缘端口,这样可以避免 某些端口的状态变化引起整个 STP 网络震荡而重新收敛 -

![Mikrotik ROS实现URL劫持push推送信息和重定向(图文教程)]() Mikrotik ROS实现URL劫持push推送信息和重定向(图文教程) [mark_a]ROS的高级玩法非常多,今天就介绍下如何利用网页上弹出来的小广告,把它拦截并替换为我们做好的内容,图片,网页,flash都可以,我这里只是不对特定的目标才做代理,针对所有的80和443连接做劫持进行重定向,一般小区宽带运营商这里会用防火墙把目标添加到一个地址列表,用来做代理的目标地址,配合radius计费系统,把即将到期的用户下发另外一个IP段,再只对这个源地址做代理,实现提醒即将到期用户续费的目的,如果用户量多的话,想在哪个知名网站做点小广告,再收取点广告赞助,这点我之前深有感触,最后实在受不了这种宽带运营商,决然换了![/mark_a]网上有很多这种方法实现的ros代码,可是很多都不是真的管用,我也是掉坑了好几次,本文将以ros的winbox操作进行演示。1,分类IP,将网内IP用户归类整理,通过标记功能实现建立src2地址表,动态删除时间间隔为8小时;这一步非常重要,在建立src1地址表是需要排除src2中已经包含的地址;建立src1地址表,自动删除时间间隔为1分钟;这时我们可以看见已经生成了动态的地址表:原理解析:系统维护src1地址表的时间是1分钟,src2地址表维护时间为8小时,当一个IP地址产生连接后会被记录到src1和src2中,但是src1中的地址只能生存1分钟,它检测到在src2中已经存在该地址后会在1分钟后删除掉该地址,接下来我们只需要处理src1中的地址即可。2,劫持与重定向处理劫持也就是替换连接,地址栏的地址不变,但是网页实体已经被替换;重定向不同于劫持,地址栏地址会转向到一个新地址;劫持的实现:然后即可在该ip下的端口绑定一个html页面来展示,用户的地址栏地址保持不变。重定向的实现:该重定向规则只能定向到自身的某个端口上,然后我们交给web-proxy来搞定通过ros的代理端口8088来处理,该端口会将所有请求禁止并跳转到指定的地址,然后打开浏览器,打开任意网页都会被跳转,当然只针对src1地址表中的ip用户。3,关于网页篡改及弹窗的实现:该方面主要进行匹配网页中的元素,然后做替换处理,按照本思路来处理并不难,比如:/ip proxy access add action=deny comment="" disabled=no path=/othercity/all.htm redirect-to=\ 192.168.0.2/qqpush.html add action=deny comment="" disabled=no path=/img/baidu_logo.gif redirect-to=\ 192.168.0.2/logo.gif add action=deny comment="" disabled=no path=/images/ad_router_club.gif \ redirect-to=192.168.0.2/routerclub.gif add action=deny comment="" disabled=no path=\ /upload/2019-01-11/guanggaotupian.gif redirect-to=192.168.0.2/00.gif电信运营商都是用类似这种手法,有兴趣可以试一下

Mikrotik ROS实现URL劫持push推送信息和重定向(图文教程) [mark_a]ROS的高级玩法非常多,今天就介绍下如何利用网页上弹出来的小广告,把它拦截并替换为我们做好的内容,图片,网页,flash都可以,我这里只是不对特定的目标才做代理,针对所有的80和443连接做劫持进行重定向,一般小区宽带运营商这里会用防火墙把目标添加到一个地址列表,用来做代理的目标地址,配合radius计费系统,把即将到期的用户下发另外一个IP段,再只对这个源地址做代理,实现提醒即将到期用户续费的目的,如果用户量多的话,想在哪个知名网站做点小广告,再收取点广告赞助,这点我之前深有感触,最后实在受不了这种宽带运营商,决然换了![/mark_a]网上有很多这种方法实现的ros代码,可是很多都不是真的管用,我也是掉坑了好几次,本文将以ros的winbox操作进行演示。1,分类IP,将网内IP用户归类整理,通过标记功能实现建立src2地址表,动态删除时间间隔为8小时;这一步非常重要,在建立src1地址表是需要排除src2中已经包含的地址;建立src1地址表,自动删除时间间隔为1分钟;这时我们可以看见已经生成了动态的地址表:原理解析:系统维护src1地址表的时间是1分钟,src2地址表维护时间为8小时,当一个IP地址产生连接后会被记录到src1和src2中,但是src1中的地址只能生存1分钟,它检测到在src2中已经存在该地址后会在1分钟后删除掉该地址,接下来我们只需要处理src1中的地址即可。2,劫持与重定向处理劫持也就是替换连接,地址栏的地址不变,但是网页实体已经被替换;重定向不同于劫持,地址栏地址会转向到一个新地址;劫持的实现:然后即可在该ip下的端口绑定一个html页面来展示,用户的地址栏地址保持不变。重定向的实现:该重定向规则只能定向到自身的某个端口上,然后我们交给web-proxy来搞定通过ros的代理端口8088来处理,该端口会将所有请求禁止并跳转到指定的地址,然后打开浏览器,打开任意网页都会被跳转,当然只针对src1地址表中的ip用户。3,关于网页篡改及弹窗的实现:该方面主要进行匹配网页中的元素,然后做替换处理,按照本思路来处理并不难,比如:/ip proxy access add action=deny comment="" disabled=no path=/othercity/all.htm redirect-to=\ 192.168.0.2/qqpush.html add action=deny comment="" disabled=no path=/img/baidu_logo.gif redirect-to=\ 192.168.0.2/logo.gif add action=deny comment="" disabled=no path=/images/ad_router_club.gif \ redirect-to=192.168.0.2/routerclub.gif add action=deny comment="" disabled=no path=\ /upload/2019-01-11/guanggaotupian.gif redirect-to=192.168.0.2/00.gif电信运营商都是用类似这种手法,有兴趣可以试一下 -

![Mikrotik RouterOS 基本安全防范设置]() Mikrotik RouterOS 基本安全防范设置 针对MikroTik近期的一些漏洞做一些安全设置措施 将默认用户名admin更改为其他名称 /user set 0 name=myros 设置高强度的密码 /user set 0 password=“d*@bBsweUBe3@” 通过IP地址访问 /user set 0 allowed-address=xxxx/yy 只保留安全的服务 /ip service disable telnet,ftp,www,api,api-ssl ⚠️注意:该操作会禁用Telnet,FTP,WWW,API,API-SSL 更改默认端口,这将立即停止大多数随机SSH暴力登录尝试 /ip service set ssh port=2200 设置Winbox允许登陆的网段 /ip service set winbox address=192.168.88.0/24 禁用mac-telnet服务 /tool mac-server set allowed-interface-list=none 禁用mac-winbox服务 /tool mac-server mac-winbox set allowed-interface-list=none 禁用mac-ping服务 /tool mac-server ping set enabled=no 邻居发现 MikroTik邻居发现协议用于显示和识别网络中的其他MikroTik设备,禁用所有接口上的邻居发现 禁用IPv4 的邻居发现协议 /ip neighbor discovery-settings set discover-interface-list=none 禁用IPv6 的邻居发现协议 /ipv6 nd set [find] disabled=yes 带宽服务器用于测试两个MikroTik路由器之间的吞吐量,请在测试后禁用它。 /tool bandwidth-server set enabled=no DNS缓存 /ip dns set allow-remote-requests=no 设置更安全的SSH访问,打开SSH强加密 /ip ssh set strong-crypto=yes 关闭 Proxy,Socks代理 /ip proxy set enabled=no /ip socks set enabled=no MikroTik UPnP服务(通用即插即用协议) /ip upnp set enabled=no MikroTik自带的DDNS服务器(动态域名解析) 如果不是使用的话请用以下命令禁用 /ip cloud set ddns-enabled=no update-time=no 某些型号的RouterBOARD有LCD模块用于信息显示。 /lcd set enabled=no 如果你的路由器不提供VPN服务,请用以下命令关闭VPN /interface l2tp-server server set enabled=no /interface pptp-server server set enabled=no /interface sstp-server server set enabled=no /interface ovpn-server server set enabled=no 禁用在设备上使用Radius进行授权 /user aaa set use-radius=no ⚠️⚠️⚠️⚠️移除操作请慎用 /radius remove numbers=[/radius find]

Mikrotik RouterOS 基本安全防范设置 针对MikroTik近期的一些漏洞做一些安全设置措施 将默认用户名admin更改为其他名称 /user set 0 name=myros 设置高强度的密码 /user set 0 password=“d*@bBsweUBe3@” 通过IP地址访问 /user set 0 allowed-address=xxxx/yy 只保留安全的服务 /ip service disable telnet,ftp,www,api,api-ssl ⚠️注意:该操作会禁用Telnet,FTP,WWW,API,API-SSL 更改默认端口,这将立即停止大多数随机SSH暴力登录尝试 /ip service set ssh port=2200 设置Winbox允许登陆的网段 /ip service set winbox address=192.168.88.0/24 禁用mac-telnet服务 /tool mac-server set allowed-interface-list=none 禁用mac-winbox服务 /tool mac-server mac-winbox set allowed-interface-list=none 禁用mac-ping服务 /tool mac-server ping set enabled=no 邻居发现 MikroTik邻居发现协议用于显示和识别网络中的其他MikroTik设备,禁用所有接口上的邻居发现 禁用IPv4 的邻居发现协议 /ip neighbor discovery-settings set discover-interface-list=none 禁用IPv6 的邻居发现协议 /ipv6 nd set [find] disabled=yes 带宽服务器用于测试两个MikroTik路由器之间的吞吐量,请在测试后禁用它。 /tool bandwidth-server set enabled=no DNS缓存 /ip dns set allow-remote-requests=no 设置更安全的SSH访问,打开SSH强加密 /ip ssh set strong-crypto=yes 关闭 Proxy,Socks代理 /ip proxy set enabled=no /ip socks set enabled=no MikroTik UPnP服务(通用即插即用协议) /ip upnp set enabled=no MikroTik自带的DDNS服务器(动态域名解析) 如果不是使用的话请用以下命令禁用 /ip cloud set ddns-enabled=no update-time=no 某些型号的RouterBOARD有LCD模块用于信息显示。 /lcd set enabled=no 如果你的路由器不提供VPN服务,请用以下命令关闭VPN /interface l2tp-server server set enabled=no /interface pptp-server server set enabled=no /interface sstp-server server set enabled=no /interface ovpn-server server set enabled=no 禁用在设备上使用Radius进行授权 /user aaa set use-radius=no ⚠️⚠️⚠️⚠️移除操作请慎用 /radius remove numbers=[/radius find] -

![IS-IS协议原理与配置]() IS-IS协议原理与配置 前言 和OSPF一样,IS-IS也是一种基于链路状态并使用最短路径优先算法进行路由计算的一种IGP协议。IS-IS最初是国际化标准组织ISO为它的无连接网络协议CLNP设计的一种动态路由协议。 为了提供对IP的路由支持,IETF在RFC1195中对IS-IS进行了扩充和修改,使它能够同时应用在TCP/IP和OSI环境中,修订后的IS-IS协议被称为集成化的IS-IS。由于IS-IS的简便性及扩展性强的特点,目前在大型ISP的网络中被广泛地部署 IS-IS协议基本原理应用场景历史起源路由计算过程地址结果路由器分类(路由角色)邻居Hello报文邻居的关系建立链路状态信息的载体链路状态信息的交互路由算法网络分层路由域区域间路由IS-IS与OSPF的区别IS-IS与OSPF差异性术语对照表IS-IS应用场景配置IS-IS路由配置需求IS-IS路由配置实现 (1)IS-IS路由配置实现 (2)IS-IS路由配置实现 (3)思考? IS-IS路由器类型有哪几种? PSNP报文在邻居交互中起到了什么作用? 相比OSPF,IS-IS的优势是什么?

IS-IS协议原理与配置 前言 和OSPF一样,IS-IS也是一种基于链路状态并使用最短路径优先算法进行路由计算的一种IGP协议。IS-IS最初是国际化标准组织ISO为它的无连接网络协议CLNP设计的一种动态路由协议。 为了提供对IP的路由支持,IETF在RFC1195中对IS-IS进行了扩充和修改,使它能够同时应用在TCP/IP和OSI环境中,修订后的IS-IS协议被称为集成化的IS-IS。由于IS-IS的简便性及扩展性强的特点,目前在大型ISP的网络中被广泛地部署 IS-IS协议基本原理应用场景历史起源路由计算过程地址结果路由器分类(路由角色)邻居Hello报文邻居的关系建立链路状态信息的载体链路状态信息的交互路由算法网络分层路由域区域间路由IS-IS与OSPF的区别IS-IS与OSPF差异性术语对照表IS-IS应用场景配置IS-IS路由配置需求IS-IS路由配置实现 (1)IS-IS路由配置实现 (2)IS-IS路由配置实现 (3)思考? IS-IS路由器类型有哪几种? PSNP报文在邻居交互中起到了什么作用? 相比OSPF,IS-IS的优势是什么? -

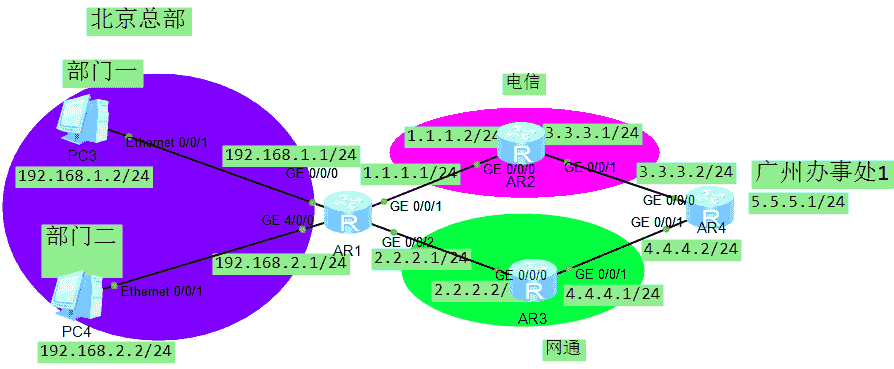

![华为OSPF实验记录]() 华为OSPF实验记录 拓扑要求:1,根据图示配置正确的ip地址2,根据图示配置ospf协议及所属的区域,使全网互通3,AR1上有两个环回接口,为了减少路由表规模,需要配置区域汇总4,AR3上引入了两个环回接口地址(通过引入直连可实现)import direct5,AR3上对引入的路由汇总6,区域1希望降低路由计算、存储压力 ,同时考虑网络扩展,需要保留引入外部路由的功能。7,区域3外来人员较多,采用较安全的方式保证路由交互的安全性配置记录简述:1、配置ip地址:略过不写。2、宣告ospf各区,由于area3 不与骨干区area0 直接连接无法学习到其他区域的ospf路由,这里需要用到虚链路 vlink-peer,配置简述:area2 下 ar4 配置route-id 4.4.4.4 , ar5配置route-id 5.5.5.5;ospf下ar4 area2 配置vlink-peer 5.5.5.5 ,下ar5 area2 配置vlink-peer 4.4.4.4 使area3建立虚链路与骨干区直接相连。 3、area1下的abr(ar2)设置路由汇总 abr-summary 192.168.0.0 255.255.252.0 讲两个环回接口的路由汇总成一条。 4、ar3下的两个环回接口引入直连路由,ar3作为asbr(自治系统边界路由器)引入外部路由,ospf 下配置: import-route direct。 5、asbr-summary 172.16.0.0 255.255.252.0 路由汇总。 6、ar1 ,ar2 在区域1 下分别配置 nssa ,干掉 4 5 类lsa 保留外部路由。 7、区域3,ar5 和 ar6 分别ospf area3 配置authentication-mode md5 1 cipher admin 所有route的配置:[V200R003C00] # sysname ar1 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.1 255.255.255.0 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 192.168.1.1 255.255.255.0 # interface LoopBack2 ip address 192.168.2.1 255.255.255.0 # ospf 1 area 0.0.0.1 network 1.1.1.0 0.0.0.255 network 192.168.1.0 0.0.0.255 network 192.168.2.0 0.0.0.255 nssa # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar1> -------------------------------------------------------- <ar2>disp cur <ar2>disp current-configuration [V200R003C00] # sysname ar2 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 2.2.2.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # ospf 1 area 0.0.0.0 network 2.2.2.0 0.0.0.255 area 0.0.0.1 abr-summary 192.168.0.0 255.255.252.0 network 1.1.1.0 0.0.0.255 nssa # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar2> -------------------------------------------------------- <ar3>disp cur [V200R003C00] # sysname ar3 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # ospfv3 1 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 2.2.2.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 3.3.3.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 172.16.1.1 255.255.255.0 # interface LoopBack2 ip address 172.16.2.1 255.255.255.0 # ospf 1 asbr-summary 172.16.0.0 255.255.252.0 import-route direct area 0.0.0.0 network 2.2.2.0 0.0.0.255 network 3.3.3.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar3> -------------------------------------------------------- <ar4>disp cu [V200R003C00] # sysname ar4 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 3.3.3.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 4.4.4.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack0 ip address 44.44.44.44 255.255.255.0 # ospf 1 router-id 4.4.4.4 area 0.0.0.0 network 3.3.3.0 0.0.0.255 area 0.0.0.2 network 4.4.4.0 0.0.0.255 vlink-peer 5.5.5.5 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar4> -------------------------------------------------------- <ar5>disp cur [V200R003C00] # sysname ar5 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 4.4.4.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 5.5.5.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack0 ip address 55.55.55.55 255.255.255.0 # ospf 1 router-id 5.5.5.5 area 0.0.0.2 network 4.4.4.0 0.0.0.255 vlink-peer 4.4.4.4 area 0.0.0.3 authentication-mode md5 1 cipher %$%$>g}P.Dx'yG#4|05aM->+ONqz%$%$ network 5.5.5.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar5> ------------------------------------------------------- <ar6>disp cur [V200R003C00] # sysname ar6 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 5.5.5.2 255.255.255.0 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # ospf 1 area 0.0.0.3 authentication-mode md5 1 cipher %$%$Z9fIL=J(P)F1XG)Q[$!,OOK!%$%$ network 5.5.5.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return结束,谢谢阅读。

华为OSPF实验记录 拓扑要求:1,根据图示配置正确的ip地址2,根据图示配置ospf协议及所属的区域,使全网互通3,AR1上有两个环回接口,为了减少路由表规模,需要配置区域汇总4,AR3上引入了两个环回接口地址(通过引入直连可实现)import direct5,AR3上对引入的路由汇总6,区域1希望降低路由计算、存储压力 ,同时考虑网络扩展,需要保留引入外部路由的功能。7,区域3外来人员较多,采用较安全的方式保证路由交互的安全性配置记录简述:1、配置ip地址:略过不写。2、宣告ospf各区,由于area3 不与骨干区area0 直接连接无法学习到其他区域的ospf路由,这里需要用到虚链路 vlink-peer,配置简述:area2 下 ar4 配置route-id 4.4.4.4 , ar5配置route-id 5.5.5.5;ospf下ar4 area2 配置vlink-peer 5.5.5.5 ,下ar5 area2 配置vlink-peer 4.4.4.4 使area3建立虚链路与骨干区直接相连。 3、area1下的abr(ar2)设置路由汇总 abr-summary 192.168.0.0 255.255.252.0 讲两个环回接口的路由汇总成一条。 4、ar3下的两个环回接口引入直连路由,ar3作为asbr(自治系统边界路由器)引入外部路由,ospf 下配置: import-route direct。 5、asbr-summary 172.16.0.0 255.255.252.0 路由汇总。 6、ar1 ,ar2 在区域1 下分别配置 nssa ,干掉 4 5 类lsa 保留外部路由。 7、区域3,ar5 和 ar6 分别ospf area3 配置authentication-mode md5 1 cipher admin 所有route的配置:[V200R003C00] # sysname ar1 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.1 255.255.255.0 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 192.168.1.1 255.255.255.0 # interface LoopBack2 ip address 192.168.2.1 255.255.255.0 # ospf 1 area 0.0.0.1 network 1.1.1.0 0.0.0.255 network 192.168.1.0 0.0.0.255 network 192.168.2.0 0.0.0.255 nssa # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar1> -------------------------------------------------------- <ar2>disp cur <ar2>disp current-configuration [V200R003C00] # sysname ar2 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 2.2.2.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # ospf 1 area 0.0.0.0 network 2.2.2.0 0.0.0.255 area 0.0.0.1 abr-summary 192.168.0.0 255.255.252.0 network 1.1.1.0 0.0.0.255 nssa # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar2> -------------------------------------------------------- <ar3>disp cur [V200R003C00] # sysname ar3 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # ospfv3 1 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 2.2.2.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 3.3.3.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 172.16.1.1 255.255.255.0 # interface LoopBack2 ip address 172.16.2.1 255.255.255.0 # ospf 1 asbr-summary 172.16.0.0 255.255.252.0 import-route direct area 0.0.0.0 network 2.2.2.0 0.0.0.255 network 3.3.3.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar3> -------------------------------------------------------- <ar4>disp cu [V200R003C00] # sysname ar4 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 3.3.3.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 4.4.4.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack0 ip address 44.44.44.44 255.255.255.0 # ospf 1 router-id 4.4.4.4 area 0.0.0.0 network 3.3.3.0 0.0.0.255 area 0.0.0.2 network 4.4.4.0 0.0.0.255 vlink-peer 5.5.5.5 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar4> -------------------------------------------------------- <ar5>disp cur [V200R003C00] # sysname ar5 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 4.4.4.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 5.5.5.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack0 ip address 55.55.55.55 255.255.255.0 # ospf 1 router-id 5.5.5.5 area 0.0.0.2 network 4.4.4.0 0.0.0.255 vlink-peer 4.4.4.4 area 0.0.0.3 authentication-mode md5 1 cipher %$%$>g}P.Dx'yG#4|05aM->+ONqz%$%$ network 5.5.5.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar5> ------------------------------------------------------- <ar6>disp cur [V200R003C00] # sysname ar6 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 5.5.5.2 255.255.255.0 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # ospf 1 area 0.0.0.3 authentication-mode md5 1 cipher %$%$Z9fIL=J(P)F1XG)Q[$!,OOK!%$%$ network 5.5.5.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return结束,谢谢阅读。 -

![RouteOS下使用dnspod的ddns]() RouteOS下使用dnspod的ddns 强制赋值变量为:code,token,domain_id,record_id 可选变量为:sub_domain,record_type,record_line,value 当变量sub_domain为空时,PHP自动赋值为:『routeos』 当变量record_type为空时,php自动赋值为:『A』 当变量record_line为空时,PHP自动赋值为:『默认』 当变量value为空时,php自动获取当前请求的IP为其值 PHP$realip = getIP(); $code = $_GET['code']; $token = $_GET['token']; $domain_id = $_GET['domain_id']; $record_id = $_GET['record_id']; $sub_domain = $_GET['sub_domain']; $value = $_GET['value']; $record_type = $_GET['record_type']; $record_line = $_GET['record_line']; if (empty($code)) { exit('code empty.'); } if (empty($token)) { exit('token empty.'); } if (empty($domain_id)) { exit('domain_id empty.'); } if (empty($record_id)) { exit('record_id empty.'); } if (empty($sub_domain)) { $sub_domain = "routeos"; } if (empty($record_type)) { $record_type = "A"; } if (empty($record_line)) { $record_line = "默认"; } if (empty($value)) { $value = $realip; } $ip = checkIP($code, $token, $domain_id, $record_id); if (empty($ip)) { exit('ip empty.'); } if ($ip == $value) { exit("IP一致."); } $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, "https://dnsapi.cn/Record.Modify"); curl_setopt($ch, CURLOPT_POST, 1); curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); curl_setopt($ch, CURLOPT_POSTFIELDS, "login_token=" . $code . "," . $token . "&format=json&domain_id=" . $domain_id . "&record_id=" . $record_id . "&sub_domain=" . $sub_domain . "&value=" . $value . "&record_type=" . $record_type . "&record_line=" . "$record_line"); curl_setopt($ch, CURLOPT_RETURNTRANSFER, true); $server_output = curl_exec($ch); curl_close($ch); exit('ok'); function checkIP($code, $token, $domain_id, $record_id ) { $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, "https://dnsapi.cn/Record.Info"); curl_setopt($ch, CURLOPT_POST, 1); curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); curl_setopt($ch, CURLOPT_POSTFIELDS, "login_token=" . $code . "," . $token . "&format=json&domain_id=" . $domain_id . "&record_id=" . $record_id . ""); curl_setopt($ch, CURLOPT_RETURNTRANSFER, true); $server_output = curl_exec($ch); curl_close($ch); $json = json_decode($server_output, TRUE); return $json['record']['value']; } function getIP(){ if (@$_SERVER["HTTP_X_FORWARDED_FOR"]) $ip = $_SERVER["HTTP_X_FORWARDED_FOR"]; else if (@$_SERVER["HTTP_CLIENT_IP"]) $ip = $_SERVER["HTTP_CLIENT_IP"]; else if (@$_SERVER["REMOTE_ADDR"]) $ip = $_SERVER["REMOTE_ADDR"]; else if (@getenv("HTTP_X_FORWARDED_FOR")) $ip = getenv("HTTP_X_FORWARDED_FOR"); else if (@getenv("HTTP_CLIENT_IP")) $ip = getenv("HTTP_CLIENT_IP"); else if (@getenv("REMOTE_ADDR")) $ip = getenv("REMOTE_ADDR"); else $ip = "Unknown"; return $ip; } RouteOS 6.x:global id "200000" :global token "*****************25712a6430c5f2" :global domainid "830000" :global recordid "295000000" :global subdomain "routeos" :global xx "https://www.dwhd.org/dnspod_2.php?code=$id&token=$token&domain_id=$domainid&record_id=$recordid" /tool fetch url=("$xx") mode=https keep-result=yes dst-path=ddns.txt RouteOS 5.x:global id "200000" :global token "*****************25712a6430c5f2" :global domainid "830000" :global recordid "295000000" :global subdomain "routeos" :global xx "http://www.dwhd.org/dnspod_2.php?code=$id&token=$token&domain_id=$domainid&record_id=$recordid" /tool fetch url=("$xx") mode=http keep-result=yes dst-path=ddns.txt

RouteOS下使用dnspod的ddns 强制赋值变量为:code,token,domain_id,record_id 可选变量为:sub_domain,record_type,record_line,value 当变量sub_domain为空时,PHP自动赋值为:『routeos』 当变量record_type为空时,php自动赋值为:『A』 当变量record_line为空时,PHP自动赋值为:『默认』 当变量value为空时,php自动获取当前请求的IP为其值 PHP$realip = getIP(); $code = $_GET['code']; $token = $_GET['token']; $domain_id = $_GET['domain_id']; $record_id = $_GET['record_id']; $sub_domain = $_GET['sub_domain']; $value = $_GET['value']; $record_type = $_GET['record_type']; $record_line = $_GET['record_line']; if (empty($code)) { exit('code empty.'); } if (empty($token)) { exit('token empty.'); } if (empty($domain_id)) { exit('domain_id empty.'); } if (empty($record_id)) { exit('record_id empty.'); } if (empty($sub_domain)) { $sub_domain = "routeos"; } if (empty($record_type)) { $record_type = "A"; } if (empty($record_line)) { $record_line = "默认"; } if (empty($value)) { $value = $realip; } $ip = checkIP($code, $token, $domain_id, $record_id); if (empty($ip)) { exit('ip empty.'); } if ($ip == $value) { exit("IP一致."); } $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, "https://dnsapi.cn/Record.Modify"); curl_setopt($ch, CURLOPT_POST, 1); curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); curl_setopt($ch, CURLOPT_POSTFIELDS, "login_token=" . $code . "," . $token . "&format=json&domain_id=" . $domain_id . "&record_id=" . $record_id . "&sub_domain=" . $sub_domain . "&value=" . $value . "&record_type=" . $record_type . "&record_line=" . "$record_line"); curl_setopt($ch, CURLOPT_RETURNTRANSFER, true); $server_output = curl_exec($ch); curl_close($ch); exit('ok'); function checkIP($code, $token, $domain_id, $record_id ) { $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, "https://dnsapi.cn/Record.Info"); curl_setopt($ch, CURLOPT_POST, 1); curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); curl_setopt($ch, CURLOPT_POSTFIELDS, "login_token=" . $code . "," . $token . "&format=json&domain_id=" . $domain_id . "&record_id=" . $record_id . ""); curl_setopt($ch, CURLOPT_RETURNTRANSFER, true); $server_output = curl_exec($ch); curl_close($ch); $json = json_decode($server_output, TRUE); return $json['record']['value']; } function getIP(){ if (@$_SERVER["HTTP_X_FORWARDED_FOR"]) $ip = $_SERVER["HTTP_X_FORWARDED_FOR"]; else if (@$_SERVER["HTTP_CLIENT_IP"]) $ip = $_SERVER["HTTP_CLIENT_IP"]; else if (@$_SERVER["REMOTE_ADDR"]) $ip = $_SERVER["REMOTE_ADDR"]; else if (@getenv("HTTP_X_FORWARDED_FOR")) $ip = getenv("HTTP_X_FORWARDED_FOR"); else if (@getenv("HTTP_CLIENT_IP")) $ip = getenv("HTTP_CLIENT_IP"); else if (@getenv("REMOTE_ADDR")) $ip = getenv("REMOTE_ADDR"); else $ip = "Unknown"; return $ip; } RouteOS 6.x:global id "200000" :global token "*****************25712a6430c5f2" :global domainid "830000" :global recordid "295000000" :global subdomain "routeos" :global xx "https://www.dwhd.org/dnspod_2.php?code=$id&token=$token&domain_id=$domainid&record_id=$recordid" /tool fetch url=("$xx") mode=https keep-result=yes dst-path=ddns.txt RouteOS 5.x:global id "200000" :global token "*****************25712a6430c5f2" :global domainid "830000" :global recordid "295000000" :global subdomain "routeos" :global xx "http://www.dwhd.org/dnspod_2.php?code=$id&token=$token&domain_id=$domainid&record_id=$recordid" /tool fetch url=("$xx") mode=http keep-result=yes dst-path=ddns.txt -

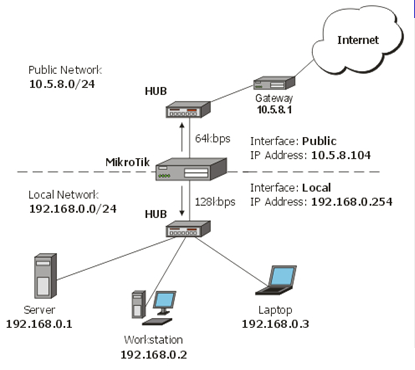

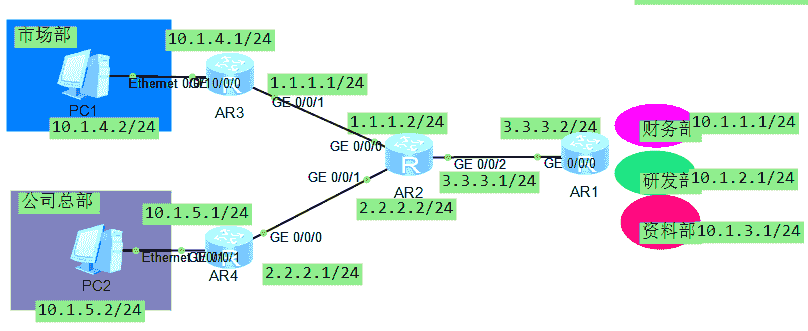

![Simple Queue简单配置]() Simple Queue简单配置 功能包:system等级: Level 3操作路径: /queue simple在/queue simple创建一个流控配置项目,会分别有三个独立的队列,分别是 global-in, global-out和 global-total. 如果在/queue simple创建一个默认队列规则(无流控限制、queue type为默认),并且该队列没有子队列,即这样的队列实际上没有创建。如果队列只配置了upload/download流控属性,global-total队列可以被忽略。如果仔细观察,当建立一条queue simple规则同时在queue tree可以瞬间看到3条规则的建立,然后被隐藏到后台,即queue simple被建立在queue tree下。Simple queues是有序对队列即FIFO,每个数据包都必须经过每一个队列处理,直到最后一条队列规则,即如果有1000条队列,匹配的队列规则是排列在第1000条,那么数据包过经过前面999条后,才能到达该规则。 因此Simple queue在出现大量队列规则后,处理效率会降低。在v6大改动后,simple queue已经具备了和queue tree相同的等级流控功能。在v6前simple queue使用的是FIFO算法,后v6之后FIFO算法已经取消,优化了RouterOS在流控处理性能。 P2P流量队列 计划时间任务执行队列规则 优先级队列 从 /ip firewall mangle 使用多重包标记 双向流控(对上行和下行的带宽限制) 应用举例下面假设我们想要对网络192.168.0.0/24流量限制为:下行1Mb上行512kb,这里我们需要让服务器192.168.0.1不受流量控制。网络的基本设置如图:这里我们使用(simple queue)简单队列,首先我们配置RouterOS的IP地址、网关和NAT等基本网络参数:[admin@MikroTik] ip address> print Flags: X – disabled, I – invalid, D – dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.0.254/24 192.168.0.0 192.168.0.255 Local 1 10.5.8.104/24 10.5.8.0 10.5.8.255 Public [admin@MikroTik] ip address>路由配置:[admin@MikroTik] ip route> print Flags: X – disabled, A – active, D – dynamic, C – connect, S – static, r – rip, b – bgp, o – ospf # DST-ADDRESS G GATEWAY DISTANCE INTERFACE 0 ADC 10.5.8.0/24 Public 1 ADC 192.168.0.0/24 Local 2 A S 0.0.0.0/0 r 10.5.8.1 Public [admin@MikroTik] ip route>最后不要忘记在ip firewall nat中配置src-nat的伪装或nat,做地址转换操作。为网络192.168.0.0/24的所有客户端添加一个限制下载流量为2Mb上传流量1Mb的简单队列规则。[admin@MikroTik] queue simple> add name=Limit-Local target-address=192.168.0.0/24 max-limit=1000000/2000000 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=1000000/2000000 total-queue=default [admin@MikroTik] queue simple>max-limit限制了最大可用带宽,从客户的角度看,参数target-addresses定义限制带宽的目标网络或者主机(也可以用逗号分隔开网络段或主机地址)。这里不想让服务器受到我们添加上面规则的任何流量限制,我们可以通过添加一个没有任何限制的规则(max-limit=0/0代表没有任何限制)并把它移到列表的顶部:[admin@MikroTik] queue simple> add name=Server target-addresses=192.168.0.1/32 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default 1 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default使用move命令将第二条规则移动到第一条,即从编号1,移动到编号0,用于queue simple中FIFO的优先顺序(注意:v6.0后FIFO算法被取消,所以不存在move命令)[admin@MikroTik] queue simple> move 1 0 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default 1 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default [admin@MikroTik] queue simple>

Simple Queue简单配置 功能包:system等级: Level 3操作路径: /queue simple在/queue simple创建一个流控配置项目,会分别有三个独立的队列,分别是 global-in, global-out和 global-total. 如果在/queue simple创建一个默认队列规则(无流控限制、queue type为默认),并且该队列没有子队列,即这样的队列实际上没有创建。如果队列只配置了upload/download流控属性,global-total队列可以被忽略。如果仔细观察,当建立一条queue simple规则同时在queue tree可以瞬间看到3条规则的建立,然后被隐藏到后台,即queue simple被建立在queue tree下。Simple queues是有序对队列即FIFO,每个数据包都必须经过每一个队列处理,直到最后一条队列规则,即如果有1000条队列,匹配的队列规则是排列在第1000条,那么数据包过经过前面999条后,才能到达该规则。 因此Simple queue在出现大量队列规则后,处理效率会降低。在v6大改动后,simple queue已经具备了和queue tree相同的等级流控功能。在v6前simple queue使用的是FIFO算法,后v6之后FIFO算法已经取消,优化了RouterOS在流控处理性能。 P2P流量队列 计划时间任务执行队列规则 优先级队列 从 /ip firewall mangle 使用多重包标记 双向流控(对上行和下行的带宽限制) 应用举例下面假设我们想要对网络192.168.0.0/24流量限制为:下行1Mb上行512kb,这里我们需要让服务器192.168.0.1不受流量控制。网络的基本设置如图:这里我们使用(simple queue)简单队列,首先我们配置RouterOS的IP地址、网关和NAT等基本网络参数:[admin@MikroTik] ip address> print Flags: X – disabled, I – invalid, D – dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.0.254/24 192.168.0.0 192.168.0.255 Local 1 10.5.8.104/24 10.5.8.0 10.5.8.255 Public [admin@MikroTik] ip address>路由配置:[admin@MikroTik] ip route> print Flags: X – disabled, A – active, D – dynamic, C – connect, S – static, r – rip, b – bgp, o – ospf # DST-ADDRESS G GATEWAY DISTANCE INTERFACE 0 ADC 10.5.8.0/24 Public 1 ADC 192.168.0.0/24 Local 2 A S 0.0.0.0/0 r 10.5.8.1 Public [admin@MikroTik] ip route>最后不要忘记在ip firewall nat中配置src-nat的伪装或nat,做地址转换操作。为网络192.168.0.0/24的所有客户端添加一个限制下载流量为2Mb上传流量1Mb的简单队列规则。[admin@MikroTik] queue simple> add name=Limit-Local target-address=192.168.0.0/24 max-limit=1000000/2000000 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=1000000/2000000 total-queue=default [admin@MikroTik] queue simple>max-limit限制了最大可用带宽,从客户的角度看,参数target-addresses定义限制带宽的目标网络或者主机(也可以用逗号分隔开网络段或主机地址)。这里不想让服务器受到我们添加上面规则的任何流量限制,我们可以通过添加一个没有任何限制的规则(max-limit=0/0代表没有任何限制)并把它移到列表的顶部:[admin@MikroTik] queue simple> add name=Server target-addresses=192.168.0.1/32 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default 1 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default使用move命令将第二条规则移动到第一条,即从编号1,移动到编号0,用于queue simple中FIFO的优先顺序(注意:v6.0后FIFO算法被取消,所以不存在move命令)[admin@MikroTik] queue simple> move 1 0 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default 1 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default [admin@MikroTik] queue simple> -