搜索到

14

篇与

的结果

-

![网络篇-华为与思科做链路捆绑(聚合)的问题]() 网络篇-华为与思科做链路捆绑(聚合)的问题 华为S5700 和 cisco6500 做 ETH-trunk 双链路捆绑拔插任意一条线都丢8个包,这个问题是项目做好很久之后一次偶然线路问题发现的。。。华为与思科拓扑(懒得画图):A(C2960)===》B(S5700) 通过 ETH-trunk 1 做链路捆绑 B(S5700)===》C(C6500) 通过 ETH-trunk 2 做链路捆绑 都是通过 2 层互联都是双链路.配置:C2960Switch#sh run int port-channel 1 Building configuration... Current configuration : 54 bytes ! interface Port-channel1 switchport mode trunk end Switch#sh run int g0/47 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/47 switchport mode trunk channel-group 1 mode on end Switch#sh run int g0/48 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/48 switchport mode trunk channel-group 1 mode on End S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface GigabitEthernet0/0/1 eth-trunk 1 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/2 eth-trunk 1 undo ntdp enable undo ndp enable \# \# interface GigabitEthernet0/0/13 eth-trunk 2 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/14 eth-trunk 2 undo ntdp enable undo ndp enable \# C6500BJ-BS02-6509#sh run int port-channel 100 Building configuration... Current configuration : 142 bytes ! interface Port-channel100 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk end BJ-BS02-6509#sh run int g2/41 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/41 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end BJ-BS02-6509#sh run int g2/42 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/42 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end 故障现象描述:A 下的主机 ping C 上的一个 ip 地址在捆绑做完配置候(未断线)通不丢包当断 AB 之间的一条链路丢 2 个包(拔插各一个正常)当断 BC 之间一条链路的时候丢 8 个包(拔插各 8 个不正常)处理过程检查配置基本没有问题:换场景测试我们把 A 接 B 的口和 C 接 B 的口对调配置不变断线 ping结果还是和开始一样在断 BC 链路的时候丢包 8 个(拔插各八个不正常)Cisco A 和 C 直接对接 ping 断线测试(配置不变)拔插各丢一个包正常通过拨打 400 客服(单号 2814229)给他说明情况和捆绑配置同时他让做了流量统计他们给出初步结论(57 和 65 之间物理线路问题接口问题以及不同厂商兼容问题)继续排查:保持上面的配置不变继续测试(捆绑接口都是放行 vlan all)通过上面的排查基本可以确定问题在 B 到 C 这两个交换机上。故先测 B 到 C 之间捆绑链路是否有问题:情景一在 B 交换机 S5700 上接了一个 pc 机把该接口划分在业务 vlan 下 ping 自己在 Cisco 交换机 6500上的网关现象: 不断线不丢包 断其中任意一条线丢 8 个包(拔线时丢 8 个再把链路恢复插上的时候也丢 8 个)情景二在交换机 B s5700 上配置了一个 vlanif 接口也是用该接口地址直接 ping cisco 交换机 6500 上的网关现象: 不断线不丢包 断其中任意一条线丢一个包(拔插个一个)得出结论:B 和 C 也就是 S5700 和 cisco6500 之间的捆绑链路没有问题情景三我们又在交换机 A 上配了一个 vlanif 接口用该地址 ping C 交换机 cisco6500 上的网关地址现象: 不断线不丢包 断 A 和 B 之间的链路一根线丢 1 个包(拔的时候丢 1 个再插上丢一个) 断 B 和 C 之间链路任意一根线丢 8 个包(拔插各 8 个包)情景四用 A 上的 vlanif 地址 ping B 交换机上的 vlanif 地址现象:不断线不丢包 断 A 和 B 之间任意一条链路丢一个包(拔插各一个)得出结论:可能业务 vlan 的问题,但是我们都是放行所有 vlan 和技术以及华为 400 沟通之后捆绑接口不放行所有 vlan 只放行业务 vlan修改配置:S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable 在 A 和 C 上也只放行业务 vlan 4 999 测试:把两台 pc 接在交换机 A c2960 上分别归在 vlan4 和 vlan999 然后 ping C 交换机 cisco6500上的网关地址现象:不断线不丢包 断 A 和 B 之间的任意一条链路丢一个包(拔插个一个) 断 B 和 C 之间的任意一条链路个丢一个包(拔插个一个)A 和 B 与 B 和 C 之间链路各任意断一条丢两个包(拔插各两个)该测试现象正常把现象反馈给 400 技术沟通得出结论:不同厂商之间兼容性问题,还有就是放行 vlan all 不安全容易出问题实际工程中几乎不这样做 主要结论归结不同厂商 BUG。小结1.可能配置出错,物理线路有问题,接口模块问题,工作速率工作模式(全双工半双工)不同厂商之间兼容性问题还有就是放行 vlan。。。。2.在配置链路捆绑的时候我们尽量不要放行 vlan all 这样安全性低以及容易出错,只需要具体放行业务 vlan 就可以了,同时与异厂商做对接时的明白设备通用协议考虑到兼容性问题。

网络篇-华为与思科做链路捆绑(聚合)的问题 华为S5700 和 cisco6500 做 ETH-trunk 双链路捆绑拔插任意一条线都丢8个包,这个问题是项目做好很久之后一次偶然线路问题发现的。。。华为与思科拓扑(懒得画图):A(C2960)===》B(S5700) 通过 ETH-trunk 1 做链路捆绑 B(S5700)===》C(C6500) 通过 ETH-trunk 2 做链路捆绑 都是通过 2 层互联都是双链路.配置:C2960Switch#sh run int port-channel 1 Building configuration... Current configuration : 54 bytes ! interface Port-channel1 switchport mode trunk end Switch#sh run int g0/47 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/47 switchport mode trunk channel-group 1 mode on end Switch#sh run int g0/48 Building configuration... Current configuration : 85 bytes ! interface GigabitEthernet0/48 switchport mode trunk channel-group 1 mode on End S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 2 to 4094 bpdu enable \# interface GigabitEthernet0/0/1 eth-trunk 1 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/2 eth-trunk 1 undo ntdp enable undo ndp enable \# \# interface GigabitEthernet0/0/13 eth-trunk 2 undo ntdp enable undo ndp enable \# interface GigabitEthernet0/0/14 eth-trunk 2 undo ntdp enable undo ndp enable \# C6500BJ-BS02-6509#sh run int port-channel 100 Building configuration... Current configuration : 142 bytes ! interface Port-channel100 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk end BJ-BS02-6509#sh run int g2/41 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/41 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end BJ-BS02-6509#sh run int g2/42 Building configuration... Current configuration : 173 bytes ! interface GigabitEthernet2/42 description to test no ip address switchport switchport trunk encapsulation dot1q switchport mode trunk channel-group 100 mode on end 故障现象描述:A 下的主机 ping C 上的一个 ip 地址在捆绑做完配置候(未断线)通不丢包当断 AB 之间的一条链路丢 2 个包(拔插各一个正常)当断 BC 之间一条链路的时候丢 8 个包(拔插各 8 个不正常)处理过程检查配置基本没有问题:换场景测试我们把 A 接 B 的口和 C 接 B 的口对调配置不变断线 ping结果还是和开始一样在断 BC 链路的时候丢包 8 个(拔插各八个不正常)Cisco A 和 C 直接对接 ping 断线测试(配置不变)拔插各丢一个包正常通过拨打 400 客服(单号 2814229)给他说明情况和捆绑配置同时他让做了流量统计他们给出初步结论(57 和 65 之间物理线路问题接口问题以及不同厂商兼容问题)继续排查:保持上面的配置不变继续测试(捆绑接口都是放行 vlan all)通过上面的排查基本可以确定问题在 B 到 C 这两个交换机上。故先测 B 到 C 之间捆绑链路是否有问题:情景一在 B 交换机 S5700 上接了一个 pc 机把该接口划分在业务 vlan 下 ping 自己在 Cisco 交换机 6500上的网关现象: 不断线不丢包 断其中任意一条线丢 8 个包(拔线时丢 8 个再把链路恢复插上的时候也丢 8 个)情景二在交换机 B s5700 上配置了一个 vlanif 接口也是用该接口地址直接 ping cisco 交换机 6500 上的网关现象: 不断线不丢包 断其中任意一条线丢一个包(拔插个一个)得出结论:B 和 C 也就是 S5700 和 cisco6500 之间的捆绑链路没有问题情景三我们又在交换机 A 上配了一个 vlanif 接口用该地址 ping C 交换机 cisco6500 上的网关地址现象: 不断线不丢包 断 A 和 B 之间的链路一根线丢 1 个包(拔的时候丢 1 个再插上丢一个) 断 B 和 C 之间链路任意一根线丢 8 个包(拔插各 8 个包)情景四用 A 上的 vlanif 地址 ping B 交换机上的 vlanif 地址现象:不断线不丢包 断 A 和 B 之间任意一条链路丢一个包(拔插各一个)得出结论:可能业务 vlan 的问题,但是我们都是放行所有 vlan 和技术以及华为 400 沟通之后捆绑接口不放行所有 vlan 只放行业务 vlan修改配置:S5700\# interface Eth-Trunk1 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable \# interface Eth-Trunk2 port link-type trunk port trunk allow-pass vlan 4 999 bpdu enable 在 A 和 C 上也只放行业务 vlan 4 999 测试:把两台 pc 接在交换机 A c2960 上分别归在 vlan4 和 vlan999 然后 ping C 交换机 cisco6500上的网关地址现象:不断线不丢包 断 A 和 B 之间的任意一条链路丢一个包(拔插个一个) 断 B 和 C 之间的任意一条链路个丢一个包(拔插个一个)A 和 B 与 B 和 C 之间链路各任意断一条丢两个包(拔插各两个)该测试现象正常把现象反馈给 400 技术沟通得出结论:不同厂商之间兼容性问题,还有就是放行 vlan all 不安全容易出问题实际工程中几乎不这样做 主要结论归结不同厂商 BUG。小结1.可能配置出错,物理线路有问题,接口模块问题,工作速率工作模式(全双工半双工)不同厂商之间兼容性问题还有就是放行 vlan。。。。2.在配置链路捆绑的时候我们尽量不要放行 vlan all 这样安全性低以及容易出错,只需要具体放行业务 vlan 就可以了,同时与异厂商做对接时的明白设备通用协议考虑到兼容性问题。 -

![常见的几种华为PON ONU MA5616、MA5620等配置]() 常见的几种华为PON ONU MA5616、MA5620等配置 本文主要记录一下开局脚本,记性不好,以免遗忘,也许正好有人需要呢?也可以帮到人 ::paopao:tieba_emotion_93::常见的几种华为ONU MA5616、MA5620等配置MA5620配置数据通信部分vlan 1001 to 1024 mux y port vlan 1001 to 1024 0/0 1 y multi-service-port from-vlan 1001 port 0/1 1-24 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1001 board 1 user-vlan untagged rx-cttr 6 tx-cttr 6 y语音部分vlan 3807 smart port vlan 3807 0/0 1 interface vlanif 3807 ip address 10.61.127.136 255.255.255.128 quit protocol-8021p-pri 6 vlan 3807 voip ip address media 10.61.127.136 10.61.127.129 ip address signaling 10.61.127.136 qos vlan media 10.61.127.136 priority 6 qos vlan signaling 10.61.127.136 priority 6 quit interface h248 0 Y if-h248 attribute mgip 10.61.127.136 mgport 2944 transfer udp primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 mg-media-ip1 10.61.127.136 start-negotiate-version 1 if-h248 attribute mgc-domain-name1 FS.GD.SS-HW-1.CNC.cn mgc-domain-name2 FS.GD.SS-HW-2.CNC.cn primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 secondary-mgc-ip1 221.4.13.196 secondary-mgc-port 2944 mg-ringmode add 0 10 26 digitmap-timer start 20 digitmap-timer short 3 digitmap-timer long 3 digitmap-timer duration 4000 mg-software parameter 13 2 reset coldstart y quit esl user mgpstnuser batadd 0/1/1 0/1/24 0 terminalid 0 quit pstnport pstnport attribute batset 0/1/1 0/1/24 reverse-pole-pulse-level 300 pstnport electric batset 0/1/1 0/1/24 current 2 quit board reset 0/1 y ring check enable autosave interval on autosave interval 1440 dns server 10.15.55.55 dns server 10.15.55.88 undo rollback y dsp attribute jitter-buffer init-adapt-jb 20 fax-modem parameters rfc2198-start-mode disableRfc2198SmartStartup fax parameters workmode thoroughly flow v5 ip route-static 221.4.12.0 255.255.255.0 10.61.127.129 ip route-static 221.4.13.0 255.255.255.0 10.61.127.129 ip route-static 221.4.15.0 255.255.255.192 10.61.127.129 ping 221.4.12.196 //测试是否通至软交换 MA5626配置与MA5620大同小异直接copy即可~MA5616配置数据部分board confirm 0 vlan 1001 to 1128 mux y port vlan 1001 to 1128 0/0 1 y multi-service-port from-vlan 1001 board 3 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1033 board 4 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1161 board 2 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y adsl line-profile quickadd 2 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 2048 32 512 name 2M_inter adsl line-profile quickadd 3 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 2048 32 512 name 2M_fast adsl line-profile quickadd 4 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 4096 32 512 name 4M_inter adsl line-profile quickadd 5 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 4096 32 512 name 4M_fast adsl line-profile quickadd 6 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 6144 32 512 name 6M_inter adsl line-profile quickadd 7 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 6144 32 512 name 6M_fast adsl line-profile quickadd 8 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 8192 32 512 name 8M_inter adsl line-profile quickadd 9 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 8192 32 512 name 8M_fast adsl line-profile quickadd 10 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 10240 32 1024 name 10M_inter ring check enable autosave interval on autosave interval 1440 interface adsl 0/2 deactivate all activate all profile-index 10 quit interface adsl 0/3 deactivate all activate all profile-index 10 quit interface adsl 0/4 deactivate all activate all profile-index 10 quit语言部分 vlan 3875 smart port vlan 3875 0/0 1 interface vlanif 3802 ip address 10.60.126.194 255.255.255.192 quit protocol-8021p-pri 6 vlan 3802 voip ip address media 10.60.126.194 10.60.126.193 ip address signaling 10.60.126.193 qos vlan media 10.60.126.194 priority 6 qos vlan signaling 10.60.126.194 priority 6 quit interface h248 0 Y if-h248 attribute mgip 10.60.126.193 mgport 2944 transfer udp primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 mg-media-ip 10.60.126.193 start-negotiate-version 1 if-h248 attribute mgc-domain-name1 FS.GD.SS-HW-1.CNC.cn mgc-domain-name2 FS.GD.SS-HW-2.CNC.cn primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 secondary-mgc-ip1 221.4.13.196 secondary-mgc-port 2944 mg-ringmode add 0 10 26 digitmap-timer start 20 digitmap-timer short 3 digitmap-timer long 3 digitmap-timer duration 4000 mg-software parameter 13 2 reset coldstart y quit esl user mgpstnuser batadd 0/1/0 0/1/31 0 terminalid 0 quit pstnport pstnport attribute batset 0/1/0 0/1/31 reverse-pole-pulse enable reverse-pole-pulse-level 300 quit board reset 0/1 y ring check enable autosave interval on autosave interval 1440 dns server 10.15.55.55 dns server 10.15.55.88 undo rollback y dsp attribute jitter-buffer init-adapt-jb 20 fax-modem parameters rfc2198-start-mode disableRfc2198SmartStartup fax parameters workmode thoroughly flow v5 ip route-static 221.4.12.0 255.255.255.0 10.61.122.1 ip route-static 221.4.13.0 255.255.255.0 10.61.122.1 ip route-static 221.4.15.0 255.255.255.192 10.61.122.1 ping 221.4.12.196 \\test ms

常见的几种华为PON ONU MA5616、MA5620等配置 本文主要记录一下开局脚本,记性不好,以免遗忘,也许正好有人需要呢?也可以帮到人 ::paopao:tieba_emotion_93::常见的几种华为ONU MA5616、MA5620等配置MA5620配置数据通信部分vlan 1001 to 1024 mux y port vlan 1001 to 1024 0/0 1 y multi-service-port from-vlan 1001 port 0/1 1-24 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1001 board 1 user-vlan untagged rx-cttr 6 tx-cttr 6 y语音部分vlan 3807 smart port vlan 3807 0/0 1 interface vlanif 3807 ip address 10.61.127.136 255.255.255.128 quit protocol-8021p-pri 6 vlan 3807 voip ip address media 10.61.127.136 10.61.127.129 ip address signaling 10.61.127.136 qos vlan media 10.61.127.136 priority 6 qos vlan signaling 10.61.127.136 priority 6 quit interface h248 0 Y if-h248 attribute mgip 10.61.127.136 mgport 2944 transfer udp primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 mg-media-ip1 10.61.127.136 start-negotiate-version 1 if-h248 attribute mgc-domain-name1 FS.GD.SS-HW-1.CNC.cn mgc-domain-name2 FS.GD.SS-HW-2.CNC.cn primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 secondary-mgc-ip1 221.4.13.196 secondary-mgc-port 2944 mg-ringmode add 0 10 26 digitmap-timer start 20 digitmap-timer short 3 digitmap-timer long 3 digitmap-timer duration 4000 mg-software parameter 13 2 reset coldstart y quit esl user mgpstnuser batadd 0/1/1 0/1/24 0 terminalid 0 quit pstnport pstnport attribute batset 0/1/1 0/1/24 reverse-pole-pulse-level 300 pstnport electric batset 0/1/1 0/1/24 current 2 quit board reset 0/1 y ring check enable autosave interval on autosave interval 1440 dns server 10.15.55.55 dns server 10.15.55.88 undo rollback y dsp attribute jitter-buffer init-adapt-jb 20 fax-modem parameters rfc2198-start-mode disableRfc2198SmartStartup fax parameters workmode thoroughly flow v5 ip route-static 221.4.12.0 255.255.255.0 10.61.127.129 ip route-static 221.4.13.0 255.255.255.0 10.61.127.129 ip route-static 221.4.15.0 255.255.255.192 10.61.127.129 ping 221.4.12.196 //测试是否通至软交换 MA5626配置与MA5620大同小异直接copy即可~MA5616配置数据部分board confirm 0 vlan 1001 to 1128 mux y port vlan 1001 to 1128 0/0 1 y multi-service-port from-vlan 1001 board 3 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1033 board 4 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y multi-service-port from-vlan 1161 board 2 vpi 0 vci 35 user-vlan untagged rx-cttr 6 tx-cttr 6 y adsl line-profile quickadd 2 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 2048 32 512 name 2M_inter adsl line-profile quickadd 3 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 2048 32 512 name 2M_fast adsl line-profile quickadd 4 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 4096 32 512 name 4M_inter adsl line-profile quickadd 5 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 4096 32 512 name 4M_fast adsl line-profile quickadd 6 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 6144 32 512 name 6M_inter adsl line-profile quickadd 7 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 6144 32 512 name 6M_fast adsl line-profile quickadd 8 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 8192 32 512 name 8M_inter adsl line-profile quickadd 9 basic-para all trellis 1 bitswap 0 0 channel fast adapt at-startup snr 6 0 31 6 0 31 rate 32 8192 32 512 name 8M_fast adsl line-profile quickadd 10 basic-para all trellis 1 bitswap 0 0 channel interleaved 16 6 adapt at-startup snr 6 0 31 6 0 31 rate 32 10240 32 1024 name 10M_inter ring check enable autosave interval on autosave interval 1440 interface adsl 0/2 deactivate all activate all profile-index 10 quit interface adsl 0/3 deactivate all activate all profile-index 10 quit interface adsl 0/4 deactivate all activate all profile-index 10 quit语言部分 vlan 3875 smart port vlan 3875 0/0 1 interface vlanif 3802 ip address 10.60.126.194 255.255.255.192 quit protocol-8021p-pri 6 vlan 3802 voip ip address media 10.60.126.194 10.60.126.193 ip address signaling 10.60.126.193 qos vlan media 10.60.126.194 priority 6 qos vlan signaling 10.60.126.194 priority 6 quit interface h248 0 Y if-h248 attribute mgip 10.60.126.193 mgport 2944 transfer udp primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 mg-media-ip 10.60.126.193 start-negotiate-version 1 if-h248 attribute mgc-domain-name1 FS.GD.SS-HW-1.CNC.cn mgc-domain-name2 FS.GD.SS-HW-2.CNC.cn primary-mgc-ip1 221.4.12.196 primary-mgc-port 2944 secondary-mgc-ip1 221.4.13.196 secondary-mgc-port 2944 mg-ringmode add 0 10 26 digitmap-timer start 20 digitmap-timer short 3 digitmap-timer long 3 digitmap-timer duration 4000 mg-software parameter 13 2 reset coldstart y quit esl user mgpstnuser batadd 0/1/0 0/1/31 0 terminalid 0 quit pstnport pstnport attribute batset 0/1/0 0/1/31 reverse-pole-pulse enable reverse-pole-pulse-level 300 quit board reset 0/1 y ring check enable autosave interval on autosave interval 1440 dns server 10.15.55.55 dns server 10.15.55.88 undo rollback y dsp attribute jitter-buffer init-adapt-jb 20 fax-modem parameters rfc2198-start-mode disableRfc2198SmartStartup fax parameters workmode thoroughly flow v5 ip route-static 221.4.12.0 255.255.255.0 10.61.122.1 ip route-static 221.4.13.0 255.255.255.0 10.61.122.1 ip route-static 221.4.15.0 255.255.255.192 10.61.122.1 ping 221.4.12.196 \\test ms -

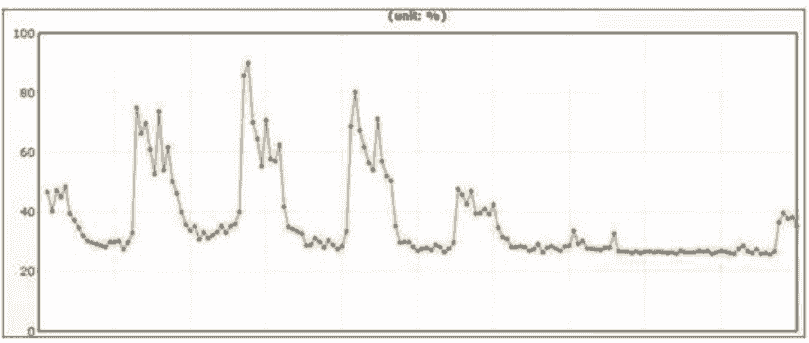

![华为S6700交换机CPU占用过高]() 华为S6700交换机CPU占用过高 问题描述:两台 S6700 均全局使能 RSTP,并配置 OSPF 和 VRRP。故障发生时,主设备上出现 OSPF、 VRRP 协议震荡。两台交换机上均出现 CPU 高的日志信息,同时网管上监控 CPU 占用率多次超过 90%,同时还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。 通过网管监控的 CPU 利用率情况,如图所示 :通过网管监控看到的 CPU 利用率告警信息1. 交换机上出现 CPU 占用率过高的日志信息。S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[31]:The CPU is overloaded(CpuUsage=96%, Threshold=95%), and the tasks with top three CPU occupancy are: FTS total : 18% SRMT total : 11% SOCK total : 8% S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[60]:The CPU is overloaded(CpuUsage=100%, Threshold=95%), and the tasks with top three CPU occupancy are: PPI total : 41% SRMT total : 10% FTS total : 8%2. 交换机上还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[56]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-miss, ExceededPacketCount=016956) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[57]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-reply, ExceededPacketCount=020699) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[58]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-request, ExceededPacketCount=0574)3. 查看端口 TC(Topology Change)报文收发情况。 所有使能 RSTP 的端口,接收的 TC 报文计数均在增长。<S6700> display stp tc-bpdu statistics -------------------------- STP TC/TCN information -------------------------- MSTID Port TC(Send/Receive) TCN(Send/Receive) 0 GigabitEthernet0/0/1 19319/3271 0/0 0 GigabitEthernet0/0/2 29761/676 0/0 0 GigabitEthernet0/0/3 128/4 0/0 0 GigabitEthernet0/0/4 24615/1016 0/0 0 GigabitEthernet0/0/5 30697/98 0/0 0 GigabitEthernet0/0/6 25447/317 0/0处理过程步骤 1 全局配置 stp tc-protection。配置此命令后可以保证设备频繁收到 TC 报文时,每 2 秒周期内最多只处理 1 次表项刷新。 从而减少 MAC、ARP 表项频繁刷新对设备造成的 CPU 处理任务过多。步骤 2 全局配置 arp topology-change disable 及 mac-address update arp当设备收到 TC 报文后,默认会清除 MAC、老化 ARP。当设备上的 ARP 表项较多时,ARP 的 重新学习会导致网络中的 ARP 报文过多。配置 arp topology-change disable、mac-address update arp 后,在网络拓扑变化时,可以根据 MAC 地址的出接口变化刷新 ARP 表项出接口。可以 减少大量不必要的 ARP 表项刷新。说明:V100R006 版本开始支持 mac-address update arp,V200R001 版本开始支持 arp topology-change disable 命令根因通过查看端口的 TC 报文计数,发现端口收到大量的 TC 报文,且在不断增长。触发 MAC 删除、 ARP 表项刷新,设备处理大量 arp-miss、arp-request 和 arp-reply 报文,导致 CPU 升高,OSPF Hello 报文、VRRP 心跳报文不能及时处理,出现震荡建议与总结在部署 STP 时,建议配置 TC 保护功能,所有连接终端的接口配置成边缘端口,这样可以避免 某些端口的状态变化引起整个 STP 网络震荡而重新收敛

华为S6700交换机CPU占用过高 问题描述:两台 S6700 均全局使能 RSTP,并配置 OSPF 和 VRRP。故障发生时,主设备上出现 OSPF、 VRRP 协议震荡。两台交换机上均出现 CPU 高的日志信息,同时网管上监控 CPU 占用率多次超过 90%,同时还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。 通过网管监控的 CPU 利用率情况,如图所示 :通过网管监控看到的 CPU 利用率告警信息1. 交换机上出现 CPU 占用率过高的日志信息。S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[31]:The CPU is overloaded(CpuUsage=96%, Threshold=95%), and the tasks with top three CPU occupancy are: FTS total : 18% SRMT total : 11% SOCK total : 8% S6700-1 %%01VOSCPU/4/CPU_USAGE_HIGH(l)[60]:The CPU is overloaded(CpuUsage=100%, Threshold=95%), and the tasks with top three CPU occupancy are: PPI total : 41% SRMT total : 10% FTS total : 8%2. 交换机上还有大量的 ARP 报文超过 CPCAR 后丢弃的日志记录。S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[56]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-miss, ExceededPacketCount=016956) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[57]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-reply, ExceededPacketCount=020699) S6700-1 %%01DEFD/4/CPCAR_DROP_MPU(l)[58]:Rate of packets to cpu exceeded the CPCAR limit on the MPU. (Protocol=arp-request, ExceededPacketCount=0574)3. 查看端口 TC(Topology Change)报文收发情况。 所有使能 RSTP 的端口,接收的 TC 报文计数均在增长。<S6700> display stp tc-bpdu statistics -------------------------- STP TC/TCN information -------------------------- MSTID Port TC(Send/Receive) TCN(Send/Receive) 0 GigabitEthernet0/0/1 19319/3271 0/0 0 GigabitEthernet0/0/2 29761/676 0/0 0 GigabitEthernet0/0/3 128/4 0/0 0 GigabitEthernet0/0/4 24615/1016 0/0 0 GigabitEthernet0/0/5 30697/98 0/0 0 GigabitEthernet0/0/6 25447/317 0/0处理过程步骤 1 全局配置 stp tc-protection。配置此命令后可以保证设备频繁收到 TC 报文时,每 2 秒周期内最多只处理 1 次表项刷新。 从而减少 MAC、ARP 表项频繁刷新对设备造成的 CPU 处理任务过多。步骤 2 全局配置 arp topology-change disable 及 mac-address update arp当设备收到 TC 报文后,默认会清除 MAC、老化 ARP。当设备上的 ARP 表项较多时,ARP 的 重新学习会导致网络中的 ARP 报文过多。配置 arp topology-change disable、mac-address update arp 后,在网络拓扑变化时,可以根据 MAC 地址的出接口变化刷新 ARP 表项出接口。可以 减少大量不必要的 ARP 表项刷新。说明:V100R006 版本开始支持 mac-address update arp,V200R001 版本开始支持 arp topology-change disable 命令根因通过查看端口的 TC 报文计数,发现端口收到大量的 TC 报文,且在不断增长。触发 MAC 删除、 ARP 表项刷新,设备处理大量 arp-miss、arp-request 和 arp-reply 报文,导致 CPU 升高,OSPF Hello 报文、VRRP 心跳报文不能及时处理,出现震荡建议与总结在部署 STP 时,建议配置 TC 保护功能,所有连接终端的接口配置成边缘端口,这样可以避免 某些端口的状态变化引起整个 STP 网络震荡而重新收敛 -

![IS-IS协议原理与配置]() IS-IS协议原理与配置 前言 和OSPF一样,IS-IS也是一种基于链路状态并使用最短路径优先算法进行路由计算的一种IGP协议。IS-IS最初是国际化标准组织ISO为它的无连接网络协议CLNP设计的一种动态路由协议。 为了提供对IP的路由支持,IETF在RFC1195中对IS-IS进行了扩充和修改,使它能够同时应用在TCP/IP和OSI环境中,修订后的IS-IS协议被称为集成化的IS-IS。由于IS-IS的简便性及扩展性强的特点,目前在大型ISP的网络中被广泛地部署 IS-IS协议基本原理应用场景历史起源路由计算过程地址结果路由器分类(路由角色)邻居Hello报文邻居的关系建立链路状态信息的载体链路状态信息的交互路由算法网络分层路由域区域间路由IS-IS与OSPF的区别IS-IS与OSPF差异性术语对照表IS-IS应用场景配置IS-IS路由配置需求IS-IS路由配置实现 (1)IS-IS路由配置实现 (2)IS-IS路由配置实现 (3)思考? IS-IS路由器类型有哪几种? PSNP报文在邻居交互中起到了什么作用? 相比OSPF,IS-IS的优势是什么?

IS-IS协议原理与配置 前言 和OSPF一样,IS-IS也是一种基于链路状态并使用最短路径优先算法进行路由计算的一种IGP协议。IS-IS最初是国际化标准组织ISO为它的无连接网络协议CLNP设计的一种动态路由协议。 为了提供对IP的路由支持,IETF在RFC1195中对IS-IS进行了扩充和修改,使它能够同时应用在TCP/IP和OSI环境中,修订后的IS-IS协议被称为集成化的IS-IS。由于IS-IS的简便性及扩展性强的特点,目前在大型ISP的网络中被广泛地部署 IS-IS协议基本原理应用场景历史起源路由计算过程地址结果路由器分类(路由角色)邻居Hello报文邻居的关系建立链路状态信息的载体链路状态信息的交互路由算法网络分层路由域区域间路由IS-IS与OSPF的区别IS-IS与OSPF差异性术语对照表IS-IS应用场景配置IS-IS路由配置需求IS-IS路由配置实现 (1)IS-IS路由配置实现 (2)IS-IS路由配置实现 (3)思考? IS-IS路由器类型有哪几种? PSNP报文在邻居交互中起到了什么作用? 相比OSPF,IS-IS的优势是什么? -

![华为OSPF实验记录]() 华为OSPF实验记录 拓扑要求:1,根据图示配置正确的ip地址2,根据图示配置ospf协议及所属的区域,使全网互通3,AR1上有两个环回接口,为了减少路由表规模,需要配置区域汇总4,AR3上引入了两个环回接口地址(通过引入直连可实现)import direct5,AR3上对引入的路由汇总6,区域1希望降低路由计算、存储压力 ,同时考虑网络扩展,需要保留引入外部路由的功能。7,区域3外来人员较多,采用较安全的方式保证路由交互的安全性配置记录简述:1、配置ip地址:略过不写。2、宣告ospf各区,由于area3 不与骨干区area0 直接连接无法学习到其他区域的ospf路由,这里需要用到虚链路 vlink-peer,配置简述:area2 下 ar4 配置route-id 4.4.4.4 , ar5配置route-id 5.5.5.5;ospf下ar4 area2 配置vlink-peer 5.5.5.5 ,下ar5 area2 配置vlink-peer 4.4.4.4 使area3建立虚链路与骨干区直接相连。 3、area1下的abr(ar2)设置路由汇总 abr-summary 192.168.0.0 255.255.252.0 讲两个环回接口的路由汇总成一条。 4、ar3下的两个环回接口引入直连路由,ar3作为asbr(自治系统边界路由器)引入外部路由,ospf 下配置: import-route direct。 5、asbr-summary 172.16.0.0 255.255.252.0 路由汇总。 6、ar1 ,ar2 在区域1 下分别配置 nssa ,干掉 4 5 类lsa 保留外部路由。 7、区域3,ar5 和 ar6 分别ospf area3 配置authentication-mode md5 1 cipher admin 所有route的配置:[V200R003C00] # sysname ar1 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.1 255.255.255.0 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 192.168.1.1 255.255.255.0 # interface LoopBack2 ip address 192.168.2.1 255.255.255.0 # ospf 1 area 0.0.0.1 network 1.1.1.0 0.0.0.255 network 192.168.1.0 0.0.0.255 network 192.168.2.0 0.0.0.255 nssa # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar1> -------------------------------------------------------- <ar2>disp cur <ar2>disp current-configuration [V200R003C00] # sysname ar2 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 2.2.2.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # ospf 1 area 0.0.0.0 network 2.2.2.0 0.0.0.255 area 0.0.0.1 abr-summary 192.168.0.0 255.255.252.0 network 1.1.1.0 0.0.0.255 nssa # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar2> -------------------------------------------------------- <ar3>disp cur [V200R003C00] # sysname ar3 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # ospfv3 1 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 2.2.2.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 3.3.3.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 172.16.1.1 255.255.255.0 # interface LoopBack2 ip address 172.16.2.1 255.255.255.0 # ospf 1 asbr-summary 172.16.0.0 255.255.252.0 import-route direct area 0.0.0.0 network 2.2.2.0 0.0.0.255 network 3.3.3.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar3> -------------------------------------------------------- <ar4>disp cu [V200R003C00] # sysname ar4 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 3.3.3.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 4.4.4.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack0 ip address 44.44.44.44 255.255.255.0 # ospf 1 router-id 4.4.4.4 area 0.0.0.0 network 3.3.3.0 0.0.0.255 area 0.0.0.2 network 4.4.4.0 0.0.0.255 vlink-peer 5.5.5.5 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar4> -------------------------------------------------------- <ar5>disp cur [V200R003C00] # sysname ar5 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 4.4.4.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 5.5.5.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack0 ip address 55.55.55.55 255.255.255.0 # ospf 1 router-id 5.5.5.5 area 0.0.0.2 network 4.4.4.0 0.0.0.255 vlink-peer 4.4.4.4 area 0.0.0.3 authentication-mode md5 1 cipher %$%$>g}P.Dx'yG#4|05aM->+ONqz%$%$ network 5.5.5.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar5> ------------------------------------------------------- <ar6>disp cur [V200R003C00] # sysname ar6 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 5.5.5.2 255.255.255.0 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # ospf 1 area 0.0.0.3 authentication-mode md5 1 cipher %$%$Z9fIL=J(P)F1XG)Q[$!,OOK!%$%$ network 5.5.5.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return结束,谢谢阅读。

华为OSPF实验记录 拓扑要求:1,根据图示配置正确的ip地址2,根据图示配置ospf协议及所属的区域,使全网互通3,AR1上有两个环回接口,为了减少路由表规模,需要配置区域汇总4,AR3上引入了两个环回接口地址(通过引入直连可实现)import direct5,AR3上对引入的路由汇总6,区域1希望降低路由计算、存储压力 ,同时考虑网络扩展,需要保留引入外部路由的功能。7,区域3外来人员较多,采用较安全的方式保证路由交互的安全性配置记录简述:1、配置ip地址:略过不写。2、宣告ospf各区,由于area3 不与骨干区area0 直接连接无法学习到其他区域的ospf路由,这里需要用到虚链路 vlink-peer,配置简述:area2 下 ar4 配置route-id 4.4.4.4 , ar5配置route-id 5.5.5.5;ospf下ar4 area2 配置vlink-peer 5.5.5.5 ,下ar5 area2 配置vlink-peer 4.4.4.4 使area3建立虚链路与骨干区直接相连。 3、area1下的abr(ar2)设置路由汇总 abr-summary 192.168.0.0 255.255.252.0 讲两个环回接口的路由汇总成一条。 4、ar3下的两个环回接口引入直连路由,ar3作为asbr(自治系统边界路由器)引入外部路由,ospf 下配置: import-route direct。 5、asbr-summary 172.16.0.0 255.255.252.0 路由汇总。 6、ar1 ,ar2 在区域1 下分别配置 nssa ,干掉 4 5 类lsa 保留外部路由。 7、区域3,ar5 和 ar6 分别ospf area3 配置authentication-mode md5 1 cipher admin 所有route的配置:[V200R003C00] # sysname ar1 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.1 255.255.255.0 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 192.168.1.1 255.255.255.0 # interface LoopBack2 ip address 192.168.2.1 255.255.255.0 # ospf 1 area 0.0.0.1 network 1.1.1.0 0.0.0.255 network 192.168.1.0 0.0.0.255 network 192.168.2.0 0.0.0.255 nssa # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar1> -------------------------------------------------------- <ar2>disp cur <ar2>disp current-configuration [V200R003C00] # sysname ar2 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 2.2.2.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # ospf 1 area 0.0.0.0 network 2.2.2.0 0.0.0.255 area 0.0.0.1 abr-summary 192.168.0.0 255.255.252.0 network 1.1.1.0 0.0.0.255 nssa # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar2> -------------------------------------------------------- <ar3>disp cur [V200R003C00] # sysname ar3 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # ospfv3 1 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 2.2.2.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 3.3.3.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 172.16.1.1 255.255.255.0 # interface LoopBack2 ip address 172.16.2.1 255.255.255.0 # ospf 1 asbr-summary 172.16.0.0 255.255.252.0 import-route direct area 0.0.0.0 network 2.2.2.0 0.0.0.255 network 3.3.3.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar3> -------------------------------------------------------- <ar4>disp cu [V200R003C00] # sysname ar4 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 3.3.3.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 4.4.4.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack0 ip address 44.44.44.44 255.255.255.0 # ospf 1 router-id 4.4.4.4 area 0.0.0.0 network 3.3.3.0 0.0.0.255 area 0.0.0.2 network 4.4.4.0 0.0.0.255 vlink-peer 5.5.5.5 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar4> -------------------------------------------------------- <ar5>disp cur [V200R003C00] # sysname ar5 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 4.4.4.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 5.5.5.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack0 ip address 55.55.55.55 255.255.255.0 # ospf 1 router-id 5.5.5.5 area 0.0.0.2 network 4.4.4.0 0.0.0.255 vlink-peer 4.4.4.4 area 0.0.0.3 authentication-mode md5 1 cipher %$%$>g}P.Dx'yG#4|05aM->+ONqz%$%$ network 5.5.5.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar5> ------------------------------------------------------- <ar6>disp cur [V200R003C00] # sysname ar6 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load flash:/portalpage.zip # drop illegal-mac alarm # wlan ac-global carrier id other ac id 0 # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 5.5.5.2 255.255.255.0 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # ospf 1 area 0.0.0.3 authentication-mode md5 1 cipher %$%$Z9fIL=J(P)F1XG)Q[$!,OOK!%$%$ network 5.5.5.0 0.0.0.255 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return结束,谢谢阅读。 -

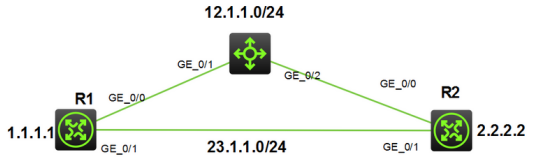

![华为BFD功能简单配置]() 华为BFD功能简单配置 BFD:Bidirectional Forwarding Detection,双向转发检查作用:毫秒级故障检查,通常结合三层协议(如静态路由、vrrp、ospf、BGP等)实现链路故障快速检查。bfd 全局使能BFDbfd 1 bind peer-ip 12.1.1.2 source-ip 12.1.1.1 配置BFD组1 discriminator local 1 本地标识1 标识需要互为对称 discriminator remote 2 远端标识2 commit 确认提交 静态路由调用BFDip route-static 0.0.0.0 0.0.0.0 23.1.1.2 track bfd-session 1OSPF调用BFDospf 1 bfd all-interfaces enable .

华为BFD功能简单配置 BFD:Bidirectional Forwarding Detection,双向转发检查作用:毫秒级故障检查,通常结合三层协议(如静态路由、vrrp、ospf、BGP等)实现链路故障快速检查。bfd 全局使能BFDbfd 1 bind peer-ip 12.1.1.2 source-ip 12.1.1.1 配置BFD组1 discriminator local 1 本地标识1 标识需要互为对称 discriminator remote 2 远端标识2 commit 确认提交 静态路由调用BFDip route-static 0.0.0.0 0.0.0.0 23.1.1.2 track bfd-session 1OSPF调用BFDospf 1 bfd all-interfaces enable . -

![OSPF之LSA个人理解]() OSPF之LSA个人理解 Type 1:Router Link States特点: 1、域内路由,仅在本区域传递,不会穿越ABR。 2、每台路由器都会产生。 3、包含本路由器的直连的邻居,以及直连接口的信息 Type 2:Net Link States特点: 1、仅在本区域传递 2、只有MA网络才会产生LSA2,由DR发出。 3、标识出本MA网中有哪些路由器以及本网的掩码信息。 Type 3:Sumary Net Link States特点: 1、域间路由,能泛洪到整个AS。 2、由ABR发出,每穿越一个ABR,其ADV Router就会变成此ABR的Router-id. 3、包含本区域中的路由信息,包括网络号和掩码。通俗点:就是ABR把一个区域的1、2类LSA转成3类LSA向另一个区域传播 例如图中:R2把Aear 0的路由信息告诉Aear 1,那么Aear 1就学到了Aear 0的路由了. Type 5:Type-5 AS External Link States特点: 1、域外路由,不属于某个区域。 2、ASBR产生,泛洪到整个AS。不会改变ADV Router。 3、包含域外的路由通俗点:5类LSA是通告整个AS区,经由此ASBR可以到外部网络,且所有路由器接受到的5类都不会改变(即一样的信息) 注意:有ASBR的区域不会产生4类LSA,为什么不会产生4类呢?4类LSA在什么情况下会产生呢。 例如:Aear 2有一个ASBR。Aear 2的ASBR产生5类LSA。但不会产生4类LSA 不会产生4类LSA,是因为5LSA+1LSA ,Aear 2的路由都知道去外部的路由。 Type 4:Summary ASB Link States特点: 1、把ASBR的Router-id传播到其他区域,让其他区域的路由器得知ASBR的位置。 2、由ABR产生并发出,穿越一个ABR,其ADV Router就会变成此ABR的Router-id.通俗点:4类LSA 是其它区域用来定位ASBR位置的。为什么要定位置呢? 因为其它区域通过5类LSA是不可以学到外部路由的。经过4类LSA的定位ASBR后,就可以学到去外部的路由了。这也回签上面的提的问题了。 例如:Aaer 0要学到到外部的路由,R1就必需要产生4类LSA。 1-5类LSA都好理解,7类LSA有点不好理解:当指Aear 2 为NSSA时 ASBR就会产生7类LSA Type 7:Type-7 AS External Link States特点: 特殊的域外路由,只存在于NSSA区域中。通俗讲: NSSA区域:没有5类LSA,于是也就没有4类LSA,但会生成7类LSA,且由ASBR产生,只在NSSA区域传播。与NSSA连接的区域(Aear 0):Aear 0左边的ABR会把7类LSA转为5类LSA传播 flood除NSSA区域的所有区域注意:此ABR不会产生4类LSA,为什么? 理解了这你就完全理解了7、5、4类LSA。 回头看5类LSA,Aaer0有1+5类LSA就可以学到外部的路由。所以不需要4类LSA 但Aaer 1的ABR必须产生产4类LSA,回头看4类LSA,就明白了。 在此你可以把Aear 0左边的ABR当成没配置NSSA的ASBR来理解。以上是我个人理解,请指教。

OSPF之LSA个人理解 Type 1:Router Link States特点: 1、域内路由,仅在本区域传递,不会穿越ABR。 2、每台路由器都会产生。 3、包含本路由器的直连的邻居,以及直连接口的信息 Type 2:Net Link States特点: 1、仅在本区域传递 2、只有MA网络才会产生LSA2,由DR发出。 3、标识出本MA网中有哪些路由器以及本网的掩码信息。 Type 3:Sumary Net Link States特点: 1、域间路由,能泛洪到整个AS。 2、由ABR发出,每穿越一个ABR,其ADV Router就会变成此ABR的Router-id. 3、包含本区域中的路由信息,包括网络号和掩码。通俗点:就是ABR把一个区域的1、2类LSA转成3类LSA向另一个区域传播 例如图中:R2把Aear 0的路由信息告诉Aear 1,那么Aear 1就学到了Aear 0的路由了. Type 5:Type-5 AS External Link States特点: 1、域外路由,不属于某个区域。 2、ASBR产生,泛洪到整个AS。不会改变ADV Router。 3、包含域外的路由通俗点:5类LSA是通告整个AS区,经由此ASBR可以到外部网络,且所有路由器接受到的5类都不会改变(即一样的信息) 注意:有ASBR的区域不会产生4类LSA,为什么不会产生4类呢?4类LSA在什么情况下会产生呢。 例如:Aear 2有一个ASBR。Aear 2的ASBR产生5类LSA。但不会产生4类LSA 不会产生4类LSA,是因为5LSA+1LSA ,Aear 2的路由都知道去外部的路由。 Type 4:Summary ASB Link States特点: 1、把ASBR的Router-id传播到其他区域,让其他区域的路由器得知ASBR的位置。 2、由ABR产生并发出,穿越一个ABR,其ADV Router就会变成此ABR的Router-id.通俗点:4类LSA 是其它区域用来定位ASBR位置的。为什么要定位置呢? 因为其它区域通过5类LSA是不可以学到外部路由的。经过4类LSA的定位ASBR后,就可以学到去外部的路由了。这也回签上面的提的问题了。 例如:Aaer 0要学到到外部的路由,R1就必需要产生4类LSA。 1-5类LSA都好理解,7类LSA有点不好理解:当指Aear 2 为NSSA时 ASBR就会产生7类LSA Type 7:Type-7 AS External Link States特点: 特殊的域外路由,只存在于NSSA区域中。通俗讲: NSSA区域:没有5类LSA,于是也就没有4类LSA,但会生成7类LSA,且由ASBR产生,只在NSSA区域传播。与NSSA连接的区域(Aear 0):Aear 0左边的ABR会把7类LSA转为5类LSA传播 flood除NSSA区域的所有区域注意:此ABR不会产生4类LSA,为什么? 理解了这你就完全理解了7、5、4类LSA。 回头看5类LSA,Aaer0有1+5类LSA就可以学到外部的路由。所以不需要4类LSA 但Aaer 1的ABR必须产生产4类LSA,回头看4类LSA,就明白了。 在此你可以把Aear 0左边的ABR当成没配置NSSA的ASBR来理解。以上是我个人理解,请指教。 -

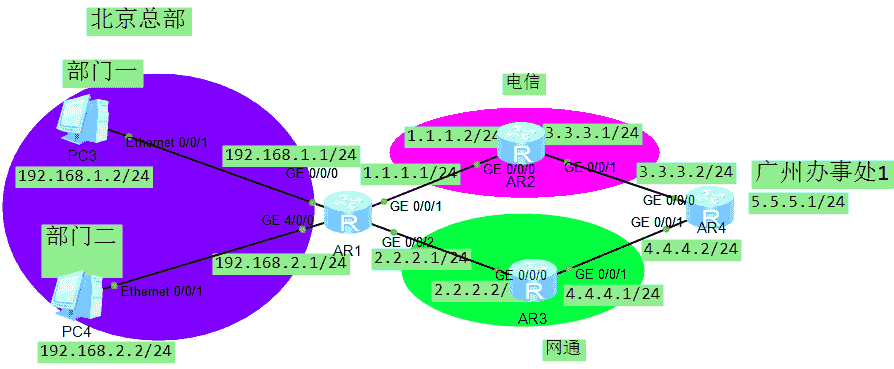

![华为策略路由实验]() 华为策略路由实验 要求 某公司企业网,通过电信和网通两个专线接入到互联网 北京总部内部部门一访问广州办事处走电信的线路 北京总部内部部门二访问广州办事处走网通的线路 并实现两条路径的互为备份,任何一条线路中断不会影响公司正常业务 拓扑操作记录1.创建acl,标记 部门一acl number 3001 rule permit ip sou 192.168.1.0 0.0.0.255 des 5.5.5.0 0.0.0.2552.创建traffic classifier(分类器),名字为to-dianxin 调用acl标记traffic classifier to-dianxin if-match acl 30013.创建traffic behavior (行为),名字为to-dianxin ,重定向 吓一跳1.1.1.2traffic behavior to-dianxin redirect ip-nexthop 1.1.1.24.创建traffic policy 名字为to-dianxin,调用上面创建好的条件和行为。traffic policy to-dianxin classifier to-dianxin behavior to-dianxin5.部门一网关接口下调用traffic-policy to-dianxin 方向为inboundinterface GigabitEthernet0/0/0 traffic-policy to-dianxin inbound测试结果好了,简单的配置完成,部门二也是同样的配置方法懒得写了。互为备份这里设置两个静态默认路由。ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 ip route-static 0.0.0.0 0.0.0.0 2.2.2.2

华为策略路由实验 要求 某公司企业网,通过电信和网通两个专线接入到互联网 北京总部内部部门一访问广州办事处走电信的线路 北京总部内部部门二访问广州办事处走网通的线路 并实现两条路径的互为备份,任何一条线路中断不会影响公司正常业务 拓扑操作记录1.创建acl,标记 部门一acl number 3001 rule permit ip sou 192.168.1.0 0.0.0.255 des 5.5.5.0 0.0.0.2552.创建traffic classifier(分类器),名字为to-dianxin 调用acl标记traffic classifier to-dianxin if-match acl 30013.创建traffic behavior (行为),名字为to-dianxin ,重定向 吓一跳1.1.1.2traffic behavior to-dianxin redirect ip-nexthop 1.1.1.24.创建traffic policy 名字为to-dianxin,调用上面创建好的条件和行为。traffic policy to-dianxin classifier to-dianxin behavior to-dianxin5.部门一网关接口下调用traffic-policy to-dianxin 方向为inboundinterface GigabitEthernet0/0/0 traffic-policy to-dianxin inbound测试结果好了,简单的配置完成,部门二也是同样的配置方法懒得写了。互为备份这里设置两个静态默认路由。ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 ip route-static 0.0.0.0 0.0.0.0 2.2.2.2 -

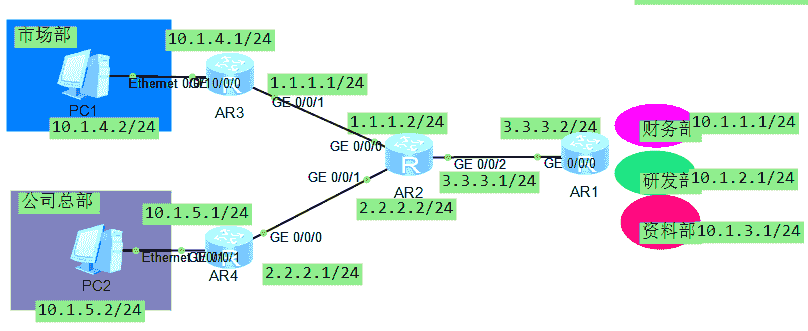

![华为路由策略实验]() 华为路由策略实验 一.拓扑二.要求实验需求: 1,全网启用ospf,使全网互通 2,市场部不能访问财务部和研发部 3,公司总部不能访问研发部 三.操作步骤 1.全网配置ospf,并且宣告网段(并不是重要部分不全写了 就写一台吧 ,其实我是懒) ospf 1 area 0.0.0.0 network 2.2.2.0 0.0.0.255 network 10.1.5.0 0.0.0.2552.财务部与研发部ip是10.1.1.0/24 ,10.1.2.0/24 我们在市场部的出口route(ar3)干掉ospf学习过来的ip段既可。创建acl acl number 2000 rule 5 deny source 10.1.1.0 0.0.0.255 rule 10 deny source 10.1.2.0 0.0.0.255 rule 15 permit ospf使用filter-policy 调用acl过滤路由 ospf 1 filter-policy 2000 import3.研发部ip是10.1.2.0/24,理论是干掉路由学习既可。这里就不用acl了,用另一种方法ip-prefix (标记ip前缀,相对ACL比较灵活的匹配掩码长度) 创建ip-prefix ip ip-prefix huawei index 10 deny 10.1.2.0 24 greater-equal 24 less-equal 32 ip ip-prefix huawei index 20 permit 0.0.0.0 0 less-equal 32 老规矩 调用! ospf 1 filter-policy ip-prefix huawei import按要求配置,大成功!

华为路由策略实验 一.拓扑二.要求实验需求: 1,全网启用ospf,使全网互通 2,市场部不能访问财务部和研发部 3,公司总部不能访问研发部 三.操作步骤 1.全网配置ospf,并且宣告网段(并不是重要部分不全写了 就写一台吧 ,其实我是懒) ospf 1 area 0.0.0.0 network 2.2.2.0 0.0.0.255 network 10.1.5.0 0.0.0.2552.财务部与研发部ip是10.1.1.0/24 ,10.1.2.0/24 我们在市场部的出口route(ar3)干掉ospf学习过来的ip段既可。创建acl acl number 2000 rule 5 deny source 10.1.1.0 0.0.0.255 rule 10 deny source 10.1.2.0 0.0.0.255 rule 15 permit ospf使用filter-policy 调用acl过滤路由 ospf 1 filter-policy 2000 import3.研发部ip是10.1.2.0/24,理论是干掉路由学习既可。这里就不用acl了,用另一种方法ip-prefix (标记ip前缀,相对ACL比较灵活的匹配掩码长度) 创建ip-prefix ip ip-prefix huawei index 10 deny 10.1.2.0 24 greater-equal 24 less-equal 32 ip ip-prefix huawei index 20 permit 0.0.0.0 0 less-equal 32 老规矩 调用! ospf 1 filter-policy ip-prefix huawei import按要求配置,大成功! -

![华为ISIS实验记录]() 华为ISIS实验记录 实验要求 如拓扑图所示,客户网络所有路由器路由协议要求启用IS-IS,使全网路由可达。全部IS-IS进程号统一为100, 其中AR5在Area49.0001区域为DIS。 AR2与AR1之间要求采用P2P网络类型, AR1引入直连链路192.168.X.X,要求AR5访问Area49.0002走最优路径。 根据上述描述,进行正确配置,使网络路由达到客户需求。 拓扑图配置记录1. 全网route配置ip address;AR5配置isis进程号100 :isis 100,network-entity 49.0002.0000.0000.0005.00 (区域ID.系统ID.两位小数是网络服务访问点(selector)),路由角色为L1:is-level level-1,AR3和AR4 区域ID一样49.0002, 路由角色设置为L1-2(相当于ospf中的abr角色),AR1、AR2设置区域ID为49.0001、骨干区、route角色为L2、使全网互通。2. AR5设置为DIS:接口下配置 isis dis-priority 120 level-13. AR2与AR1之间要求采用P2P网络类型,接口下配置 isis circuit-type p2p 4. AR1 引入直连路由192.168.x.x import-route direct5.要求AR5访问Area49.0001走最优路径:ar3致Area49.0001为以太链路比ar4过去的串口链路要优,ar3 isis设置路由渗透 import-route isis level-2 into level-1(将l1 l2的路由引入 让ar5访问过去走ar3,否则是两边都走即负载均衡)全route配置AR1<ar1>disp cur [V200R003C00] # sysname ar1 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 100 is-level level-2 network-entity 49.0001.0000.0000.0001.00 import-route direct # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 4.4.4.2 255.255.255.0 isis enable 100 isis circuit-type p2p # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 192.168.1.1 255.255.255.0 # interface LoopBack2 ip address 192.168.2.1 255.255.255.0 # interface LoopBack3 ip address 192.168.3.1 255.255.255.0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar1> ------------------------------------------------------------------------------------------------ <ar2>disp cur [V200R003C00] # sysname ar2 # board add 0/4 2SA # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 is-level level-2 # isis 100 is-level level-2 network-entity 49.0001.0000.0000.0002.00 # firewall zone Local priority 15 # interface Serial4/0/0 link-protocol ppp ip address 3.3.3.2 255.255.255.0 isis enable 100 # interface Serial4/0/1 link-protocol ppp # interface GigabitEthernet0/0/0 ip address 2.2.2.2 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 ip address 4.4.4.1 255.255.255.0 isis enable 100 isis circuit-type p2p # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar2> -------------------------------------------------------------------------------------------------- <ar3>dis cur [V200R003C00] # sysname ar3 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 100 network-entity 49.0002.0000.0000.0003.00 import-route isis level-2 into level-1 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.2 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 ip address 2.2.2.1 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar3> ---------------------------------------------------------------------------------------- <ar4>dis cur [V200R003C00] # sysname ar4 # board add 0/4 2SA # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 # isis 100 network-entity 49.0002.0000.0000.0004.00 # firewall zone Local priority 15 # interface Serial4/0/0 link-protocol ppp ip address 3.3.3.1 255.255.255.0 isis enable 100 # interface Serial4/0/1 link-protocol ppp # interface GigabitEthernet0/0/0 ip address 1.1.1.3 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar4> --------------------------------------------------------------------------------------------------- <ar5> <ar5> <ar5>disp cur [V200R003C00] # sysname ar5 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 # isis 10 # isis 100 is-level level-1 network-entity 49.0002.0000.0000.0005.00 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.1 255.255.255.0 isis enable 100 isis dis-priority 120 level-1 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar5> 结束,如有不对,请指教。

华为ISIS实验记录 实验要求 如拓扑图所示,客户网络所有路由器路由协议要求启用IS-IS,使全网路由可达。全部IS-IS进程号统一为100, 其中AR5在Area49.0001区域为DIS。 AR2与AR1之间要求采用P2P网络类型, AR1引入直连链路192.168.X.X,要求AR5访问Area49.0002走最优路径。 根据上述描述,进行正确配置,使网络路由达到客户需求。 拓扑图配置记录1. 全网route配置ip address;AR5配置isis进程号100 :isis 100,network-entity 49.0002.0000.0000.0005.00 (区域ID.系统ID.两位小数是网络服务访问点(selector)),路由角色为L1:is-level level-1,AR3和AR4 区域ID一样49.0002, 路由角色设置为L1-2(相当于ospf中的abr角色),AR1、AR2设置区域ID为49.0001、骨干区、route角色为L2、使全网互通。2. AR5设置为DIS:接口下配置 isis dis-priority 120 level-13. AR2与AR1之间要求采用P2P网络类型,接口下配置 isis circuit-type p2p 4. AR1 引入直连路由192.168.x.x import-route direct5.要求AR5访问Area49.0001走最优路径:ar3致Area49.0001为以太链路比ar4过去的串口链路要优,ar3 isis设置路由渗透 import-route isis level-2 into level-1(将l1 l2的路由引入 让ar5访问过去走ar3,否则是两边都走即负载均衡)全route配置AR1<ar1>disp cur [V200R003C00] # sysname ar1 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 100 is-level level-2 network-entity 49.0001.0000.0000.0001.00 import-route direct # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 4.4.4.2 255.255.255.0 isis enable 100 isis circuit-type p2p # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 192.168.1.1 255.255.255.0 # interface LoopBack2 ip address 192.168.2.1 255.255.255.0 # interface LoopBack3 ip address 192.168.3.1 255.255.255.0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar1> ------------------------------------------------------------------------------------------------ <ar2>disp cur [V200R003C00] # sysname ar2 # board add 0/4 2SA # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 is-level level-2 # isis 100 is-level level-2 network-entity 49.0001.0000.0000.0002.00 # firewall zone Local priority 15 # interface Serial4/0/0 link-protocol ppp ip address 3.3.3.2 255.255.255.0 isis enable 100 # interface Serial4/0/1 link-protocol ppp # interface GigabitEthernet0/0/0 ip address 2.2.2.2 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 ip address 4.4.4.1 255.255.255.0 isis enable 100 isis circuit-type p2p # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar2> -------------------------------------------------------------------------------------------------- <ar3>dis cur [V200R003C00] # sysname ar3 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 100 network-entity 49.0002.0000.0000.0003.00 import-route isis level-2 into level-1 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.2 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 ip address 2.2.2.1 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar3> ---------------------------------------------------------------------------------------- <ar4>dis cur [V200R003C00] # sysname ar4 # board add 0/4 2SA # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 # isis 100 network-entity 49.0002.0000.0000.0004.00 # firewall zone Local priority 15 # interface Serial4/0/0 link-protocol ppp ip address 3.3.3.1 255.255.255.0 isis enable 100 # interface Serial4/0/1 link-protocol ppp # interface GigabitEthernet0/0/0 ip address 1.1.1.3 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar4> --------------------------------------------------------------------------------------------------- <ar5> <ar5> <ar5>disp cur [V200R003C00] # sysname ar5 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 # isis 10 # isis 100 is-level level-1 network-entity 49.0002.0000.0000.0005.00 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.1 255.255.255.0 isis enable 100 isis dis-priority 120 level-1 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar5> 结束,如有不对,请指教。 -

![SecureCRT终端通过串口线登陆问题]() SecureCRT终端通过串口线登陆问题 问题描述:客户同时采购AR1200-S 路路由器器和S5724TP-SI 交换机组建公司⼩小型园区⽹网络,⾸首次使⽤用SecureCRT 终 端⼯工具通过串串⼝口线本地登陆对设备进⾏行行配置,SecureCRT 默认配置,登陆AR1200-S 路路由器器⼀一切正常, 同样的串串⼝口线、PC 和终端⼯工具登陆S5700 交换机只能输出信息,却完全⽆无法输⼊入命令⾏行行进⾏行行操作。处理理过程 1、客户最开始使⽤用的是标配AR1200-S 路路由器器的串串⼝口线登陆S5700 交换机,换成S5700 标配的串串⼝口线 后问题重现,同时这条串串⼝口线登陆AR 路路由器器正常,排除串串⼝口线问题; 2、S5700 交换机console ⼝口损坏,重启交换机,重启过程的打印信息输出正常,且交换机启动⼀一切正 常: BIOS LOADING ... Copyright (c) 2008-2010 HUAWEI TECH CO., LTD. (Ver127, Apr 11 2012, 10:27:20) Press Ctrl+B to enter BOOTROM menu... 0 Auto-booting... Update Epld file ............................ None Update FansCard file ........................ None Decompressing VRP software .................. done USB2 Host Stack Initialized. USB Hub Driver Initialized USBD Wind River Systems, Inc. 512 Initialized EHCI Controller found. Waiting to attach to USBD... USB_MODE_REG=0x3 Done. usbPegasusEndInit () returned OK 0x62ffe68 (tRootTask): usbBulkDevInit () returned OK PPI DEV SysInit......OK Vrrp cmd disable... BFD cmd disable...Hard system init.................OK Begin to start the system, please waiting ...... VOS VFS init.....................OKVOS monitor init.................OK CFM init advance.................OK PAT init ........................OK HA S2M init......................OK VOS VFS init hind ...............OK VRP_Root begin... VRP_InitializeTask begin... Init the Device Link.............OK CFG_PlaneInit begin..............OK CFM_Init begin...................OK CLI_CmdInit begin................OK VRP_RegestAllLINKCmd begin.......OK create task begin................ task init begin... Recover configuration...OK! Press ENTER to get started. 排除console ⼝口损坏; 3、检查SecureCRT 登陆配置,客户采⽤用默认配置:流控选项⾥里里选择了了RTS/CTS,将此流控选项去掉,保证流控为⽆无,之后再次登陆S5700 交换机,恢复 正常,可以正常输⼊入输出,进⾏行行配置等操作。 根因 1、串串⼝口线损坏 2、S5700 交换机console ⼝口损坏 3、SecureCRT 设置错误 建议与总结 采⽤用SecureCRT 终端⼯工具本地登陆AR 路路由器器与S5700 交换机时,流控选项⾥里里,勾选RTS/CTS 时, 登陆AR 路路由器器正常,但是对于S5700 交换机,必须将流控位全部去掉,才能正常登陆交换机。建议 采⽤用SecureCRT 登陆AR 路路由器器和S 系列列盒式交换机时,流控位全部勾掉,可保证都能正常登陆。

SecureCRT终端通过串口线登陆问题 问题描述:客户同时采购AR1200-S 路路由器器和S5724TP-SI 交换机组建公司⼩小型园区⽹网络,⾸首次使⽤用SecureCRT 终 端⼯工具通过串串⼝口线本地登陆对设备进⾏行行配置,SecureCRT 默认配置,登陆AR1200-S 路路由器器⼀一切正常, 同样的串串⼝口线、PC 和终端⼯工具登陆S5700 交换机只能输出信息,却完全⽆无法输⼊入命令⾏行行进⾏行行操作。处理理过程 1、客户最开始使⽤用的是标配AR1200-S 路路由器器的串串⼝口线登陆S5700 交换机,换成S5700 标配的串串⼝口线 后问题重现,同时这条串串⼝口线登陆AR 路路由器器正常,排除串串⼝口线问题; 2、S5700 交换机console ⼝口损坏,重启交换机,重启过程的打印信息输出正常,且交换机启动⼀一切正 常: BIOS LOADING ... Copyright (c) 2008-2010 HUAWEI TECH CO., LTD. (Ver127, Apr 11 2012, 10:27:20) Press Ctrl+B to enter BOOTROM menu... 0 Auto-booting... Update Epld file ............................ None Update FansCard file ........................ None Decompressing VRP software .................. done USB2 Host Stack Initialized. USB Hub Driver Initialized USBD Wind River Systems, Inc. 512 Initialized EHCI Controller found. Waiting to attach to USBD... USB_MODE_REG=0x3 Done. usbPegasusEndInit () returned OK 0x62ffe68 (tRootTask): usbBulkDevInit () returned OK PPI DEV SysInit......OK Vrrp cmd disable... BFD cmd disable...Hard system init.................OK Begin to start the system, please waiting ...... VOS VFS init.....................OKVOS monitor init.................OK CFM init advance.................OK PAT init ........................OK HA S2M init......................OK VOS VFS init hind ...............OK VRP_Root begin... VRP_InitializeTask begin... Init the Device Link.............OK CFG_PlaneInit begin..............OK CFM_Init begin...................OK CLI_CmdInit begin................OK VRP_RegestAllLINKCmd begin.......OK create task begin................ task init begin... Recover configuration...OK! Press ENTER to get started. 排除console ⼝口损坏; 3、检查SecureCRT 登陆配置,客户采⽤用默认配置:流控选项⾥里里选择了了RTS/CTS,将此流控选项去掉,保证流控为⽆无,之后再次登陆S5700 交换机,恢复 正常,可以正常输⼊入输出,进⾏行行配置等操作。 根因 1、串串⼝口线损坏 2、S5700 交换机console ⼝口损坏 3、SecureCRT 设置错误 建议与总结 采⽤用SecureCRT 终端⼯工具本地登陆AR 路路由器器与S5700 交换机时,流控选项⾥里里,勾选RTS/CTS 时, 登陆AR 路路由器器正常,但是对于S5700 交换机,必须将流控位全部去掉,才能正常登陆交换机。建议 采⽤用SecureCRT 登陆AR 路路由器器和S 系列列盒式交换机时,流控位全部勾掉,可保证都能正常登陆。 -

![华为话务台C803CTX振铃无声音提示解决方法]() 华为话务台C803CTX振铃无声音提示解决方法 √> 华为话务台C803CTX/C802CTX用户打进来振铃无提示声音,话务台界面右下角声音提示无法勾选?华为话务台C803CTX振铃无声音提示解决方法下面先让我滑稽一下 ::aru:insidious:: 然后再到正文好了该正文了-.-下图是问题描述首先 点击-菜单栏-系统管理-解锁配置然后会发现有个框框弹出来让你输入密码,默认为空 直接回车即可。此时 声音提示就可以勾选啦这样声音就正常了版权声明:本文由刘大喵创作,转载时须注明出处及本声明。 本文链接:https://www.ledo.cc/605.html 友情提示:感谢阅读,如有错误,欢迎指正。

华为话务台C803CTX振铃无声音提示解决方法 √> 华为话务台C803CTX/C802CTX用户打进来振铃无提示声音,话务台界面右下角声音提示无法勾选?华为话务台C803CTX振铃无声音提示解决方法下面先让我滑稽一下 ::aru:insidious:: 然后再到正文好了该正文了-.-下图是问题描述首先 点击-菜单栏-系统管理-解锁配置然后会发现有个框框弹出来让你输入密码,默认为空 直接回车即可。此时 声音提示就可以勾选啦这样声音就正常了版权声明:本文由刘大喵创作,转载时须注明出处及本声明。 本文链接:https://www.ledo.cc/605.html 友情提示:感谢阅读,如有错误,欢迎指正。 -

![交换机(Switch)的个人理解]() 交换机(Switch)的个人理解 概念与作用交换机(switch)是集线器的换代产品,其作用也是将传输介质的线缆汇聚在一起,以实现计算机的连接。但集线器工作在OSI模型的物理层,而交换机工作在OSI模型的数据链路层。工作原理地址表端口地址表记录了端口下包含主机的MAC地址。端口地址表是交换机上电后自动建立的,保存在RAM中,并且自动维护。交换机隔离冲突域的原理是根据其端口地址表和转发决策决定的。转发决策交换机的转发决策有三种操作:丢弃、转发和扩散。丢弃:当本端口下的主机访问已知本端口下的主机时丢弃。转发:当某端口下的主机访问已知某端口下的主机时转发。扩散:当某端口下的主机访问未知端口下的主机时要扩散。每个操作都要记录下发包端的MAC地址,以备其它主机的访问。VLANVirtual Lan是虚拟逻辑网络,交换机通过VLAN设置,可以划分为多个逻辑网络,从而隔离广播域。具有三层模块的交换机可以实现VLAN间的路由。端口模式个人理解部分1、Access口:仅可以属于某一个Vlan,所以可以连客户端,且客户端只能属于端口的VLAN。2、Trunk口:可以属于多个VLAN ,且默认VLAN的数据帧会发出会去掉VLAN标签,其他的VLAN发送不去除VLAN标签,所以只有默认VLAN的端口可以连客户端3、Hybrid口:可以属于多个VLAN,可以让属于多个VLAN的端口为数据帧打上指定的VLAN标签或去掉某些VLAN标签。所以可以指定为连接的客户端分配多个VLAN。默认VLAN1、Access端口只属于1个VLAN,所以它的缺省VLAN就是它所在的VLAN,不用设置;2、Hybrid端口和Trunk端口属于多个VLAN, 所以需要设置缺省VLAN ID。缺省情况下,Hybrid端口和Trunk端口的缺省VLAN为VLAN 1;如果设置了端口的缺省VLAN ID,当端口接收到不带VLAN tag的报文后,则将报文转发到属于缺省VLAN的端口;当端口发送带有VLAN tag的报文时,如果该报文的VLAN ID与端口缺省的VLAN ID相同,则系统将去掉报文的VLAN tag,然后再发送该报文。注:对于华为交换机,缺省VLAN被称为“Pvid Vlan”,对于思科交换机缺省VLAN被称为“Native Vlan”。交换机接口出入数据处理过程:1、Access端口收报文:收到电脑或者其他设备的一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则直接丢弃(缺省);Access端口发报文:将报文的VLAN信息剥离, 直接发送出去;2、Trunk端口收报文收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID,并进行交换转发;如果有则判断该Trunk端口是否允许该VLAN的数据进入:如果可以则转发,否则丢弃;Trunk端口发报文:比较端口的PVID和将要发送报文的VLAN信息,如果两者相等则剥离VLAN信息,再发送,如果不相等则直接发送;3、Hybrid端口收报文:收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则判断该Hybrid端口是否允许该VLAN的数据进入,如果可以则转发,否则丢弃(此时端口上的untag配置是不用考虑的,untag配置只是对发送报文时起作用)。Hybrid端口发报文1、判断该VLAN在本端口的属性(disp interface即可看到该端口对哪些VLAN是untag,哪些VLAN是tag);2、如果是untag则剥离VLAN信息,再发送,如果是tag则直接发送;

交换机(Switch)的个人理解 概念与作用交换机(switch)是集线器的换代产品,其作用也是将传输介质的线缆汇聚在一起,以实现计算机的连接。但集线器工作在OSI模型的物理层,而交换机工作在OSI模型的数据链路层。工作原理地址表端口地址表记录了端口下包含主机的MAC地址。端口地址表是交换机上电后自动建立的,保存在RAM中,并且自动维护。交换机隔离冲突域的原理是根据其端口地址表和转发决策决定的。转发决策交换机的转发决策有三种操作:丢弃、转发和扩散。丢弃:当本端口下的主机访问已知本端口下的主机时丢弃。转发:当某端口下的主机访问已知某端口下的主机时转发。扩散:当某端口下的主机访问未知端口下的主机时要扩散。每个操作都要记录下发包端的MAC地址,以备其它主机的访问。VLANVirtual Lan是虚拟逻辑网络,交换机通过VLAN设置,可以划分为多个逻辑网络,从而隔离广播域。具有三层模块的交换机可以实现VLAN间的路由。端口模式个人理解部分1、Access口:仅可以属于某一个Vlan,所以可以连客户端,且客户端只能属于端口的VLAN。2、Trunk口:可以属于多个VLAN ,且默认VLAN的数据帧会发出会去掉VLAN标签,其他的VLAN发送不去除VLAN标签,所以只有默认VLAN的端口可以连客户端3、Hybrid口:可以属于多个VLAN,可以让属于多个VLAN的端口为数据帧打上指定的VLAN标签或去掉某些VLAN标签。所以可以指定为连接的客户端分配多个VLAN。默认VLAN1、Access端口只属于1个VLAN,所以它的缺省VLAN就是它所在的VLAN,不用设置;2、Hybrid端口和Trunk端口属于多个VLAN, 所以需要设置缺省VLAN ID。缺省情况下,Hybrid端口和Trunk端口的缺省VLAN为VLAN 1;如果设置了端口的缺省VLAN ID,当端口接收到不带VLAN tag的报文后,则将报文转发到属于缺省VLAN的端口;当端口发送带有VLAN tag的报文时,如果该报文的VLAN ID与端口缺省的VLAN ID相同,则系统将去掉报文的VLAN tag,然后再发送该报文。注:对于华为交换机,缺省VLAN被称为“Pvid Vlan”,对于思科交换机缺省VLAN被称为“Native Vlan”。交换机接口出入数据处理过程:1、Access端口收报文:收到电脑或者其他设备的一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则直接丢弃(缺省);Access端口发报文:将报文的VLAN信息剥离, 直接发送出去;2、Trunk端口收报文收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID,并进行交换转发;如果有则判断该Trunk端口是否允许该VLAN的数据进入:如果可以则转发,否则丢弃;Trunk端口发报文:比较端口的PVID和将要发送报文的VLAN信息,如果两者相等则剥离VLAN信息,再发送,如果不相等则直接发送;3、Hybrid端口收报文:收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则判断该Hybrid端口是否允许该VLAN的数据进入,如果可以则转发,否则丢弃(此时端口上的untag配置是不用考虑的,untag配置只是对发送报文时起作用)。Hybrid端口发报文1、判断该VLAN在本端口的属性(disp interface即可看到该端口对哪些VLAN是untag,哪些VLAN是tag);2、如果是untag则剥离VLAN信息,再发送,如果是tag则直接发送; -

![OSPF里几个特殊区域(stub、Totally stubby、NSSA、Totally NSSA)总结]()