搜索到

62

篇与

的结果

-

![wordpress各种获取url函数]() wordpress各种获取url函数 站点路径相关函数home_url()返回站点路径,相当于后台设置->常规中的”站点地址(URL)”。$url = home_url();echo $url;//输出: http://www.itgol.cn $url = home_url('/images/');echo $url;//输出:http://www.itgol.cn/images/site_url()如果WordPress安装在域名根目录下,则该函数与home_url()相同。如果WordPress安装在子目录下,例如http://www.itgol.cn/,则site_url()返回WordPress实际安装地址,相当于后台->设置->常规中的“WordPress 地址(URL)”。$url = site_url();echo $url;//假设WordPress安装在http://www.itgol.cn下//输出:http://www.itgol.cnadmin_url()返回后台地址,传递参数后也可返回后台menu的地址$url = admin_url();echo $url;//输出:http://www.itgol.cn/wp-admin/content_url()返回实际的wp-content目录,如果是默认安装,且装在根目录下,则如下所示$url = content_url();echo $url;//输出:http://www.itgol.cn/wp-content如果在wp-config.php中改变了wp-content目录的位置,则该函数会返回正确地址,例如wp-config.php中如下定义define('WP_CONTENT_DIR','/home/user/public_html/cdn');define('WP_CONTENT_URL','http://sola-cdn.me');则content_url()的返回值为http://sola-cdn.meincludes_url()返回当前WordPress站点存放核心文件的目录wp-includes的地址,可以带一个$path作为参数。$url = includes_url( '/js/');echo $url;//输出:http://www.itgol.cn/wp-includes/js/wp_upload_dir()返回WordPress上传目录的地址,是一个数组,包含一系列与上传地址相关的信息。<?php $upload_dir = wp_upload_dir(); ?>提供如下信息给你 ‘path’ – 上传目录的服务器绝对路径,通常以反斜杠(/)开头 ‘url’ – 上传目录的完整URL ‘subdir’ – 子目录名称,通常是以年/月形式组织的目录地址,例如/2012/07 ‘basedir’ – 上传目录的服务器绝对路径,不包含子目录 ‘baseurl’ – 上传目录的完整URL,不包含子目录 ‘error’ – 报错信息. 例如$upload_dir = wp_upload_dir();echo $upload_dir['baseurl'];//输出:http://www.itgol.cn/wp-content/uploads 主题路径相关函数get_theme_root_uri()获取存放主题的目录URIecho get_theme_root_uri();//输出:http://www.itgol.cn/wp-content/themesget_theme_root()获取存放主题的目录的服务器绝对路径echo get_theme_root();//输出:<tt>/home/user/public_html/wp-content/themes</tt>get_theme_roots()获取主题目录的目录名称,如果你的主题目录是/wp-content/themes,则echo get_theme_roots();//输出:/themesget_stylesheet_directory()获取当前启用的主题目录的服务器绝对路径,例如/home/user/public_html/wp-content/themes/twentyeleven可以用来include文件,例如<?phpinclude( get_stylesheet_directory() . ‘/includes/myfile.php’); ?>get_stylesheet_directory_uri()获取当前启用的主题目录的URI,例如echo get_stylesheet_directory_uri();//输出:http://www.itgol.cn/wp-content/themes/twentyeleven可以使用在需要主题目录URI的场合,例如图片<img src="<?php echo get_stylesheet_directory_uri() ?>/images/aternus.png" alt="wordpress各种获取url函数总结" alt="" title="" width="" height="" />get_template_directory_uri()如果当前启用的主题是一个child theme,该函数返回parent theme的主题目录URI,用法与get_stylesheet_directory_uri()类似。get_template_directory()如果当前启用的主题是一个child theme,该函数返回parent theme的主题目录的服务器绝对路径,用法与get_stylesheet_directory()类似。get_template()获取当前启用主题的主题目录名称,例如现在启用的主题为twentyeleven,则echo get_stylesheet();//输出:twentyelevenget_stylesheet()获取当前启用主题的主题目录名称,与get_template()的区别是,如果用了child theme,则返回child theme的目录名称。 插件路径相关函数plugins_url()获取当前插件的目录的URI,例如一个插件位于/wp-content/plugins/myplugin下,该目录下放有插件的主文件名为myplugin.php,在myplugin.php中执行下面的代码,结果如下echo plugins_url();//输出:http://www.itgol.cn/wp-content/plugins echo plugins_url('',__FILE__);//输出:http://www.itgol.cn/wp-content/plugins/myplugin echo plugins_url('js/myscript.js',__FILE__);//输出:http://www.itgol.cn/wp-content/plugins/myplugin/js/myscript.jsplugin_dir_url()返回当前插件的目录URI,例如echo plugin_dir_url(__FILE__ );//输出:http://www.itgol.cn/wp-content/plugins/myplugin/注意结尾有反斜杠。plugin_dir_path()返回当前插件目录的服务器绝对路径,例如echo plugin_dir_path(__FILE__ );//输出:/home/user/public_html/wp-content/plugins/myplugin/可以用来引用文件,例如<?phpdefine('MYPLUGINNAME_PATH', plugin_dir_path(__FILE__) );require MYPLUGINNAME_PATH . 'includes/class-metabox.php';require MYPLUGINNAME_PATH . 'includes/class-widget.php';?>plugin_basename()返回调用该函数的插件文件名称(包含插件路径)例如在插件myplugin下的myplugin.php文件中调用该函数,结果如下echo plugin_basename(__FILE__);//输出:myplugin/myplugin.php如果在myplugin/include/test.php文件中调用(test.php通过include引用到myplugin.php中),结果如下echo plugin_basename(__FILE__);//输出:myplugin/include/test.php 路径相关常量WordPress中还有一组用define定义的常量代表路径。WP_CONTENT_DIRwp-content目录的服务器绝对路径,例如/home/user/public_html/wp-contentWP_CONTENT_URLwp-content目录的URI地址,例如http://www.itgol.cn/wp-contentWP_PLUGIN_DIR插件目录的服务器绝对路径,例如/home/user/public_html/wp-content/pluginsWP_PLUGIN_URL插件目录的URI地址,例如http://www.itgol.cn/wp-content/pluginsTEMPLATEPATH当前启用主题目录的服务器绝对路径,相当于get_template_directory()例如/home/user/public_html/wp-content/themes/twentyelevenSTYLESHEETPATH当前启用主题目录的服务器绝对路径,相当于get_stylesheet_directory(),与TEMPLATEPATH的区别在于如果使用child theme,该常量指向child theme目录。

wordpress各种获取url函数 站点路径相关函数home_url()返回站点路径,相当于后台设置->常规中的”站点地址(URL)”。$url = home_url();echo $url;//输出: http://www.itgol.cn $url = home_url('/images/');echo $url;//输出:http://www.itgol.cn/images/site_url()如果WordPress安装在域名根目录下,则该函数与home_url()相同。如果WordPress安装在子目录下,例如http://www.itgol.cn/,则site_url()返回WordPress实际安装地址,相当于后台->设置->常规中的“WordPress 地址(URL)”。$url = site_url();echo $url;//假设WordPress安装在http://www.itgol.cn下//输出:http://www.itgol.cnadmin_url()返回后台地址,传递参数后也可返回后台menu的地址$url = admin_url();echo $url;//输出:http://www.itgol.cn/wp-admin/content_url()返回实际的wp-content目录,如果是默认安装,且装在根目录下,则如下所示$url = content_url();echo $url;//输出:http://www.itgol.cn/wp-content如果在wp-config.php中改变了wp-content目录的位置,则该函数会返回正确地址,例如wp-config.php中如下定义define('WP_CONTENT_DIR','/home/user/public_html/cdn');define('WP_CONTENT_URL','http://sola-cdn.me');则content_url()的返回值为http://sola-cdn.meincludes_url()返回当前WordPress站点存放核心文件的目录wp-includes的地址,可以带一个$path作为参数。$url = includes_url( '/js/');echo $url;//输出:http://www.itgol.cn/wp-includes/js/wp_upload_dir()返回WordPress上传目录的地址,是一个数组,包含一系列与上传地址相关的信息。<?php $upload_dir = wp_upload_dir(); ?>提供如下信息给你 ‘path’ – 上传目录的服务器绝对路径,通常以反斜杠(/)开头 ‘url’ – 上传目录的完整URL ‘subdir’ – 子目录名称,通常是以年/月形式组织的目录地址,例如/2012/07 ‘basedir’ – 上传目录的服务器绝对路径,不包含子目录 ‘baseurl’ – 上传目录的完整URL,不包含子目录 ‘error’ – 报错信息. 例如$upload_dir = wp_upload_dir();echo $upload_dir['baseurl'];//输出:http://www.itgol.cn/wp-content/uploads 主题路径相关函数get_theme_root_uri()获取存放主题的目录URIecho get_theme_root_uri();//输出:http://www.itgol.cn/wp-content/themesget_theme_root()获取存放主题的目录的服务器绝对路径echo get_theme_root();//输出:<tt>/home/user/public_html/wp-content/themes</tt>get_theme_roots()获取主题目录的目录名称,如果你的主题目录是/wp-content/themes,则echo get_theme_roots();//输出:/themesget_stylesheet_directory()获取当前启用的主题目录的服务器绝对路径,例如/home/user/public_html/wp-content/themes/twentyeleven可以用来include文件,例如<?phpinclude( get_stylesheet_directory() . ‘/includes/myfile.php’); ?>get_stylesheet_directory_uri()获取当前启用的主题目录的URI,例如echo get_stylesheet_directory_uri();//输出:http://www.itgol.cn/wp-content/themes/twentyeleven可以使用在需要主题目录URI的场合,例如图片<img src="<?php echo get_stylesheet_directory_uri() ?>/images/aternus.png" alt="wordpress各种获取url函数总结" alt="" title="" width="" height="" />get_template_directory_uri()如果当前启用的主题是一个child theme,该函数返回parent theme的主题目录URI,用法与get_stylesheet_directory_uri()类似。get_template_directory()如果当前启用的主题是一个child theme,该函数返回parent theme的主题目录的服务器绝对路径,用法与get_stylesheet_directory()类似。get_template()获取当前启用主题的主题目录名称,例如现在启用的主题为twentyeleven,则echo get_stylesheet();//输出:twentyelevenget_stylesheet()获取当前启用主题的主题目录名称,与get_template()的区别是,如果用了child theme,则返回child theme的目录名称。 插件路径相关函数plugins_url()获取当前插件的目录的URI,例如一个插件位于/wp-content/plugins/myplugin下,该目录下放有插件的主文件名为myplugin.php,在myplugin.php中执行下面的代码,结果如下echo plugins_url();//输出:http://www.itgol.cn/wp-content/plugins echo plugins_url('',__FILE__);//输出:http://www.itgol.cn/wp-content/plugins/myplugin echo plugins_url('js/myscript.js',__FILE__);//输出:http://www.itgol.cn/wp-content/plugins/myplugin/js/myscript.jsplugin_dir_url()返回当前插件的目录URI,例如echo plugin_dir_url(__FILE__ );//输出:http://www.itgol.cn/wp-content/plugins/myplugin/注意结尾有反斜杠。plugin_dir_path()返回当前插件目录的服务器绝对路径,例如echo plugin_dir_path(__FILE__ );//输出:/home/user/public_html/wp-content/plugins/myplugin/可以用来引用文件,例如<?phpdefine('MYPLUGINNAME_PATH', plugin_dir_path(__FILE__) );require MYPLUGINNAME_PATH . 'includes/class-metabox.php';require MYPLUGINNAME_PATH . 'includes/class-widget.php';?>plugin_basename()返回调用该函数的插件文件名称(包含插件路径)例如在插件myplugin下的myplugin.php文件中调用该函数,结果如下echo plugin_basename(__FILE__);//输出:myplugin/myplugin.php如果在myplugin/include/test.php文件中调用(test.php通过include引用到myplugin.php中),结果如下echo plugin_basename(__FILE__);//输出:myplugin/include/test.php 路径相关常量WordPress中还有一组用define定义的常量代表路径。WP_CONTENT_DIRwp-content目录的服务器绝对路径,例如/home/user/public_html/wp-contentWP_CONTENT_URLwp-content目录的URI地址,例如http://www.itgol.cn/wp-contentWP_PLUGIN_DIR插件目录的服务器绝对路径,例如/home/user/public_html/wp-content/pluginsWP_PLUGIN_URL插件目录的URI地址,例如http://www.itgol.cn/wp-content/pluginsTEMPLATEPATH当前启用主题目录的服务器绝对路径,相当于get_template_directory()例如/home/user/public_html/wp-content/themes/twentyelevenSTYLESHEETPATH当前启用主题目录的服务器绝对路径,相当于get_stylesheet_directory(),与TEMPLATEPATH的区别在于如果使用child theme,该常量指向child theme目录。 -

![CentOS 常用查看命令]() CentOS 常用查看命令 日 志 文 件 说 明 cat tail -f /var/log/message 系统启动后的信息和错误日志,是Red Hat Linux中最常用的日志之一 /var/log/secure 与安全相关的日志信息 /var/log/maillog 与邮件相关的日志信息 /var/log/cron 与定时任务相关的日志信息 /var/log/spooler 与UUCP和news设备相关的日志信息 /var/log/boot.log 守护进程启动和停止相关的日志消息 系统: uname -a # 查看内核/操作系统/CPU信息 cat /etc/issue cat /etc/redhat-release # 查看操作系统版本 cat /proc/cpuinfo # 查看CPU信息 hostname # 查看计算机名 lspci -tv # 列出所有PCI设备 lsusb -tv # 列出所有USB设备 lsmod # 列出加载的内核模块 env # 查看环境变量 资源: free -m # 查看内存使用量和交换区使用量 df -h # 查看各分区使用情况 du -sh <目录名> # 查看指定目录的大小 grep MemTotal /proc/meminfo # 查看内存总量 grep MemFree /proc/meminfo # 查看空闲内存量 uptime # 查看系统运行时间、用户数、负载 cat /proc/loadavg # 查看系统负载 磁盘和分区: mount | column -t # 查看挂接的分区状态 fdisk -l # 查看所有分区 swapon -s # 查看所有交换分区 hdparm -i /dev/hda # 查看磁盘参数(仅适用于IDE设备) dmesg | grep IDE # 查看启动时IDE设备检测状况 网络: ifconfig # 查看所有网络接口的属性 iptables -L # 查看防火墙设置 route -n # 查看路由表 netstat -lntp # 查看所有监听端口 netstat -antp # 查看所有已经建立的连接 netstat -s # 查看网络统计信息 进程: ps -ef # 查看所有进程 top # 实时显示进程状态(另一篇文章里面有详细的介绍) 用户: w # 查看活动用户 id <用户名> # 查看指定用户信息 last # 查看用户登录日志 cut -d: -f1 /etc/passwd # 查看系统所有用户 cut -d: -f1 /etc/group # 查看系统所有组 crontab -l # 查看当前用户的计划任务 服务: chkconfig –list # 列出所有系统服务 chkconfig –list | grep on # 列出所有启动的系统服务 程序: rpm -qa # 查看所有安装的软件包

CentOS 常用查看命令 日 志 文 件 说 明 cat tail -f /var/log/message 系统启动后的信息和错误日志,是Red Hat Linux中最常用的日志之一 /var/log/secure 与安全相关的日志信息 /var/log/maillog 与邮件相关的日志信息 /var/log/cron 与定时任务相关的日志信息 /var/log/spooler 与UUCP和news设备相关的日志信息 /var/log/boot.log 守护进程启动和停止相关的日志消息 系统: uname -a # 查看内核/操作系统/CPU信息 cat /etc/issue cat /etc/redhat-release # 查看操作系统版本 cat /proc/cpuinfo # 查看CPU信息 hostname # 查看计算机名 lspci -tv # 列出所有PCI设备 lsusb -tv # 列出所有USB设备 lsmod # 列出加载的内核模块 env # 查看环境变量 资源: free -m # 查看内存使用量和交换区使用量 df -h # 查看各分区使用情况 du -sh <目录名> # 查看指定目录的大小 grep MemTotal /proc/meminfo # 查看内存总量 grep MemFree /proc/meminfo # 查看空闲内存量 uptime # 查看系统运行时间、用户数、负载 cat /proc/loadavg # 查看系统负载 磁盘和分区: mount | column -t # 查看挂接的分区状态 fdisk -l # 查看所有分区 swapon -s # 查看所有交换分区 hdparm -i /dev/hda # 查看磁盘参数(仅适用于IDE设备) dmesg | grep IDE # 查看启动时IDE设备检测状况 网络: ifconfig # 查看所有网络接口的属性 iptables -L # 查看防火墙设置 route -n # 查看路由表 netstat -lntp # 查看所有监听端口 netstat -antp # 查看所有已经建立的连接 netstat -s # 查看网络统计信息 进程: ps -ef # 查看所有进程 top # 实时显示进程状态(另一篇文章里面有详细的介绍) 用户: w # 查看活动用户 id <用户名> # 查看指定用户信息 last # 查看用户登录日志 cut -d: -f1 /etc/passwd # 查看系统所有用户 cut -d: -f1 /etc/group # 查看系统所有组 crontab -l # 查看当前用户的计划任务 服务: chkconfig –list # 列出所有系统服务 chkconfig –list | grep on # 列出所有启动的系统服务 程序: rpm -qa # 查看所有安装的软件包 -

![所有文件变只读属性无法保存文件只能另存为]()

-

![OSPF之LSA个人理解]() OSPF之LSA个人理解 Type 1:Router Link States特点: 1、域内路由,仅在本区域传递,不会穿越ABR。 2、每台路由器都会产生。 3、包含本路由器的直连的邻居,以及直连接口的信息 Type 2:Net Link States特点: 1、仅在本区域传递 2、只有MA网络才会产生LSA2,由DR发出。 3、标识出本MA网中有哪些路由器以及本网的掩码信息。 Type 3:Sumary Net Link States特点: 1、域间路由,能泛洪到整个AS。 2、由ABR发出,每穿越一个ABR,其ADV Router就会变成此ABR的Router-id. 3、包含本区域中的路由信息,包括网络号和掩码。通俗点:就是ABR把一个区域的1、2类LSA转成3类LSA向另一个区域传播 例如图中:R2把Aear 0的路由信息告诉Aear 1,那么Aear 1就学到了Aear 0的路由了. Type 5:Type-5 AS External Link States特点: 1、域外路由,不属于某个区域。 2、ASBR产生,泛洪到整个AS。不会改变ADV Router。 3、包含域外的路由通俗点:5类LSA是通告整个AS区,经由此ASBR可以到外部网络,且所有路由器接受到的5类都不会改变(即一样的信息) 注意:有ASBR的区域不会产生4类LSA,为什么不会产生4类呢?4类LSA在什么情况下会产生呢。 例如:Aear 2有一个ASBR。Aear 2的ASBR产生5类LSA。但不会产生4类LSA 不会产生4类LSA,是因为5LSA+1LSA ,Aear 2的路由都知道去外部的路由。 Type 4:Summary ASB Link States特点: 1、把ASBR的Router-id传播到其他区域,让其他区域的路由器得知ASBR的位置。 2、由ABR产生并发出,穿越一个ABR,其ADV Router就会变成此ABR的Router-id.通俗点:4类LSA 是其它区域用来定位ASBR位置的。为什么要定位置呢? 因为其它区域通过5类LSA是不可以学到外部路由的。经过4类LSA的定位ASBR后,就可以学到去外部的路由了。这也回签上面的提的问题了。 例如:Aaer 0要学到到外部的路由,R1就必需要产生4类LSA。 1-5类LSA都好理解,7类LSA有点不好理解:当指Aear 2 为NSSA时 ASBR就会产生7类LSA Type 7:Type-7 AS External Link States特点: 特殊的域外路由,只存在于NSSA区域中。通俗讲: NSSA区域:没有5类LSA,于是也就没有4类LSA,但会生成7类LSA,且由ASBR产生,只在NSSA区域传播。与NSSA连接的区域(Aear 0):Aear 0左边的ABR会把7类LSA转为5类LSA传播 flood除NSSA区域的所有区域注意:此ABR不会产生4类LSA,为什么? 理解了这你就完全理解了7、5、4类LSA。 回头看5类LSA,Aaer0有1+5类LSA就可以学到外部的路由。所以不需要4类LSA 但Aaer 1的ABR必须产生产4类LSA,回头看4类LSA,就明白了。 在此你可以把Aear 0左边的ABR当成没配置NSSA的ASBR来理解。以上是我个人理解,请指教。

OSPF之LSA个人理解 Type 1:Router Link States特点: 1、域内路由,仅在本区域传递,不会穿越ABR。 2、每台路由器都会产生。 3、包含本路由器的直连的邻居,以及直连接口的信息 Type 2:Net Link States特点: 1、仅在本区域传递 2、只有MA网络才会产生LSA2,由DR发出。 3、标识出本MA网中有哪些路由器以及本网的掩码信息。 Type 3:Sumary Net Link States特点: 1、域间路由,能泛洪到整个AS。 2、由ABR发出,每穿越一个ABR,其ADV Router就会变成此ABR的Router-id. 3、包含本区域中的路由信息,包括网络号和掩码。通俗点:就是ABR把一个区域的1、2类LSA转成3类LSA向另一个区域传播 例如图中:R2把Aear 0的路由信息告诉Aear 1,那么Aear 1就学到了Aear 0的路由了. Type 5:Type-5 AS External Link States特点: 1、域外路由,不属于某个区域。 2、ASBR产生,泛洪到整个AS。不会改变ADV Router。 3、包含域外的路由通俗点:5类LSA是通告整个AS区,经由此ASBR可以到外部网络,且所有路由器接受到的5类都不会改变(即一样的信息) 注意:有ASBR的区域不会产生4类LSA,为什么不会产生4类呢?4类LSA在什么情况下会产生呢。 例如:Aear 2有一个ASBR。Aear 2的ASBR产生5类LSA。但不会产生4类LSA 不会产生4类LSA,是因为5LSA+1LSA ,Aear 2的路由都知道去外部的路由。 Type 4:Summary ASB Link States特点: 1、把ASBR的Router-id传播到其他区域,让其他区域的路由器得知ASBR的位置。 2、由ABR产生并发出,穿越一个ABR,其ADV Router就会变成此ABR的Router-id.通俗点:4类LSA 是其它区域用来定位ASBR位置的。为什么要定位置呢? 因为其它区域通过5类LSA是不可以学到外部路由的。经过4类LSA的定位ASBR后,就可以学到去外部的路由了。这也回签上面的提的问题了。 例如:Aaer 0要学到到外部的路由,R1就必需要产生4类LSA。 1-5类LSA都好理解,7类LSA有点不好理解:当指Aear 2 为NSSA时 ASBR就会产生7类LSA Type 7:Type-7 AS External Link States特点: 特殊的域外路由,只存在于NSSA区域中。通俗讲: NSSA区域:没有5类LSA,于是也就没有4类LSA,但会生成7类LSA,且由ASBR产生,只在NSSA区域传播。与NSSA连接的区域(Aear 0):Aear 0左边的ABR会把7类LSA转为5类LSA传播 flood除NSSA区域的所有区域注意:此ABR不会产生4类LSA,为什么? 理解了这你就完全理解了7、5、4类LSA。 回头看5类LSA,Aaer0有1+5类LSA就可以学到外部的路由。所以不需要4类LSA 但Aaer 1的ABR必须产生产4类LSA,回头看4类LSA,就明白了。 在此你可以把Aear 0左边的ABR当成没配置NSSA的ASBR来理解。以上是我个人理解,请指教。 -

![RouterOS打开网页强制跳转到指定服务器]() RouterOS打开网页强制跳转到指定服务器 今天群友有这个需求就写了个脚本,不过也是有很久没更新文章了,哈哈。#映射命令 ip firewall nat add chain=dstnat action=dst-nat to-addresses=修改为自己的服务IP to-ports=80 protocol=tcp src-address-list=Client-ip dst-port=80 disabled=yes #设置强制跳转时间 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=!Client-ip_2 address-list=Client-ip address-list-timeout=5s dst-port=80 disabled=yes #设置刷新间隔 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=Client-ip address-list=Client-ip_2 address-list-timeout=5m dst-port=80 disabled=yes来自Routeos入门

RouterOS打开网页强制跳转到指定服务器 今天群友有这个需求就写了个脚本,不过也是有很久没更新文章了,哈哈。#映射命令 ip firewall nat add chain=dstnat action=dst-nat to-addresses=修改为自己的服务IP to-ports=80 protocol=tcp src-address-list=Client-ip dst-port=80 disabled=yes #设置强制跳转时间 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=!Client-ip_2 address-list=Client-ip address-list-timeout=5s dst-port=80 disabled=yes #设置刷新间隔 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=Client-ip address-list=Client-ip_2 address-list-timeout=5m dst-port=80 disabled=yes来自Routeos入门 -

![网络中MAC漂移障案例]() 网络中MAC漂移障案例 问题描述1、网络异常时S9700 log 上报MAC 地址飘移; 2、网管监控到S9700 CPU 利用率超过阈值; 3、S9700 作为网关,下挂用户ping 不通网关。告警信息 Jul 23 2017 07:14:24+08:00 9700_01 L2IFPPI/4/MFLPVLANALARM:OID 1.3.6.1.4.1.2011.5.25.160.3.7 MAC move detected, VlanId = 853, MacAddress = 0080-87db-a942, Original-Port = GE11/0/44, Flapping port = Eth-Trunk1. Please check the network accessed to flapping port. Jul 23 2017 07:14:28+08:00 9700_01 L2IFPPI/4/MFLPVLANALARM:OID 1.3.6.1.4.1.2011.5.25.160.3.7 MAC move detected, VlanId = 850, MacAddress = 78e7-d1d2-de12, Original-Port = GE12/0/44, Flapping port = Eth-Trunk1. Please check the network accessed to flapping port. Jul 23 2017 07:17:16+08:00 9700_01 �FD/6/CPCAR_DROP_LPU(l)[85839]:Rate of packets to cpu exceeded the CPCAR limit on the LPU in slot 8. (Protocol=vrrp, ExceededPacketCount=011850) Jul 23 2017 07:17:16+08:00 9700_01 �FD/6/CPCAR_DROP_LPU(l)[85840]:Rate of packets to cpu exceeded the CPCAR limit on the LPU in slot 8. (Protocol=dhcp-server, ExceededPacketCount=042) Jul 23 2017 07:17:16+08:00 9700_01 �FD/6/CPCAR_DROP_LPU(l)[85841]:Rate of packets to cpu exceeded the CPCAR limit on the LPU in slot 9. (Protocol=vrrp, ExceededPacketCount=014381)处理过程 1、分析S9700_01 和S9700_02 的日志。 日志显示在发生MAC 漂移前,S9700_01 的端口GE9/0/42 置为forwarding,并且 是从discarding 状态超时15s 变成learning,再经过15s 变成forwarding 状 态。这说明此时对端没有发送STP 报文,可能是对端端口去使能了STP,或者其 他原因导致发包异常。继续分析对端设备AS_23 的信息进行确认。 Jul 23 2017 07:13:10+08:00 S9700_01 %MSTP/6/SET_PORT_DISCARDING(l)[85836]:In MSTP process 0 instance 0, MSTP set port GigabitEthernet9/0/42 state as discarding. --- 9/0/42 端口discarding Jul 23 2017 07:13:25+08:00 S9700_01 %MSTP/6/SET_PORT_LEARNING(l)[85837]:In process 0 instance 0, MSTP set port GigabitEthernet9/0/42 state as learning. ---端口 learning Jul 23 2017 07:13:40+08:00 S9700_01 %MSTP/6/SET_PORT_FORWARDING(l)[85838]:In MSTP process 0instance 0, MSTP set port GigabitEthernet9/0/42 state as forwarding. --- 端口forwarding Jul 23 2017 07:14:24+08:00 S9700_01 L2IFPPI/4/MFLPVLANALARM:OID 1.3.6.1.4.1.2011.5.25.160.3.7 MAC move detected, VlanId = 853, MacAddress = 0080-87db-a942, Original-Port = GE11/0/44, Flapping port = Eth-Trunk1. Please check the network accessed to flapping port. --- 产生mac 漂移2、分析友商AS_23 的日志。 S9700_01 的端口GE9/0/42 对端是友商交换机AS_23 的端口E1/0/47。 根据该设备的日志,在发生MAC 漂移前,一个端口突然变成learning 状态,4s 后端口进入Forwarding 状态,且根桥切换成自己。在网络中存在更高优先级设 备的情况下,根桥切换成自己,通常是因为链路拥塞或单板故障导致收不到报文 或者报文不上送,STP 超时将端口置为Forwarding 状态,但是从learning 到 Forwarding 的时间根据标准是15s。而这里只有4s,且配置中没有修改定时器, 是该设备STP 产生了故障。 %Jul 23 07:14:23 2017 MODULE_L2_MSTP[tMstp]:MSTP set port = 48, mst = 0 to LEARNING! --- 端口learning %Jul 23 07:14:27 2017 MODULE_L2_MSTP[tMstp]:MSTP set port = 48, mst = 0 to FORWARDING! ---4s 后端口forwarding %Jul 23 07:14:28 2017 MODULE_L2_MSTP[tMstp]:Root bridge has been changed. PRS is triggered: INSTANCE=0 --- 根桥发生变化 %Jul 23 07:14:28 2017 MODULE_L2_MSTP[tMstp]:CistRoot = 32768.00:01:7a:f8:00:45, CistRegRoot = 32768.00:01:7a:f8:00:45 --- 以本设备为根桥 AS_23 端口突然进入Forwarding 状态,以自己为根桥向S9700_01 发送报文, S9700_01 的9/0/42 端口收到优先级低于本设备的报文,进入discarding 状态 (见步骤1 的日志),并向AS_23 发送高优先级报文。AS_23 收到报文后会重新 以S9700_01 为根桥(见下面日志),并停止向S9700_01 发送报文,因此后续 S9700_01 的9/0/42 端口不再收到报文,15s 超时进入learning 状态,再经过 15s 超时进入forwarding 状态(见步骤1 的日志)。 %Jul 23 08:57:58 2017 MODULE_L2_MSTP[tMstp]:Root bridge has been changed. PRS is triggered: INSTANCE=0 ---根桥发生变化 %Jul 23 08:57:58 2017 MODULE_L2_MSTP[tMstp]:CistRoot = 0.d8:49:0b:8c:e4:a0, CistRegRoot = 32768.00:01:7a:f8:00:45 ---根桥恢 复成原来的S9700_01 至此,可以证明是AS_23 发生故障,端口forwarding,导致S9700_01 端口状态 震荡1 次,并产生MAC 漂移。2、将AS_23 连接S9700_01 上行口shutdown 后环路破除,网络恢复。 3、4、因组网为VRRP+RSTP,将AS_23 连接S9700_01 上行口shutdown 为临时解 决办法,后客户将AS_23 设备替换,测试正常。 根因 设备上报MAC 地址飘移,同时CPU 利用率高,下挂用户ping 不通网关,一般网 络有环路导致广播风暴,需要及时破除环路。 建议与总结 如果设备同时上报MAC 地址飘移,CPU 利用率高,协议报文CPCAR 丢包,一般为 网络中出现环路。在局域网中环路对网络稳定性影响较大,需要及时破除环路。

网络中MAC漂移障案例 问题描述1、网络异常时S9700 log 上报MAC 地址飘移; 2、网管监控到S9700 CPU 利用率超过阈值; 3、S9700 作为网关,下挂用户ping 不通网关。告警信息 Jul 23 2017 07:14:24+08:00 9700_01 L2IFPPI/4/MFLPVLANALARM:OID 1.3.6.1.4.1.2011.5.25.160.3.7 MAC move detected, VlanId = 853, MacAddress = 0080-87db-a942, Original-Port = GE11/0/44, Flapping port = Eth-Trunk1. Please check the network accessed to flapping port. Jul 23 2017 07:14:28+08:00 9700_01 L2IFPPI/4/MFLPVLANALARM:OID 1.3.6.1.4.1.2011.5.25.160.3.7 MAC move detected, VlanId = 850, MacAddress = 78e7-d1d2-de12, Original-Port = GE12/0/44, Flapping port = Eth-Trunk1. Please check the network accessed to flapping port. Jul 23 2017 07:17:16+08:00 9700_01 �FD/6/CPCAR_DROP_LPU(l)[85839]:Rate of packets to cpu exceeded the CPCAR limit on the LPU in slot 8. (Protocol=vrrp, ExceededPacketCount=011850) Jul 23 2017 07:17:16+08:00 9700_01 �FD/6/CPCAR_DROP_LPU(l)[85840]:Rate of packets to cpu exceeded the CPCAR limit on the LPU in slot 8. (Protocol=dhcp-server, ExceededPacketCount=042) Jul 23 2017 07:17:16+08:00 9700_01 �FD/6/CPCAR_DROP_LPU(l)[85841]:Rate of packets to cpu exceeded the CPCAR limit on the LPU in slot 9. (Protocol=vrrp, ExceededPacketCount=014381)处理过程 1、分析S9700_01 和S9700_02 的日志。 日志显示在发生MAC 漂移前,S9700_01 的端口GE9/0/42 置为forwarding,并且 是从discarding 状态超时15s 变成learning,再经过15s 变成forwarding 状 态。这说明此时对端没有发送STP 报文,可能是对端端口去使能了STP,或者其 他原因导致发包异常。继续分析对端设备AS_23 的信息进行确认。 Jul 23 2017 07:13:10+08:00 S9700_01 %MSTP/6/SET_PORT_DISCARDING(l)[85836]:In MSTP process 0 instance 0, MSTP set port GigabitEthernet9/0/42 state as discarding. --- 9/0/42 端口discarding Jul 23 2017 07:13:25+08:00 S9700_01 %MSTP/6/SET_PORT_LEARNING(l)[85837]:In process 0 instance 0, MSTP set port GigabitEthernet9/0/42 state as learning. ---端口 learning Jul 23 2017 07:13:40+08:00 S9700_01 %MSTP/6/SET_PORT_FORWARDING(l)[85838]:In MSTP process 0instance 0, MSTP set port GigabitEthernet9/0/42 state as forwarding. --- 端口forwarding Jul 23 2017 07:14:24+08:00 S9700_01 L2IFPPI/4/MFLPVLANALARM:OID 1.3.6.1.4.1.2011.5.25.160.3.7 MAC move detected, VlanId = 853, MacAddress = 0080-87db-a942, Original-Port = GE11/0/44, Flapping port = Eth-Trunk1. Please check the network accessed to flapping port. --- 产生mac 漂移2、分析友商AS_23 的日志。 S9700_01 的端口GE9/0/42 对端是友商交换机AS_23 的端口E1/0/47。 根据该设备的日志,在发生MAC 漂移前,一个端口突然变成learning 状态,4s 后端口进入Forwarding 状态,且根桥切换成自己。在网络中存在更高优先级设 备的情况下,根桥切换成自己,通常是因为链路拥塞或单板故障导致收不到报文 或者报文不上送,STP 超时将端口置为Forwarding 状态,但是从learning 到 Forwarding 的时间根据标准是15s。而这里只有4s,且配置中没有修改定时器, 是该设备STP 产生了故障。 %Jul 23 07:14:23 2017 MODULE_L2_MSTP[tMstp]:MSTP set port = 48, mst = 0 to LEARNING! --- 端口learning %Jul 23 07:14:27 2017 MODULE_L2_MSTP[tMstp]:MSTP set port = 48, mst = 0 to FORWARDING! ---4s 后端口forwarding %Jul 23 07:14:28 2017 MODULE_L2_MSTP[tMstp]:Root bridge has been changed. PRS is triggered: INSTANCE=0 --- 根桥发生变化 %Jul 23 07:14:28 2017 MODULE_L2_MSTP[tMstp]:CistRoot = 32768.00:01:7a:f8:00:45, CistRegRoot = 32768.00:01:7a:f8:00:45 --- 以本设备为根桥 AS_23 端口突然进入Forwarding 状态,以自己为根桥向S9700_01 发送报文, S9700_01 的9/0/42 端口收到优先级低于本设备的报文,进入discarding 状态 (见步骤1 的日志),并向AS_23 发送高优先级报文。AS_23 收到报文后会重新 以S9700_01 为根桥(见下面日志),并停止向S9700_01 发送报文,因此后续 S9700_01 的9/0/42 端口不再收到报文,15s 超时进入learning 状态,再经过 15s 超时进入forwarding 状态(见步骤1 的日志)。 %Jul 23 08:57:58 2017 MODULE_L2_MSTP[tMstp]:Root bridge has been changed. PRS is triggered: INSTANCE=0 ---根桥发生变化 %Jul 23 08:57:58 2017 MODULE_L2_MSTP[tMstp]:CistRoot = 0.d8:49:0b:8c:e4:a0, CistRegRoot = 32768.00:01:7a:f8:00:45 ---根桥恢 复成原来的S9700_01 至此,可以证明是AS_23 发生故障,端口forwarding,导致S9700_01 端口状态 震荡1 次,并产生MAC 漂移。2、将AS_23 连接S9700_01 上行口shutdown 后环路破除,网络恢复。 3、4、因组网为VRRP+RSTP,将AS_23 连接S9700_01 上行口shutdown 为临时解 决办法,后客户将AS_23 设备替换,测试正常。 根因 设备上报MAC 地址飘移,同时CPU 利用率高,下挂用户ping 不通网关,一般网 络有环路导致广播风暴,需要及时破除环路。 建议与总结 如果设备同时上报MAC 地址飘移,CPU 利用率高,协议报文CPCAR 丢包,一般为 网络中出现环路。在局域网中环路对网络稳定性影响较大,需要及时破除环路。 -

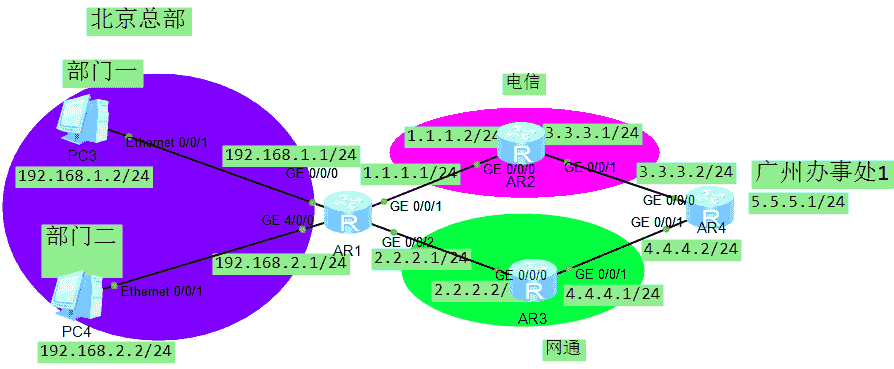

![华为策略路由实验]() 华为策略路由实验 要求 某公司企业网,通过电信和网通两个专线接入到互联网 北京总部内部部门一访问广州办事处走电信的线路 北京总部内部部门二访问广州办事处走网通的线路 并实现两条路径的互为备份,任何一条线路中断不会影响公司正常业务 拓扑操作记录1.创建acl,标记 部门一acl number 3001 rule permit ip sou 192.168.1.0 0.0.0.255 des 5.5.5.0 0.0.0.2552.创建traffic classifier(分类器),名字为to-dianxin 调用acl标记traffic classifier to-dianxin if-match acl 30013.创建traffic behavior (行为),名字为to-dianxin ,重定向 吓一跳1.1.1.2traffic behavior to-dianxin redirect ip-nexthop 1.1.1.24.创建traffic policy 名字为to-dianxin,调用上面创建好的条件和行为。traffic policy to-dianxin classifier to-dianxin behavior to-dianxin5.部门一网关接口下调用traffic-policy to-dianxin 方向为inboundinterface GigabitEthernet0/0/0 traffic-policy to-dianxin inbound测试结果好了,简单的配置完成,部门二也是同样的配置方法懒得写了。互为备份这里设置两个静态默认路由。ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 ip route-static 0.0.0.0 0.0.0.0 2.2.2.2

华为策略路由实验 要求 某公司企业网,通过电信和网通两个专线接入到互联网 北京总部内部部门一访问广州办事处走电信的线路 北京总部内部部门二访问广州办事处走网通的线路 并实现两条路径的互为备份,任何一条线路中断不会影响公司正常业务 拓扑操作记录1.创建acl,标记 部门一acl number 3001 rule permit ip sou 192.168.1.0 0.0.0.255 des 5.5.5.0 0.0.0.2552.创建traffic classifier(分类器),名字为to-dianxin 调用acl标记traffic classifier to-dianxin if-match acl 30013.创建traffic behavior (行为),名字为to-dianxin ,重定向 吓一跳1.1.1.2traffic behavior to-dianxin redirect ip-nexthop 1.1.1.24.创建traffic policy 名字为to-dianxin,调用上面创建好的条件和行为。traffic policy to-dianxin classifier to-dianxin behavior to-dianxin5.部门一网关接口下调用traffic-policy to-dianxin 方向为inboundinterface GigabitEthernet0/0/0 traffic-policy to-dianxin inbound测试结果好了,简单的配置完成,部门二也是同样的配置方法懒得写了。互为备份这里设置两个静态默认路由。ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 ip route-static 0.0.0.0 0.0.0.0 2.2.2.2 -

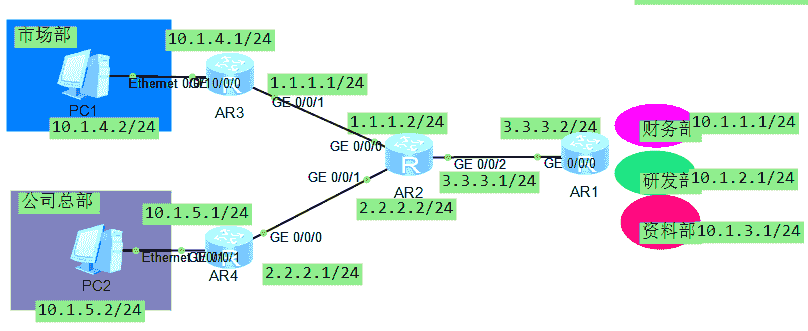

![华为路由策略实验]() 华为路由策略实验 一.拓扑二.要求实验需求: 1,全网启用ospf,使全网互通 2,市场部不能访问财务部和研发部 3,公司总部不能访问研发部 三.操作步骤 1.全网配置ospf,并且宣告网段(并不是重要部分不全写了 就写一台吧 ,其实我是懒) ospf 1 area 0.0.0.0 network 2.2.2.0 0.0.0.255 network 10.1.5.0 0.0.0.2552.财务部与研发部ip是10.1.1.0/24 ,10.1.2.0/24 我们在市场部的出口route(ar3)干掉ospf学习过来的ip段既可。创建acl acl number 2000 rule 5 deny source 10.1.1.0 0.0.0.255 rule 10 deny source 10.1.2.0 0.0.0.255 rule 15 permit ospf使用filter-policy 调用acl过滤路由 ospf 1 filter-policy 2000 import3.研发部ip是10.1.2.0/24,理论是干掉路由学习既可。这里就不用acl了,用另一种方法ip-prefix (标记ip前缀,相对ACL比较灵活的匹配掩码长度) 创建ip-prefix ip ip-prefix huawei index 10 deny 10.1.2.0 24 greater-equal 24 less-equal 32 ip ip-prefix huawei index 20 permit 0.0.0.0 0 less-equal 32 老规矩 调用! ospf 1 filter-policy ip-prefix huawei import按要求配置,大成功!

华为路由策略实验 一.拓扑二.要求实验需求: 1,全网启用ospf,使全网互通 2,市场部不能访问财务部和研发部 3,公司总部不能访问研发部 三.操作步骤 1.全网配置ospf,并且宣告网段(并不是重要部分不全写了 就写一台吧 ,其实我是懒) ospf 1 area 0.0.0.0 network 2.2.2.0 0.0.0.255 network 10.1.5.0 0.0.0.2552.财务部与研发部ip是10.1.1.0/24 ,10.1.2.0/24 我们在市场部的出口route(ar3)干掉ospf学习过来的ip段既可。创建acl acl number 2000 rule 5 deny source 10.1.1.0 0.0.0.255 rule 10 deny source 10.1.2.0 0.0.0.255 rule 15 permit ospf使用filter-policy 调用acl过滤路由 ospf 1 filter-policy 2000 import3.研发部ip是10.1.2.0/24,理论是干掉路由学习既可。这里就不用acl了,用另一种方法ip-prefix (标记ip前缀,相对ACL比较灵活的匹配掩码长度) 创建ip-prefix ip ip-prefix huawei index 10 deny 10.1.2.0 24 greater-equal 24 less-equal 32 ip ip-prefix huawei index 20 permit 0.0.0.0 0 less-equal 32 老规矩 调用! ospf 1 filter-policy ip-prefix huawei import按要求配置,大成功! -

![华为ISIS实验记录]() 华为ISIS实验记录 实验要求 如拓扑图所示,客户网络所有路由器路由协议要求启用IS-IS,使全网路由可达。全部IS-IS进程号统一为100, 其中AR5在Area49.0001区域为DIS。 AR2与AR1之间要求采用P2P网络类型, AR1引入直连链路192.168.X.X,要求AR5访问Area49.0002走最优路径。 根据上述描述,进行正确配置,使网络路由达到客户需求。 拓扑图配置记录1. 全网route配置ip address;AR5配置isis进程号100 :isis 100,network-entity 49.0002.0000.0000.0005.00 (区域ID.系统ID.两位小数是网络服务访问点(selector)),路由角色为L1:is-level level-1,AR3和AR4 区域ID一样49.0002, 路由角色设置为L1-2(相当于ospf中的abr角色),AR1、AR2设置区域ID为49.0001、骨干区、route角色为L2、使全网互通。2. AR5设置为DIS:接口下配置 isis dis-priority 120 level-13. AR2与AR1之间要求采用P2P网络类型,接口下配置 isis circuit-type p2p 4. AR1 引入直连路由192.168.x.x import-route direct5.要求AR5访问Area49.0001走最优路径:ar3致Area49.0001为以太链路比ar4过去的串口链路要优,ar3 isis设置路由渗透 import-route isis level-2 into level-1(将l1 l2的路由引入 让ar5访问过去走ar3,否则是两边都走即负载均衡)全route配置AR1<ar1>disp cur [V200R003C00] # sysname ar1 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 100 is-level level-2 network-entity 49.0001.0000.0000.0001.00 import-route direct # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 4.4.4.2 255.255.255.0 isis enable 100 isis circuit-type p2p # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 192.168.1.1 255.255.255.0 # interface LoopBack2 ip address 192.168.2.1 255.255.255.0 # interface LoopBack3 ip address 192.168.3.1 255.255.255.0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar1> ------------------------------------------------------------------------------------------------ <ar2>disp cur [V200R003C00] # sysname ar2 # board add 0/4 2SA # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 is-level level-2 # isis 100 is-level level-2 network-entity 49.0001.0000.0000.0002.00 # firewall zone Local priority 15 # interface Serial4/0/0 link-protocol ppp ip address 3.3.3.2 255.255.255.0 isis enable 100 # interface Serial4/0/1 link-protocol ppp # interface GigabitEthernet0/0/0 ip address 2.2.2.2 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 ip address 4.4.4.1 255.255.255.0 isis enable 100 isis circuit-type p2p # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar2> -------------------------------------------------------------------------------------------------- <ar3>dis cur [V200R003C00] # sysname ar3 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 100 network-entity 49.0002.0000.0000.0003.00 import-route isis level-2 into level-1 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.2 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 ip address 2.2.2.1 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar3> ---------------------------------------------------------------------------------------- <ar4>dis cur [V200R003C00] # sysname ar4 # board add 0/4 2SA # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 # isis 100 network-entity 49.0002.0000.0000.0004.00 # firewall zone Local priority 15 # interface Serial4/0/0 link-protocol ppp ip address 3.3.3.1 255.255.255.0 isis enable 100 # interface Serial4/0/1 link-protocol ppp # interface GigabitEthernet0/0/0 ip address 1.1.1.3 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar4> --------------------------------------------------------------------------------------------------- <ar5> <ar5> <ar5>disp cur [V200R003C00] # sysname ar5 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 # isis 10 # isis 100 is-level level-1 network-entity 49.0002.0000.0000.0005.00 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.1 255.255.255.0 isis enable 100 isis dis-priority 120 level-1 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar5> 结束,如有不对,请指教。

华为ISIS实验记录 实验要求 如拓扑图所示,客户网络所有路由器路由协议要求启用IS-IS,使全网路由可达。全部IS-IS进程号统一为100, 其中AR5在Area49.0001区域为DIS。 AR2与AR1之间要求采用P2P网络类型, AR1引入直连链路192.168.X.X,要求AR5访问Area49.0002走最优路径。 根据上述描述,进行正确配置,使网络路由达到客户需求。 拓扑图配置记录1. 全网route配置ip address;AR5配置isis进程号100 :isis 100,network-entity 49.0002.0000.0000.0005.00 (区域ID.系统ID.两位小数是网络服务访问点(selector)),路由角色为L1:is-level level-1,AR3和AR4 区域ID一样49.0002, 路由角色设置为L1-2(相当于ospf中的abr角色),AR1、AR2设置区域ID为49.0001、骨干区、route角色为L2、使全网互通。2. AR5设置为DIS:接口下配置 isis dis-priority 120 level-13. AR2与AR1之间要求采用P2P网络类型,接口下配置 isis circuit-type p2p 4. AR1 引入直连路由192.168.x.x import-route direct5.要求AR5访问Area49.0001走最优路径:ar3致Area49.0001为以太链路比ar4过去的串口链路要优,ar3 isis设置路由渗透 import-route isis level-2 into level-1(将l1 l2的路由引入 让ar5访问过去走ar3,否则是两边都走即负载均衡)全route配置AR1<ar1>disp cur [V200R003C00] # sysname ar1 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 100 is-level level-2 network-entity 49.0001.0000.0000.0001.00 import-route direct # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 4.4.4.2 255.255.255.0 isis enable 100 isis circuit-type p2p # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # interface LoopBack1 ip address 192.168.1.1 255.255.255.0 # interface LoopBack2 ip address 192.168.2.1 255.255.255.0 # interface LoopBack3 ip address 192.168.3.1 255.255.255.0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar1> ------------------------------------------------------------------------------------------------ <ar2>disp cur [V200R003C00] # sysname ar2 # board add 0/4 2SA # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 is-level level-2 # isis 100 is-level level-2 network-entity 49.0001.0000.0000.0002.00 # firewall zone Local priority 15 # interface Serial4/0/0 link-protocol ppp ip address 3.3.3.2 255.255.255.0 isis enable 100 # interface Serial4/0/1 link-protocol ppp # interface GigabitEthernet0/0/0 ip address 2.2.2.2 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 ip address 4.4.4.1 255.255.255.0 isis enable 100 isis circuit-type p2p # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar2> -------------------------------------------------------------------------------------------------- <ar3>dis cur [V200R003C00] # sysname ar3 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 100 network-entity 49.0002.0000.0000.0003.00 import-route isis level-2 into level-1 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.2 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 ip address 2.2.2.1 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar3> ---------------------------------------------------------------------------------------- <ar4>dis cur [V200R003C00] # sysname ar4 # board add 0/4 2SA # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 # isis 100 network-entity 49.0002.0000.0000.0004.00 # firewall zone Local priority 15 # interface Serial4/0/0 link-protocol ppp ip address 3.3.3.1 255.255.255.0 isis enable 100 # interface Serial4/0/1 link-protocol ppp # interface GigabitEthernet0/0/0 ip address 1.1.1.3 255.255.255.0 isis enable 100 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar4> --------------------------------------------------------------------------------------------------- <ar5> <ar5> <ar5>disp cur [V200R003C00] # sysname ar5 # snmp-agent local-engineid 800007DB03000000000000 snmp-agent # clock timezone China-Standard-Time minus 08:00:00 # portal local-server load portalpage.zip # drop illegal-mac alarm # set cpu-usage threshold 80 restore 75 # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$ local-user admin service-type http # isis 1 # isis 10 # isis 100 is-level level-1 network-entity 49.0002.0000.0000.0005.00 # firewall zone Local priority 15 # interface GigabitEthernet0/0/0 ip address 1.1.1.1 255.255.255.0 isis enable 100 isis dis-priority 120 level-1 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 # interface NULL0 # user-interface con 0 authentication-mode password user-interface vty 0 4 user-interface vty 16 20 # wlan ac # return <ar5> 结束,如有不对,请指教。 -

![SecureCRT终端通过串口线登陆问题]() SecureCRT终端通过串口线登陆问题 问题描述:客户同时采购AR1200-S 路路由器器和S5724TP-SI 交换机组建公司⼩小型园区⽹网络,⾸首次使⽤用SecureCRT 终 端⼯工具通过串串⼝口线本地登陆对设备进⾏行行配置,SecureCRT 默认配置,登陆AR1200-S 路路由器器⼀一切正常, 同样的串串⼝口线、PC 和终端⼯工具登陆S5700 交换机只能输出信息,却完全⽆无法输⼊入命令⾏行行进⾏行行操作。处理理过程 1、客户最开始使⽤用的是标配AR1200-S 路路由器器的串串⼝口线登陆S5700 交换机,换成S5700 标配的串串⼝口线 后问题重现,同时这条串串⼝口线登陆AR 路路由器器正常,排除串串⼝口线问题; 2、S5700 交换机console ⼝口损坏,重启交换机,重启过程的打印信息输出正常,且交换机启动⼀一切正 常: BIOS LOADING ... Copyright (c) 2008-2010 HUAWEI TECH CO., LTD. (Ver127, Apr 11 2012, 10:27:20) Press Ctrl+B to enter BOOTROM menu... 0 Auto-booting... Update Epld file ............................ None Update FansCard file ........................ None Decompressing VRP software .................. done USB2 Host Stack Initialized. USB Hub Driver Initialized USBD Wind River Systems, Inc. 512 Initialized EHCI Controller found. Waiting to attach to USBD... USB_MODE_REG=0x3 Done. usbPegasusEndInit () returned OK 0x62ffe68 (tRootTask): usbBulkDevInit () returned OK PPI DEV SysInit......OK Vrrp cmd disable... BFD cmd disable...Hard system init.................OK Begin to start the system, please waiting ...... VOS VFS init.....................OKVOS monitor init.................OK CFM init advance.................OK PAT init ........................OK HA S2M init......................OK VOS VFS init hind ...............OK VRP_Root begin... VRP_InitializeTask begin... Init the Device Link.............OK CFG_PlaneInit begin..............OK CFM_Init begin...................OK CLI_CmdInit begin................OK VRP_RegestAllLINKCmd begin.......OK create task begin................ task init begin... Recover configuration...OK! Press ENTER to get started. 排除console ⼝口损坏; 3、检查SecureCRT 登陆配置,客户采⽤用默认配置:流控选项⾥里里选择了了RTS/CTS,将此流控选项去掉,保证流控为⽆无,之后再次登陆S5700 交换机,恢复 正常,可以正常输⼊入输出,进⾏行行配置等操作。 根因 1、串串⼝口线损坏 2、S5700 交换机console ⼝口损坏 3、SecureCRT 设置错误 建议与总结 采⽤用SecureCRT 终端⼯工具本地登陆AR 路路由器器与S5700 交换机时,流控选项⾥里里,勾选RTS/CTS 时, 登陆AR 路路由器器正常,但是对于S5700 交换机,必须将流控位全部去掉,才能正常登陆交换机。建议 采⽤用SecureCRT 登陆AR 路路由器器和S 系列列盒式交换机时,流控位全部勾掉,可保证都能正常登陆。

SecureCRT终端通过串口线登陆问题 问题描述:客户同时采购AR1200-S 路路由器器和S5724TP-SI 交换机组建公司⼩小型园区⽹网络,⾸首次使⽤用SecureCRT 终 端⼯工具通过串串⼝口线本地登陆对设备进⾏行行配置,SecureCRT 默认配置,登陆AR1200-S 路路由器器⼀一切正常, 同样的串串⼝口线、PC 和终端⼯工具登陆S5700 交换机只能输出信息,却完全⽆无法输⼊入命令⾏行行进⾏行行操作。处理理过程 1、客户最开始使⽤用的是标配AR1200-S 路路由器器的串串⼝口线登陆S5700 交换机,换成S5700 标配的串串⼝口线 后问题重现,同时这条串串⼝口线登陆AR 路路由器器正常,排除串串⼝口线问题; 2、S5700 交换机console ⼝口损坏,重启交换机,重启过程的打印信息输出正常,且交换机启动⼀一切正 常: BIOS LOADING ... Copyright (c) 2008-2010 HUAWEI TECH CO., LTD. (Ver127, Apr 11 2012, 10:27:20) Press Ctrl+B to enter BOOTROM menu... 0 Auto-booting... Update Epld file ............................ None Update FansCard file ........................ None Decompressing VRP software .................. done USB2 Host Stack Initialized. USB Hub Driver Initialized USBD Wind River Systems, Inc. 512 Initialized EHCI Controller found. Waiting to attach to USBD... USB_MODE_REG=0x3 Done. usbPegasusEndInit () returned OK 0x62ffe68 (tRootTask): usbBulkDevInit () returned OK PPI DEV SysInit......OK Vrrp cmd disable... BFD cmd disable...Hard system init.................OK Begin to start the system, please waiting ...... VOS VFS init.....................OKVOS monitor init.................OK CFM init advance.................OK PAT init ........................OK HA S2M init......................OK VOS VFS init hind ...............OK VRP_Root begin... VRP_InitializeTask begin... Init the Device Link.............OK CFG_PlaneInit begin..............OK CFM_Init begin...................OK CLI_CmdInit begin................OK VRP_RegestAllLINKCmd begin.......OK create task begin................ task init begin... Recover configuration...OK! Press ENTER to get started. 排除console ⼝口损坏; 3、检查SecureCRT 登陆配置,客户采⽤用默认配置:流控选项⾥里里选择了了RTS/CTS,将此流控选项去掉,保证流控为⽆无,之后再次登陆S5700 交换机,恢复 正常,可以正常输⼊入输出,进⾏行行配置等操作。 根因 1、串串⼝口线损坏 2、S5700 交换机console ⼝口损坏 3、SecureCRT 设置错误 建议与总结 采⽤用SecureCRT 终端⼯工具本地登陆AR 路路由器器与S5700 交换机时,流控选项⾥里里,勾选RTS/CTS 时, 登陆AR 路路由器器正常,但是对于S5700 交换机,必须将流控位全部去掉,才能正常登陆交换机。建议 采⽤用SecureCRT 登陆AR 路路由器器和S 系列列盒式交换机时,流控位全部勾掉,可保证都能正常登陆。 -

![windows怎么连接VPN L2TP/IPSec PSK?]() windows怎么连接VPN L2TP/IPSec PSK? windows怎么连接VPN L2TP/IPSec PSKWindows电脑打开网络共享中心-->设置新的连接或网络-->连接到工作区-->创建新的连接-->使用我的Internet连接-->填写地址和名称-->填写用户名和密码(域不要填)-->保存连接(不要立刻连接)-->电脑上出现新的连接-->右键-->属性-->安全-->VPN类型(选L2TP/IPSec)-->高级设置-->填写密钥-->保存,连接。安卓手机设置-->连接-->VPN连接-->添加连接-->名称随便取-->类型选L2TP/IPSec PSK-->输入IP地址,预用共享密钥(不是L2TP密钥,未使用的不要填),用户名,密码-->连接(如果第一次连接失败,重试可能仍失败,建议删除连接,重新配置)。苹果手机买不起,买不起 ::paopao:tieba_emotion_88::

windows怎么连接VPN L2TP/IPSec PSK? windows怎么连接VPN L2TP/IPSec PSKWindows电脑打开网络共享中心-->设置新的连接或网络-->连接到工作区-->创建新的连接-->使用我的Internet连接-->填写地址和名称-->填写用户名和密码(域不要填)-->保存连接(不要立刻连接)-->电脑上出现新的连接-->右键-->属性-->安全-->VPN类型(选L2TP/IPSec)-->高级设置-->填写密钥-->保存,连接。安卓手机设置-->连接-->VPN连接-->添加连接-->名称随便取-->类型选L2TP/IPSec PSK-->输入IP地址,预用共享密钥(不是L2TP密钥,未使用的不要填),用户名,密码-->连接(如果第一次连接失败,重试可能仍失败,建议删除连接,重新配置)。苹果手机买不起,买不起 ::paopao:tieba_emotion_88:: -

![华为话务台C803CTX振铃无声音提示解决方法]() 华为话务台C803CTX振铃无声音提示解决方法 √> 华为话务台C803CTX/C802CTX用户打进来振铃无提示声音,话务台界面右下角声音提示无法勾选?华为话务台C803CTX振铃无声音提示解决方法下面先让我滑稽一下 ::aru:insidious:: 然后再到正文好了该正文了-.-下图是问题描述首先 点击-菜单栏-系统管理-解锁配置然后会发现有个框框弹出来让你输入密码,默认为空 直接回车即可。此时 声音提示就可以勾选啦这样声音就正常了版权声明:本文由刘大喵创作,转载时须注明出处及本声明。 本文链接:https://www.ledo.cc/605.html 友情提示:感谢阅读,如有错误,欢迎指正。

华为话务台C803CTX振铃无声音提示解决方法 √> 华为话务台C803CTX/C802CTX用户打进来振铃无提示声音,话务台界面右下角声音提示无法勾选?华为话务台C803CTX振铃无声音提示解决方法下面先让我滑稽一下 ::aru:insidious:: 然后再到正文好了该正文了-.-下图是问题描述首先 点击-菜单栏-系统管理-解锁配置然后会发现有个框框弹出来让你输入密码,默认为空 直接回车即可。此时 声音提示就可以勾选啦这样声音就正常了版权声明:本文由刘大喵创作,转载时须注明出处及本声明。 本文链接:https://www.ledo.cc/605.html 友情提示:感谢阅读,如有错误,欢迎指正。 -

![远程桌面提示你的凭据不工作]() 远程桌面提示你的凭据不工作 解决方法 :修改组策略1、在“开始”窗口运行gpedit.msc,进入计算机配置->管理模板->系统->凭据分配->允许分配保存的凭据用于仅NTLM服务器身份验证,双击打开,选择“已启用”->单击“显示”输入“TERMSRV/*”,点确定后退出。2、在“开始”窗口运行命令“gpupdate /force”立即生效或重启电脑。解决方法二:添加凭据1、进入“控制面板”->“凭据管理器”->“添加Windows凭据”->输入 要登录的服务器的IP地址、用户名、密码,点确定退出。解决方法三:(被远程的机器操作)打开本地组策略编辑器,看下有关系统安全设置的选项,看看是否有什么限制,多次尝试中,发现了解决方法,整理步骤如下:1、开始-->运行->gpedit.msc->计算机配置->Windows设置->安全设置->本地策略->安全选项->网络访问:本地帐户的共享和安全模型;2、修改为使用经典模式。

远程桌面提示你的凭据不工作 解决方法 :修改组策略1、在“开始”窗口运行gpedit.msc,进入计算机配置->管理模板->系统->凭据分配->允许分配保存的凭据用于仅NTLM服务器身份验证,双击打开,选择“已启用”->单击“显示”输入“TERMSRV/*”,点确定后退出。2、在“开始”窗口运行命令“gpupdate /force”立即生效或重启电脑。解决方法二:添加凭据1、进入“控制面板”->“凭据管理器”->“添加Windows凭据”->输入 要登录的服务器的IP地址、用户名、密码,点确定退出。解决方法三:(被远程的机器操作)打开本地组策略编辑器,看下有关系统安全设置的选项,看看是否有什么限制,多次尝试中,发现了解决方法,整理步骤如下:1、开始-->运行->gpedit.msc->计算机配置->Windows设置->安全设置->本地策略->安全选项->网络访问:本地帐户的共享和安全模型;2、修改为使用经典模式。 -

![桌面运维必备的CMD快捷命令]() 桌面运维必备的CMD快捷命令 √> 企业运维人员必备的 MS-DOS 快捷系统命令(CMD)tskill explorer 重启资源管理器 taskkill /f /im explorer 终止 explorer 进程 tskill explorer 启动 explorer 进程 winver 检查 Windows 版本 msconfig 系统配置实用程序 mstsc 远程桌面连接 mmc 打开控制台 dxdiag 检查 DirectX 信息 devmgmt 设备管理器 diskmgmt 磁盘管理实用程序 dcomcnfg 打开系统组件服务 dvdplay 系统自带媒体播放器 notepad 打开记事本 secpol 本地安全策略 services 本地服务设置 taskmgr 任务管理器 explorer 资源管理器 progman 程序管理器 regedit 注册表 cmd 启动命令提示符 calc 启动计算器 netplwiz 用户账户 tasklist 当前进程 wf 高级防火墙管理器 compmgmt 计算机管理器 lusrmgr 本机用户和组管理器 fsmgmt 共享文件夹管理器 shutdown 关机及重启相关命令 gpedit 组策略 notepad 记事本 netstat 局域网活动的连接 magnify 放大器 msinfo32 系统信息 logoff 注销当前用户 appwiz.cpl 卸载程序 sysdm.cpl 系统属性 timedate.cpl 时间日期 Firewall.cpl 防火墙 ncpa.cpl 网络连接 shutdown -s -t 1 -s 关机 -r 重启 -a 取消命令 -t 指定时间/秒操作 \>at 22:00shutdown -s 晚上10点钟自动关机 \>shutdown-m \\[ip地址或计算机名] -r 远程重启电脑 netsh winsock reset 重启网卡 net user 查看所有用户 net user [username] 查看用户信息 net user [username] [userpasswd] /add 添加用户 net localgroup administrators [username] /add 添加用户到管理员组 net user [username] 123 为用户修改密码为123 net user [username] /del 删除用户 net user [username] /active:[no|yes} 禁用或启用指定的用户 runas /user:administrator cmd 以管理员身份运行CMD net view [ip] 查看远程主机共享资源 net localgroup 查看本地组 wmic useraccount get name,sid 查看所有用户名和 SID

桌面运维必备的CMD快捷命令 √> 企业运维人员必备的 MS-DOS 快捷系统命令(CMD)tskill explorer 重启资源管理器 taskkill /f /im explorer 终止 explorer 进程 tskill explorer 启动 explorer 进程 winver 检查 Windows 版本 msconfig 系统配置实用程序 mstsc 远程桌面连接 mmc 打开控制台 dxdiag 检查 DirectX 信息 devmgmt 设备管理器 diskmgmt 磁盘管理实用程序 dcomcnfg 打开系统组件服务 dvdplay 系统自带媒体播放器 notepad 打开记事本 secpol 本地安全策略 services 本地服务设置 taskmgr 任务管理器 explorer 资源管理器 progman 程序管理器 regedit 注册表 cmd 启动命令提示符 calc 启动计算器 netplwiz 用户账户 tasklist 当前进程 wf 高级防火墙管理器 compmgmt 计算机管理器 lusrmgr 本机用户和组管理器 fsmgmt 共享文件夹管理器 shutdown 关机及重启相关命令 gpedit 组策略 notepad 记事本 netstat 局域网活动的连接 magnify 放大器 msinfo32 系统信息 logoff 注销当前用户 appwiz.cpl 卸载程序 sysdm.cpl 系统属性 timedate.cpl 时间日期 Firewall.cpl 防火墙 ncpa.cpl 网络连接 shutdown -s -t 1 -s 关机 -r 重启 -a 取消命令 -t 指定时间/秒操作 \>at 22:00shutdown -s 晚上10点钟自动关机 \>shutdown-m \\[ip地址或计算机名] -r 远程重启电脑 netsh winsock reset 重启网卡 net user 查看所有用户 net user [username] 查看用户信息 net user [username] [userpasswd] /add 添加用户 net localgroup administrators [username] /add 添加用户到管理员组 net user [username] 123 为用户修改密码为123 net user [username] /del 删除用户 net user [username] /active:[no|yes} 禁用或启用指定的用户 runas /user:administrator cmd 以管理员身份运行CMD net view [ip] 查看远程主机共享资源 net localgroup 查看本地组 wmic useraccount get name,sid 查看所有用户名和 SID -

![windows系统自带VPN更改默认1723端口方法]() windows系统自带VPN更改默认1723端口方法 VPN(虚拟专用网络)第一层隧道协议PPtp所使用的默认端口号是TCP 1723,这是一个标准,也就是说不管是微软的Windows Server自带的VPN服务还是其他系统或者硬件VPN都是使用的这个端口号,但如果采用的是Windows Server自带的路由和远程访问(RRAS)构建的VPN服务器,那么可以通过注册表修改此端口号,从而起到隐藏此服务的目的。但要注意这里所采用的VPN客户端仍然是Windows自带的VPN连接。首先我们来看看用Windows Server自带的路由和远程访问(RRAS)构建的VPN服务器的连接情况:服务创建成功后服务器在服务端侦听TCP 1723端口等待连接,客户端通过服务端授予的合法帐号进行拨号,连接成功后我们在客户端CMD下输入netstat -an可以看到客户端这时也开放了TCP 1723端口,并且也是侦听状态。通过后面的讲解我们可以发现这里开放的TCP 1723端口不受客户端防火墙的影响,也就是说就算客户端防火墙没有打开这个端口,系统同样可以打开这个端口进行侦听。以上是通过默认的端口进行连接,下面我们通过修改注册表达到自定义端口的目的:首先在服务端注册表里面找到这个项[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002bE10318}],这个项里面设置的是和网络适配器有关的键值,这个项下面可以看到诸如0000、0001、0002等命名的分支,这些分支设置的是各个接口的信息,然后我们找到里面含有字符串DriverDesc并且数值是WAN 微型端口 (PPTP)的那个分支,这个分支可能是上述0000、0001、0002等命名分支中的一个,我们继续找到该分支下面的TcpPortNumber键,可以看到它默认的十进制值为1723,这个1723就是VPN服务所开的默认端口号,我们把它修改为其他任意端口号即可。通过上面的设置,我们重启服务器后在服务端CMD下输入netstat -an会发现这时VPN服务器已经开始侦听我们修改以后的端口号了,说明服务端已经成功更换了默认的端口号1723。接下来是客户端的设置。VPN服务修改端口号和终端服务修改3389端口号不同,后者只需服务端修改后客户端直接在目标IP后面加冒号加端口号就能连接。通过实验发现,VPN的客户端电脑同样需要做上述在服务端上面的注册表键值修改操作才能连接服务端,并且修改后客户端系统自带的防火墙还必须关闭才能成功连接(仅开放该端口还不行),否则就要提示错误691:不能建立到远程计算机的连接,因此用于此连接的端口已关闭。而使用默认的1723就不需要防火墙的端口开放。总结:采用Windows Server自带的路由和远程访问(RRAS)构建的VPN服务器要修改默认端口号,必须服务器和客户端同时修改注册表中TcpPortNumber的键值;客户端除了修改注册表,还必须关闭系统自带的防火墙方法二: C:\WINDOWS\system32\drivers\etc 找到services 文件并用记事本打开,修改里面的 VPN端口,如 pptp 1723/tcp ,改成你想要的端口, 如53。

windows系统自带VPN更改默认1723端口方法 VPN(虚拟专用网络)第一层隧道协议PPtp所使用的默认端口号是TCP 1723,这是一个标准,也就是说不管是微软的Windows Server自带的VPN服务还是其他系统或者硬件VPN都是使用的这个端口号,但如果采用的是Windows Server自带的路由和远程访问(RRAS)构建的VPN服务器,那么可以通过注册表修改此端口号,从而起到隐藏此服务的目的。但要注意这里所采用的VPN客户端仍然是Windows自带的VPN连接。首先我们来看看用Windows Server自带的路由和远程访问(RRAS)构建的VPN服务器的连接情况:服务创建成功后服务器在服务端侦听TCP 1723端口等待连接,客户端通过服务端授予的合法帐号进行拨号,连接成功后我们在客户端CMD下输入netstat -an可以看到客户端这时也开放了TCP 1723端口,并且也是侦听状态。通过后面的讲解我们可以发现这里开放的TCP 1723端口不受客户端防火墙的影响,也就是说就算客户端防火墙没有打开这个端口,系统同样可以打开这个端口进行侦听。以上是通过默认的端口进行连接,下面我们通过修改注册表达到自定义端口的目的:首先在服务端注册表里面找到这个项[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002bE10318}],这个项里面设置的是和网络适配器有关的键值,这个项下面可以看到诸如0000、0001、0002等命名的分支,这些分支设置的是各个接口的信息,然后我们找到里面含有字符串DriverDesc并且数值是WAN 微型端口 (PPTP)的那个分支,这个分支可能是上述0000、0001、0002等命名分支中的一个,我们继续找到该分支下面的TcpPortNumber键,可以看到它默认的十进制值为1723,这个1723就是VPN服务所开的默认端口号,我们把它修改为其他任意端口号即可。通过上面的设置,我们重启服务器后在服务端CMD下输入netstat -an会发现这时VPN服务器已经开始侦听我们修改以后的端口号了,说明服务端已经成功更换了默认的端口号1723。接下来是客户端的设置。VPN服务修改端口号和终端服务修改3389端口号不同,后者只需服务端修改后客户端直接在目标IP后面加冒号加端口号就能连接。通过实验发现,VPN的客户端电脑同样需要做上述在服务端上面的注册表键值修改操作才能连接服务端,并且修改后客户端系统自带的防火墙还必须关闭才能成功连接(仅开放该端口还不行),否则就要提示错误691:不能建立到远程计算机的连接,因此用于此连接的端口已关闭。而使用默认的1723就不需要防火墙的端口开放。总结:采用Windows Server自带的路由和远程访问(RRAS)构建的VPN服务器要修改默认端口号,必须服务器和客户端同时修改注册表中TcpPortNumber的键值;客户端除了修改注册表,还必须关闭系统自带的防火墙方法二: C:\WINDOWS\system32\drivers\etc 找到services 文件并用记事本打开,修改里面的 VPN端口,如 pptp 1723/tcp ,改成你想要的端口, 如53。 -

![交换机(Switch)的个人理解]() 交换机(Switch)的个人理解 概念与作用交换机(switch)是集线器的换代产品,其作用也是将传输介质的线缆汇聚在一起,以实现计算机的连接。但集线器工作在OSI模型的物理层,而交换机工作在OSI模型的数据链路层。工作原理地址表端口地址表记录了端口下包含主机的MAC地址。端口地址表是交换机上电后自动建立的,保存在RAM中,并且自动维护。交换机隔离冲突域的原理是根据其端口地址表和转发决策决定的。转发决策交换机的转发决策有三种操作:丢弃、转发和扩散。丢弃:当本端口下的主机访问已知本端口下的主机时丢弃。转发:当某端口下的主机访问已知某端口下的主机时转发。扩散:当某端口下的主机访问未知端口下的主机时要扩散。每个操作都要记录下发包端的MAC地址,以备其它主机的访问。VLANVirtual Lan是虚拟逻辑网络,交换机通过VLAN设置,可以划分为多个逻辑网络,从而隔离广播域。具有三层模块的交换机可以实现VLAN间的路由。端口模式个人理解部分1、Access口:仅可以属于某一个Vlan,所以可以连客户端,且客户端只能属于端口的VLAN。2、Trunk口:可以属于多个VLAN ,且默认VLAN的数据帧会发出会去掉VLAN标签,其他的VLAN发送不去除VLAN标签,所以只有默认VLAN的端口可以连客户端3、Hybrid口:可以属于多个VLAN,可以让属于多个VLAN的端口为数据帧打上指定的VLAN标签或去掉某些VLAN标签。所以可以指定为连接的客户端分配多个VLAN。默认VLAN1、Access端口只属于1个VLAN,所以它的缺省VLAN就是它所在的VLAN,不用设置;2、Hybrid端口和Trunk端口属于多个VLAN, 所以需要设置缺省VLAN ID。缺省情况下,Hybrid端口和Trunk端口的缺省VLAN为VLAN 1;如果设置了端口的缺省VLAN ID,当端口接收到不带VLAN tag的报文后,则将报文转发到属于缺省VLAN的端口;当端口发送带有VLAN tag的报文时,如果该报文的VLAN ID与端口缺省的VLAN ID相同,则系统将去掉报文的VLAN tag,然后再发送该报文。注:对于华为交换机,缺省VLAN被称为“Pvid Vlan”,对于思科交换机缺省VLAN被称为“Native Vlan”。交换机接口出入数据处理过程:1、Access端口收报文:收到电脑或者其他设备的一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则直接丢弃(缺省);Access端口发报文:将报文的VLAN信息剥离, 直接发送出去;2、Trunk端口收报文收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID,并进行交换转发;如果有则判断该Trunk端口是否允许该VLAN的数据进入:如果可以则转发,否则丢弃;Trunk端口发报文:比较端口的PVID和将要发送报文的VLAN信息,如果两者相等则剥离VLAN信息,再发送,如果不相等则直接发送;3、Hybrid端口收报文:收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则判断该Hybrid端口是否允许该VLAN的数据进入,如果可以则转发,否则丢弃(此时端口上的untag配置是不用考虑的,untag配置只是对发送报文时起作用)。Hybrid端口发报文1、判断该VLAN在本端口的属性(disp interface即可看到该端口对哪些VLAN是untag,哪些VLAN是tag);2、如果是untag则剥离VLAN信息,再发送,如果是tag则直接发送;

交换机(Switch)的个人理解 概念与作用交换机(switch)是集线器的换代产品,其作用也是将传输介质的线缆汇聚在一起,以实现计算机的连接。但集线器工作在OSI模型的物理层,而交换机工作在OSI模型的数据链路层。工作原理地址表端口地址表记录了端口下包含主机的MAC地址。端口地址表是交换机上电后自动建立的,保存在RAM中,并且自动维护。交换机隔离冲突域的原理是根据其端口地址表和转发决策决定的。转发决策交换机的转发决策有三种操作:丢弃、转发和扩散。丢弃:当本端口下的主机访问已知本端口下的主机时丢弃。转发:当某端口下的主机访问已知某端口下的主机时转发。扩散:当某端口下的主机访问未知端口下的主机时要扩散。每个操作都要记录下发包端的MAC地址,以备其它主机的访问。VLANVirtual Lan是虚拟逻辑网络,交换机通过VLAN设置,可以划分为多个逻辑网络,从而隔离广播域。具有三层模块的交换机可以实现VLAN间的路由。端口模式个人理解部分1、Access口:仅可以属于某一个Vlan,所以可以连客户端,且客户端只能属于端口的VLAN。2、Trunk口:可以属于多个VLAN ,且默认VLAN的数据帧会发出会去掉VLAN标签,其他的VLAN发送不去除VLAN标签,所以只有默认VLAN的端口可以连客户端3、Hybrid口:可以属于多个VLAN,可以让属于多个VLAN的端口为数据帧打上指定的VLAN标签或去掉某些VLAN标签。所以可以指定为连接的客户端分配多个VLAN。默认VLAN1、Access端口只属于1个VLAN,所以它的缺省VLAN就是它所在的VLAN,不用设置;2、Hybrid端口和Trunk端口属于多个VLAN, 所以需要设置缺省VLAN ID。缺省情况下,Hybrid端口和Trunk端口的缺省VLAN为VLAN 1;如果设置了端口的缺省VLAN ID,当端口接收到不带VLAN tag的报文后,则将报文转发到属于缺省VLAN的端口;当端口发送带有VLAN tag的报文时,如果该报文的VLAN ID与端口缺省的VLAN ID相同,则系统将去掉报文的VLAN tag,然后再发送该报文。注:对于华为交换机,缺省VLAN被称为“Pvid Vlan”,对于思科交换机缺省VLAN被称为“Native Vlan”。交换机接口出入数据处理过程:1、Access端口收报文:收到电脑或者其他设备的一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则直接丢弃(缺省);Access端口发报文:将报文的VLAN信息剥离, 直接发送出去;2、Trunk端口收报文收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID,并进行交换转发;如果有则判断该Trunk端口是否允许该VLAN的数据进入:如果可以则转发,否则丢弃;Trunk端口发报文:比较端口的PVID和将要发送报文的VLAN信息,如果两者相等则剥离VLAN信息,再发送,如果不相等则直接发送;3、Hybrid端口收报文:收到一个报文,判断是否有VLAN信息:如果没有则打上端口的PVID, 并进行交换转发;如果有则判断该Hybrid端口是否允许该VLAN的数据进入,如果可以则转发,否则丢弃(此时端口上的untag配置是不用考虑的,untag配置只是对发送报文时起作用)。Hybrid端口发报文1、判断该VLAN在本端口的属性(disp interface即可看到该端口对哪些VLAN是untag,哪些VLAN是tag);2、如果是untag则剥离VLAN信息,再发送,如果是tag则直接发送; -

![RouterOS 官方防火墙脚本]() RouterOS 官方防火墙脚本 #使用方法:将此文本文件扩展名改为 .rsc #登录你的ROS的FTP,上传此文件 #在控制台(可用winbox 里的New Terminal)执行命令: # /import ROSofficial.rsc#注意这里的设置中假定你的外网网卡的名字是 internet #需要视情况修改(查找 / 替换)。#关于TCP连接的一些设置,主要是减少连接的存活时间 / ip firewall connection tracking set enabled=yes tcp-syn-sent-timeout=1m tcp-syn-received-timeout=1m \ tcp-established-timeout=1d tcp-fin-wait-timeout=10s \ tcp-close-wait-timeout=10s tcp-last-ack-timeout=10s \ tcp-time-wait-timeout=10s tcp-close-timeout=10s udp-timeout=10s \ udp-stream-timeout=3m icmp-timeout=10s generic-timeout=10m#删除已有的防火墙(如果有的话) :foreach i in [/ip firewall filter find] do {/ip firewall filter remove $i}#导入 RouterOS 官方防火墙脚本,这是神仙在bbs.router.net.cn上看到的。 #http://www.router.net.cn/softrouter/RouterOS/200602/3807.html #参考manual.pdf P383/615 , 396/628 # TCP/UDP packets with different destination ports coming from the same host would be treated as port scan sequence #在短时间内从同一地址用不断变化的端口向本机发送大量数据包,视为端口扫描 #短时间内同时建立大量TCP连接(超过10) ,视为 DoS 拒绝服务攻击, 进黑名单一天! #黑名单上的只能建立三个并发连接, tarpit,是不是打太极 :-) #内网的数据包不转发 #禁止从路由主机ping外网/ ip firewall filter#针对路由主机的,input add chain=input connection-state=established action=accept comment="accept established connection packets" disabled=no add chain=input connection-state=related action=accept comment="accept related connection packets" disabled=no add chain=input connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=input protocol=tcp psd=21,3s,3,1 action=drop comment="detect and drop port scan connections" disabled=no add chain=input protocol=tcp connection-limit=3,32 src-address-list=black_list action=tarpit comment="suppress DoS attack" disabled=no add chain=input protocol=tcp connection-limit=10,32 action=add-src-to-address-list address-list=black_list address-list-timeout=1d comment="detect DoS attack" disabled=no add chain=input dst-address-type=!local action=drop comment="drop all that is not to local" disabled=no add chain=input src-address-type=!unicast action=drop comment="drop all that is not from unicast" disabled=no add chain=input protocol=icmp action=jump jump-target=ICMP comment="jump to chain ICMP" disabled=no add chain=input action=jump jump-target=services comment="jump to chain services" disabled=no add chain=input action=log log-prefix="input" comment="log everything else" disabled=yes add chain=input action=drop comment="drop everything else" disabled=no#针对ICMP数据包 add chain=ICMP protocol=icmp icmp-options=0:0-255 limit=5,5 action=accept comment="0:0 allow ping and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=3:3 limit=5,5 action=accept comment="3:3 allow trace and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=3:4 limit=5,5 action=accept comment="3:4 allow MTU discovery and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=8:0-255 limit=5,5 action=accept comment="8:0 and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=11:0-255 limit=5,5 action=accept comment="11:0 allow TTL exceeded and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp action=drop comment="Drop everything else" disabled=no#路由主机上开启的一些端口,用于路由器上的网络服务。默认没有启用几个 add chain=services src-address=127.0.0.1 dst-address=127.0.0.1 action=accept comment="accept localhost" disabled=no add chain=services protocol=tcp dst-port=20-21 action=accept comment="allow ftp" disabled=no add chain=services protocol=tcp dst-port=22 action=accept comment="allow sftp, ssh" disabled=no add chain=services protocol=tcp dst-port=23 action=accept comment="allow telnet" disabled=no add chain=services protocol=tcp dst-port=80 action=accept comment="allow http, webbox" disabled=no add chain=services protocol=tcp dst-port=8291 action=accept comment="Allow winbox" disabled=no add chain=services protocol=udp dst-port=20561 action=accept comment="allow MACwinbox " disabled=no add chain=services src-address=159.148.172.205 protocol=tcp dst-port=7828 action=accept comment="..." disabled=no # add chain=services protocol=tcp dst-port=2000 action=accept comment="Bandwidth server" disabled=yes add chain=services protocol=udp dst-port=5678 action=accept comment=" MT Discovery Protocol" disabled=yes add chain=services protocol=tcp dst-port=53 action=accept comment="allow DNS request" disabled=yes add chain=services protocol=udp dst-port=53 action=accept comment="Allow DNS request" disabled=yes add chain=services protocol=udp dst-port=1701 action=accept comment="allow L2TP" disabled=yes add chain=services protocol=tcp dst-port=1723 action=accept comment="allow PPTP" disabled=yes add chain=services protocol=gre action=accept comment="allow PPTP and EoIP" disabled=yes add chain=services protocol=ipencap action=accept comment="allow IPIP" disabled=yes add chain=services protocol=udp dst-port=1900 action=accept comment="UPnP" disabled=yes add chain=services protocol=tcp dst-port=2828 action=accept comment="UPnP" disabled=yes add chain=services protocol=udp dst-port=67-68 action=accept comment="allow DHCP" disabled=yes add chain=services protocol=tcp dst-port=8080 action=accept comment="allow Web Proxy" disabled=yes add chain=services protocol=tcp dst-port=123 action=accept comment="allow NTP" disabled=yes add chain=services protocol=tcp dst-port=161 action=accept comment="allow SNMP" disabled=yes add chain=services protocol=tcp dst-port=443 action=accept comment="allow https for Hotspot" disabled=yes add chain=services protocol=tcp dst-port=1080 action=accept comment="allow Socks for Hotspot" disabled=yes add chain=services protocol=udp dst-port=500 action=accept comment="allow IPSec connections" disabled=yes add chain=services protocol=ipsec-esp action=accept comment="allow IPSec" disabled=yes add chain=services protocol=ipsec-ah action=accept comment="allow IPSec" disabled=yes add chain=services protocol=tcp dst-port=179 action=accept comment="Allow BGP" disabled=yes add chain=services protocol=udp dst-port=520-521 action=accept comment="allow RIP" disabled=yes add chain=services protocol=ospf action=accept comment="allow OSPF" disabled=yes add chain=services protocol=udp dst-port=5000-5100 action=accept comment="allow BGP" disabled=yes add chain=services protocol=tcp dst-port=1720 action=accept comment="allow Telephony" disabled=yes add chain=services protocol=udp dst-port=1719 action=accept comment="allow Telephony" disabled=yes add chain=services protocol=vrrp action=accept comment="allow VRRP " disabled=yes#丢弃已知的病毒特征包 virus add chain=virus protocol=tcp dst-port=135-139 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=udp dst-port=135-139 action=drop comment="Drop Messenger Worm" disabled=no add chain=virus protocol=tcp dst-port=445 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=udp dst-port=445 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=tcp dst-port=593 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1024-1030 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1080 action=drop comment="Drop MyDoom" disabled=no add chain=virus protocol=tcp dst-port=1214 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1363 action=drop comment="ndm requester" disabled=no add chain=virus protocol=tcp dst-port=1364 action=drop comment="ndm server" disabled=no add chain=virus protocol=tcp dst-port=1368 action=drop comment="screen cast" disabled=no add chain=virus protocol=tcp dst-port=1373 action=drop comment="hromgrafx" disabled=no add chain=virus protocol=tcp dst-port=1377 action=drop comment="cichlid" disabled=no add chain=virus protocol=tcp dst-port=1433-1434 action=drop comment="Worm" disabled=no add chain=virus protocol=tcp dst-port=2745 action=drop comment="Bagle Virus" disabled=no add chain=virus protocol=tcp dst-port=2283 action=drop comment="Drop Dumaru.Y" disabled=no add chain=virus protocol=tcp dst-port=2535 action=drop comment="Drop Beagle" disabled=no add chain=virus protocol=tcp dst-port=2745 action=drop comment="Drop Beagle.C-K" disabled=no add chain=virus protocol=tcp dst-port=3127-3128 action=drop comment="Drop MyDoom" disabled=no add chain=virus protocol=tcp dst-port=3410 action=drop comment="Drop Backdoor OptixPro" disabled=no add chain=virus protocol=tcp dst-port=4444 action=drop comment="Worm" disabled=no add chain=virus protocol=udp dst-port=4444 action=drop comment="Worm" disabled=no add chain=virus protocol=tcp dst-port=5554 action=drop comment="Drop Sasser" disabled=no add chain=virus protocol=tcp dst-port=8866 action=drop comment="Drop Beagle.B" disabled=no add chain=virus protocol=tcp dst-port=9898 action=drop comment="Drop Dabber.A-B" disabled=no add chain=virus protocol=tcp dst-port=10000 action=drop comment="Drop Dumaru.Y" disabled=no add chain=virus protocol=tcp dst-port=10080 action=drop comment="Drop MyDoom.B" disabled=no add chain=virus protocol=tcp dst-port=12345 action=drop comment="Drop NetBus" disabled=no add chain=virus protocol=tcp dst-port=17300 action=drop comment="Drop Kuang2" disabled=no add chain=virus protocol=tcp dst-port=27374 action=drop comment="Drop SubSeven" disabled=no add chain=virus protocol=tcp dst-port=65506 action=drop comment="Drop PhatBot, Gaobot" disabled=no#转发的数据包 forward add chain=forward connection-state=established action=accept comment="accept established packets" disabled=no add chain=forward connection-state=related action=accept comment="accept related packets" disabled=no add chain=forward connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=forward src-address-type=!unicast action=drop comment="drop all that is not from unicast" disabled=no add chain=forward in-interface=internet src-address-list=not_in_internet action=drop comment="drop data from bogon IP's" disabled=no add chain=forward in-interface=!internet dst-address-list=not_in_internet action=drop comment="drop data to bogon IP's" disabled=no add chain=forward protocol=icmp action=jump jump-target=ICMP comment="jump to chain ICMP" disabled=no add chain=forward action=jump jump-target=virus comment="jump to virus chain" disabled=no add chain=forward action=accept comment="Accept everything else" disabled=no#从路由主机访问外网的数据包 output add chain=output connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=output connection-state=related action=accept comment="accept related packets" disabled=no add chain=output connection-state=established action=accept comment="accept established packets" disabled=no add chain=output action=drop comment="Drop all connections from this router" disabled=no#定义内网特殊地址列表 bogon IP / ip firewall address-list add list=not_in_internet address=0.0.0.0/8 comment="" disabled=no add list=not_in_internet address=172.16.0.0/12 comment="" disabled=no add list=not_in_internet address=192.168.0.0/16 comment="" disabled=no add list=not_in_internet address=10.0.0.0/8 comment="" disabled=no add list=not_in_internet address=169.254.0.0/16 comment="" disabled=no add list=not_in_internet address=127.0.0.0/8 comment="" disabled=no add list=not_in_internet address=224.0.0.0/3 comment="" disabled=no#默认设置,没什么改变 connection helper / ip firewall service-port set ftp ports=21 disabled=no set tftp ports=69 disabled=no set irc ports=6667 disabled=no set h323 disabled=yes set quake3 disabled=no set mms disabled=no set gre disabled=yes set pptp disabled=yes

RouterOS 官方防火墙脚本 #使用方法:将此文本文件扩展名改为 .rsc #登录你的ROS的FTP,上传此文件 #在控制台(可用winbox 里的New Terminal)执行命令: # /import ROSofficial.rsc#注意这里的设置中假定你的外网网卡的名字是 internet #需要视情况修改(查找 / 替换)。#关于TCP连接的一些设置,主要是减少连接的存活时间 / ip firewall connection tracking set enabled=yes tcp-syn-sent-timeout=1m tcp-syn-received-timeout=1m \ tcp-established-timeout=1d tcp-fin-wait-timeout=10s \ tcp-close-wait-timeout=10s tcp-last-ack-timeout=10s \ tcp-time-wait-timeout=10s tcp-close-timeout=10s udp-timeout=10s \ udp-stream-timeout=3m icmp-timeout=10s generic-timeout=10m#删除已有的防火墙(如果有的话) :foreach i in [/ip firewall filter find] do {/ip firewall filter remove $i}#导入 RouterOS 官方防火墙脚本,这是神仙在bbs.router.net.cn上看到的。 #http://www.router.net.cn/softrouter/RouterOS/200602/3807.html #参考manual.pdf P383/615 , 396/628 # TCP/UDP packets with different destination ports coming from the same host would be treated as port scan sequence #在短时间内从同一地址用不断变化的端口向本机发送大量数据包,视为端口扫描 #短时间内同时建立大量TCP连接(超过10) ,视为 DoS 拒绝服务攻击, 进黑名单一天! #黑名单上的只能建立三个并发连接, tarpit,是不是打太极 :-) #内网的数据包不转发 #禁止从路由主机ping外网/ ip firewall filter#针对路由主机的,input add chain=input connection-state=established action=accept comment="accept established connection packets" disabled=no add chain=input connection-state=related action=accept comment="accept related connection packets" disabled=no add chain=input connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=input protocol=tcp psd=21,3s,3,1 action=drop comment="detect and drop port scan connections" disabled=no add chain=input protocol=tcp connection-limit=3,32 src-address-list=black_list action=tarpit comment="suppress DoS attack" disabled=no add chain=input protocol=tcp connection-limit=10,32 action=add-src-to-address-list address-list=black_list address-list-timeout=1d comment="detect DoS attack" disabled=no add chain=input dst-address-type=!local action=drop comment="drop all that is not to local" disabled=no add chain=input src-address-type=!unicast action=drop comment="drop all that is not from unicast" disabled=no add chain=input protocol=icmp action=jump jump-target=ICMP comment="jump to chain ICMP" disabled=no add chain=input action=jump jump-target=services comment="jump to chain services" disabled=no add chain=input action=log log-prefix="input" comment="log everything else" disabled=yes add chain=input action=drop comment="drop everything else" disabled=no#针对ICMP数据包 add chain=ICMP protocol=icmp icmp-options=0:0-255 limit=5,5 action=accept comment="0:0 allow ping and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=3:3 limit=5,5 action=accept comment="3:3 allow trace and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=3:4 limit=5,5 action=accept comment="3:4 allow MTU discovery and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=8:0-255 limit=5,5 action=accept comment="8:0 and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=11:0-255 limit=5,5 action=accept comment="11:0 allow TTL exceeded and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp action=drop comment="Drop everything else" disabled=no#路由主机上开启的一些端口,用于路由器上的网络服务。默认没有启用几个 add chain=services src-address=127.0.0.1 dst-address=127.0.0.1 action=accept comment="accept localhost" disabled=no add chain=services protocol=tcp dst-port=20-21 action=accept comment="allow ftp" disabled=no add chain=services protocol=tcp dst-port=22 action=accept comment="allow sftp, ssh" disabled=no add chain=services protocol=tcp dst-port=23 action=accept comment="allow telnet" disabled=no add chain=services protocol=tcp dst-port=80 action=accept comment="allow http, webbox" disabled=no add chain=services protocol=tcp dst-port=8291 action=accept comment="Allow winbox" disabled=no add chain=services protocol=udp dst-port=20561 action=accept comment="allow MACwinbox " disabled=no add chain=services src-address=159.148.172.205 protocol=tcp dst-port=7828 action=accept comment="..." disabled=no # add chain=services protocol=tcp dst-port=2000 action=accept comment="Bandwidth server" disabled=yes add chain=services protocol=udp dst-port=5678 action=accept comment=" MT Discovery Protocol" disabled=yes add chain=services protocol=tcp dst-port=53 action=accept comment="allow DNS request" disabled=yes add chain=services protocol=udp dst-port=53 action=accept comment="Allow DNS request" disabled=yes add chain=services protocol=udp dst-port=1701 action=accept comment="allow L2TP" disabled=yes add chain=services protocol=tcp dst-port=1723 action=accept comment="allow PPTP" disabled=yes add chain=services protocol=gre action=accept comment="allow PPTP and EoIP" disabled=yes add chain=services protocol=ipencap action=accept comment="allow IPIP" disabled=yes add chain=services protocol=udp dst-port=1900 action=accept comment="UPnP" disabled=yes add chain=services protocol=tcp dst-port=2828 action=accept comment="UPnP" disabled=yes add chain=services protocol=udp dst-port=67-68 action=accept comment="allow DHCP" disabled=yes add chain=services protocol=tcp dst-port=8080 action=accept comment="allow Web Proxy" disabled=yes add chain=services protocol=tcp dst-port=123 action=accept comment="allow NTP" disabled=yes add chain=services protocol=tcp dst-port=161 action=accept comment="allow SNMP" disabled=yes add chain=services protocol=tcp dst-port=443 action=accept comment="allow https for Hotspot" disabled=yes add chain=services protocol=tcp dst-port=1080 action=accept comment="allow Socks for Hotspot" disabled=yes add chain=services protocol=udp dst-port=500 action=accept comment="allow IPSec connections" disabled=yes add chain=services protocol=ipsec-esp action=accept comment="allow IPSec" disabled=yes add chain=services protocol=ipsec-ah action=accept comment="allow IPSec" disabled=yes add chain=services protocol=tcp dst-port=179 action=accept comment="Allow BGP" disabled=yes add chain=services protocol=udp dst-port=520-521 action=accept comment="allow RIP" disabled=yes add chain=services protocol=ospf action=accept comment="allow OSPF" disabled=yes add chain=services protocol=udp dst-port=5000-5100 action=accept comment="allow BGP" disabled=yes add chain=services protocol=tcp dst-port=1720 action=accept comment="allow Telephony" disabled=yes add chain=services protocol=udp dst-port=1719 action=accept comment="allow Telephony" disabled=yes add chain=services protocol=vrrp action=accept comment="allow VRRP " disabled=yes#丢弃已知的病毒特征包 virus add chain=virus protocol=tcp dst-port=135-139 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=udp dst-port=135-139 action=drop comment="Drop Messenger Worm" disabled=no add chain=virus protocol=tcp dst-port=445 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=udp dst-port=445 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=tcp dst-port=593 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1024-1030 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1080 action=drop comment="Drop MyDoom" disabled=no add chain=virus protocol=tcp dst-port=1214 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1363 action=drop comment="ndm requester" disabled=no add chain=virus protocol=tcp dst-port=1364 action=drop comment="ndm server" disabled=no add chain=virus protocol=tcp dst-port=1368 action=drop comment="screen cast" disabled=no add chain=virus protocol=tcp dst-port=1373 action=drop comment="hromgrafx" disabled=no add chain=virus protocol=tcp dst-port=1377 action=drop comment="cichlid" disabled=no add chain=virus protocol=tcp dst-port=1433-1434 action=drop comment="Worm" disabled=no add chain=virus protocol=tcp dst-port=2745 action=drop comment="Bagle Virus" disabled=no add chain=virus protocol=tcp dst-port=2283 action=drop comment="Drop Dumaru.Y" disabled=no add chain=virus protocol=tcp dst-port=2535 action=drop comment="Drop Beagle" disabled=no add chain=virus protocol=tcp dst-port=2745 action=drop comment="Drop Beagle.C-K" disabled=no add chain=virus protocol=tcp dst-port=3127-3128 action=drop comment="Drop MyDoom" disabled=no add chain=virus protocol=tcp dst-port=3410 action=drop comment="Drop Backdoor OptixPro" disabled=no add chain=virus protocol=tcp dst-port=4444 action=drop comment="Worm" disabled=no add chain=virus protocol=udp dst-port=4444 action=drop comment="Worm" disabled=no add chain=virus protocol=tcp dst-port=5554 action=drop comment="Drop Sasser" disabled=no add chain=virus protocol=tcp dst-port=8866 action=drop comment="Drop Beagle.B" disabled=no add chain=virus protocol=tcp dst-port=9898 action=drop comment="Drop Dabber.A-B" disabled=no add chain=virus protocol=tcp dst-port=10000 action=drop comment="Drop Dumaru.Y" disabled=no add chain=virus protocol=tcp dst-port=10080 action=drop comment="Drop MyDoom.B" disabled=no add chain=virus protocol=tcp dst-port=12345 action=drop comment="Drop NetBus" disabled=no add chain=virus protocol=tcp dst-port=17300 action=drop comment="Drop Kuang2" disabled=no add chain=virus protocol=tcp dst-port=27374 action=drop comment="Drop SubSeven" disabled=no add chain=virus protocol=tcp dst-port=65506 action=drop comment="Drop PhatBot, Gaobot" disabled=no#转发的数据包 forward add chain=forward connection-state=established action=accept comment="accept established packets" disabled=no add chain=forward connection-state=related action=accept comment="accept related packets" disabled=no add chain=forward connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=forward src-address-type=!unicast action=drop comment="drop all that is not from unicast" disabled=no add chain=forward in-interface=internet src-address-list=not_in_internet action=drop comment="drop data from bogon IP's" disabled=no add chain=forward in-interface=!internet dst-address-list=not_in_internet action=drop comment="drop data to bogon IP's" disabled=no add chain=forward protocol=icmp action=jump jump-target=ICMP comment="jump to chain ICMP" disabled=no add chain=forward action=jump jump-target=virus comment="jump to virus chain" disabled=no add chain=forward action=accept comment="Accept everything else" disabled=no#从路由主机访问外网的数据包 output add chain=output connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=output connection-state=related action=accept comment="accept related packets" disabled=no add chain=output connection-state=established action=accept comment="accept established packets" disabled=no add chain=output action=drop comment="Drop all connections from this router" disabled=no#定义内网特殊地址列表 bogon IP / ip firewall address-list add list=not_in_internet address=0.0.0.0/8 comment="" disabled=no add list=not_in_internet address=172.16.0.0/12 comment="" disabled=no add list=not_in_internet address=192.168.0.0/16 comment="" disabled=no add list=not_in_internet address=10.0.0.0/8 comment="" disabled=no add list=not_in_internet address=169.254.0.0/16 comment="" disabled=no add list=not_in_internet address=127.0.0.0/8 comment="" disabled=no add list=not_in_internet address=224.0.0.0/3 comment="" disabled=no#默认设置,没什么改变 connection helper / ip firewall service-port set ftp ports=21 disabled=no set tftp ports=69 disabled=no set irc ports=6667 disabled=no set h323 disabled=yes set quake3 disabled=no set mms disabled=no set gre disabled=yes set pptp disabled=yes -

![Ros封pps pptv 等网络电视软件]() Ros封pps pptv 等网络电视软件 用7层可以用。/ip firewall layer7-protocol add comment="" name=pps regexp="^.\?.\?\\c.+\\c" add comment="" name=qqlive regexp="(^get.+\\video.\?\\qq.+\\flv|^\\xFE.\?.\?.\ \?.\?\\xD3|^get.+\\video.\?\\qq.+\\mp4)" add comment="" name=pplive regexp="(\\x06\\x02\\xA8\\xC0\\xB1\\x13|\\xA8\\x02\ \\x06\\x19\\x1A\\x5F\\x1B\\x6F\\xAE\\xE1|^get.+\\mp4.\?\\key.+\\pplive)" add comment="" name=qqmusic regexp=\ "(^\\xFE.\?.\?.\?.\?\\xCF|^get.+\\qqmusic.\?\\qq.+\\qqmusic)"

Ros封pps pptv 等网络电视软件 用7层可以用。/ip firewall layer7-protocol add comment="" name=pps regexp="^.\?.\?\\c.+\\c" add comment="" name=qqlive regexp="(^get.+\\video.\?\\qq.+\\flv|^\\xFE.\?.\?.\ \?.\?\\xD3|^get.+\\video.\?\\qq.+\\mp4)" add comment="" name=pplive regexp="(\\x06\\x02\\xA8\\xC0\\xB1\\x13|\\xA8\\x02\ \\x06\\x19\\x1A\\x5F\\x1B\\x6F\\xAE\\xE1|^get.+\\mp4.\?\\key.+\\pplive)" add comment="" name=qqmusic regexp=\ "(^\\xFE.\?.\?.\?.\?\\xCF|^get.+\\qqmusic.\?\\qq.+\\qqmusic)" -

![mikrotik有效的ROSPCQ限速脚本]() mikrotik有效的ROSPCQ限速脚本 关键词:max-limit------我们最常用的地方,最大速度 400K burst-limit--------突破速度的最大值 1200K burst-thershold--------突破速度的阀值 360k burst-time-------突破速度的时间值 30s解释一下限制意义: 当客户机在30秒(burst-time)内的平均值小于突破速度阀值(burst-thershold)360K时,客户机的最大下载速率可以超过最大限速值(max-limit)400K,达到突破最大值(burst-limit)1200K,如果30秒内平均值大于360K,那客户机的最大速度只能达到400K。这样也就是当我们开网页时可以得到一个更大的速度1200K,长时间下载时速度只能得到400K,使我们的带宽可以更有效的利用 ============================================================== 1.建立静态限速脚本( /system/scripts ) :for aaa from 1 to 15 do={/queue simple add name=(PC . $aaa) dst-address=(192.168.1. . $aaa) limit-at=500000/500000 max-limit=600000/600000} (说明: 这个是建立静态限速,1 to 15 改为你内网的IP! limit-at=500000/500000 是平均网速500K,max-limit=600000/600000 是普通限速600k!在winbox的scripts name文本框中输入PC (对应name=(PC . $aaa ) 2.建立固定脚本 / ip firewall mangle add chain=prerouting action=mark-packet new-packet-mark=all-mark \ passthrough=yes comment="" disabled=no (说明: 这个是固定脚本!直接复制!)3.建立动态限速脚本 / queue type add name="PCQ-up" kind=pcq pcq-rate=125000 pcq-limit=50 \ pcq-classifier=src-address pcq-total-limit=2000 add name="PCQ-down" kind=pcq pcq-rate=250000 pcq-limit=50 \ pcq-classifier=dst-address pcq-total-limit=2000 (说明:上面表示设置PCQ-up/PCQ-down动态网速为125k/250k )4.建立动态限速策略 / queue simple add name="PCQ" target-addresses=192.168.1.0/28 dst-address=0.0.0.0/0 \ interface=all parent=none packet-marks=all-mark direction=both priority=1 \ queue=PCQ-up/PCQ-down limit-at=0/0 max-limit=2000000/2000000 \ total-queue=default-small disabled=yes(说明:到这里就是建立动态限速的策略了!192.168.1.0/28 改为你IP段!max-limit=2000000/2000000 这里是你总宽带,电信给你多少就填多少!其他不用改,,因为需要转跳到上面的!5.PCQ限速启闭开关 / system script add name="PCQON" source=":if \(\[ /queue sim get \[/queue sim find \ name=\"PCQ\"\] disable \]=true \) do={/queue sim enable PCQ}" \ policy=ftp,reboot,read,write,policy,test,winbox,password add name="PCQOFF" source=":if \(\[ /queue sim get \[/queue sim find \ name=\"PCQ\"\] disable \]=false \) do={/queue sim disable PCQ}" \ policy=ftp,reboot,read,write,policy,test,winbox,password (说明:这个是启发脚本,就是启发动态和关闭动态的脚本!直接复制!)6.设置流量控制开关(必须在Winbox中操作) / tools traffic-monitor add name="PCQON" interface=WAN traffic=received trigger=above \ threshold=1500000 on event=PCQON comment="" disabled=no add name="PCQOFF" interface=WAN traffic=received trigger=below \ threshold=300000 on event=PCQOFF comment="" disabled=no (说明:这个是流量监控,我有2M带宽设置是流量大于1.5M时启发。不建议改得太少。threshold=300000是少于300k时关闭动态!这个自己掌握好!多试试!)